Omnissa Horizon là gì

Omnissa Horizon là một nền tảng công nghệ toàn diện được thiết kế để cung cấp máy tính ảo và ứng dụng ảo cho người dùng cuối một cách an toàn và nhất quán, bất kể họ đang sử dụng thiết bị nào hay đang ở đâu.

Vượt ra ngoài định nghĩa của một giải pháp sơ sở hạ tầng máy tính ảo (VDI – Virtual Desktop Infrastructure) truyền thống, Horizon đã phát triển thành một nền tảng linh hoạt hỗ trợ cả mô hình máy tính dưới dạng dịch vụ (DaaS – Desktop as a Service).

Vì vậy Omnissa Horizon hỗ trợ các tổ chức có quyền lựa chọn triển khai linh hoạt trên nhiều môi trường khác nhau như tại trung tâm dữ liệu riêng (on-premises), trên các nền tảng đám mây riêng hoặc trong một cấu trúc lai và đa đám mây (hybrid and multi-cloud) bao gồm các nhà cung cấp hàng đầu như Microsoft Azure, Amazon Web Services (AWS), và Google Cloud.

Tính năng bảo mật

Cổng truy cập hợp nhất

Nền tảng của kiến trúc bảo mật Horizon nằm ở thành phần Unified Access Gateway (UAG).

Đây là một reverse proxy được tăng cường bảo mật, đặt tại vùng phi quân sự (DMZ) của tổ chức.

Cách tiếp cận kiến trúc này tạo ra ranh giới bảo mật quan trọng giữa người dùng bên ngoài và cơ sở hạ tầng nội bộ.

Vì vậy đảm bảo các tài nguyên doanh nghiệp không thể bị phát hiện bởi những kẻ tấn công đang quét mạng internet công cộng.

UAG hoạt động như một trung gian thông minh.

Nó kiểm tra và xác thực tất cả các yêu cầu kết nối từ bên ngoài trước khi cho phép bất kỳ giao tiếp nào với tài nguyên backend.

Khi đặt gateway này trong DMZ, phân đoạn mạng nằm giữa mạng bên ngoài không đáng tin cậy và mạng nội bộ được bảo vệ sẽ giúp doanh nghiệp tạo ra vùng đệm hiệu quả.

Vùng đệm hấp thụ các cuộc tấn công tiềm ẩn mà không để lộ các hệ thống quan trọng.

Vị trí này đặc biệt có giá trị để ngăn chặn các hoạt động do thám vì những kẻ tấn công bên ngoài không thể trực tiếp liệt kê các máy chủ nội bộ, desktop pool hay các thành phần cơ sở hạ tầng.

Gateway thực thi các chính sách xác thực ngay tại biên mạng và áp dụng phương pháp mà các chuyên gia bảo mật gọi là “phòng thủ chiều sâu” (defense in depth).

Thay vì chỉ dựa vào các cơ chế xác thực nội bộ, UAG xác minh thông tin đăng nhập của người dùng trước khi thiết lập bất kỳ kết nối nào đến môi trường bên trong.

Quá trình thực thi tại biên mạng này hoàn toàn phù hợp với các nguyên tắc bảo mật Zero Trust, yêu cầu xác minh mọi yêu cầu truy cập bất kể nguồn gốc.

Đối với các doanh nghiệp đang chuyển đổi sang kiến trúc Zero Trust, UAG cung cấp khả năng thiết yếu.

Nó xử lý tất cả lưu lượng mạng như tiềm ẩn nguy hiểm cho đến khi được chứng minh ngược lại.

Do đó giảm đáng kể bề mặt tấn công mà kẻ xấu có thể khai thác.

Ví dụ: Một ngân hàng đa quốc gia triển khai UAG tại các trung tâm dữ liệu khu vực ở Singapore và Frankfurt. Khi nhân viên từ Việt Nam truy cập hệ thống VDI, UAG tại Singapore sẽ kiểm tra chứng chỉ số, xác thực danh tính và quét phần mềm độc hại trước khi chuyển tiếp kết nối.

Nhờ đó, ngay cả khi tin tặc giả mạo địa chỉ IP nội bộ, họ vẫn không thể vượt qua được lớp kiểm tra tại DMZ.

Xác thực đa yếu tố (MFA) & SSO

Các khung bảo mật hiện đại thừa nhận xác thực chỉ dựa trên mật khẩu là không đủ để bảo vệ các tài nguyên nhạy cảm.

Tích hợp danh tính toàn diện của Horizon giải quyết hạn chế này thông qua khả năng Xác thực Đa yếu tố (MFA) và Đăng nhập Một lần (SSO) mạnh mẽ.

Đây là biện pháp cân bằng giữa yêu cầu bảo mật và sự tiện lợi cho người dùng.

Nền tảng tích hợp liền mạch với các Nhà cung cấp Danh tính (IdP) cấp doanh nghiệp.

Do đó hỗ trợ các giao thức tiêu chuẩn ngành bao gồm:

- SAML (Security Assertion Markup Language) để xác thực liên kết.

- RADIUS (Remote Authentication Dial-In User Service) để kiểm soát truy cập mạng.

- Smart Card để xác thực dựa trên phần cứng.

Tính linh hoạt này giúp doanh nghiệp tận dụng các khoản đầu tư cơ sở hạ tầng danh tính hiện có trong khi triển khai các cơ chế phòng thủ yêu cầu nhiều hình thức xác minh.

Ví dụ: người dùng có thể xác thực sử dụng thứ họ biết (mật khẩu), thứ họ có (thiết bị di động hoặc smart card) và thứ họ là (sinh trắc học), tạo ra chuỗi xác thực vượt trội hơn nhiều so với chỉ dùng thông tin đăng nhập.

Tính năng True SSO của Horizon chứng minh cách bảo mật có thể nâng cao thay vì cản trở trải nghiệm người dùng.

Sau khi người dùng xác thực vào thiết bị đầu cuối thông qua Active Directory, họ tự động truy cập môi trường desktop ảo mà không cần nhập thông tin đăng nhập bổ sung.

Khả năng này loại bỏ trải nghiệm “đăng nhập hai lần” gây khó chịu thường gặp trong nhiều triển khai VDI.

Hơn nữa nó còn duy trì bảo mật qua cơ chế chuyển tiếp thông tin xác thực.

True SSO giảm mệt mỏi do phải nhớ mật khẩu, giảm thiểu các yêu cầu hỗ trợ liên quan đến vấn đề xác thực và cải thiện việc chấp nhận tổng thể của người dùng.

Đó là những yếu tố quan trọng đối với các doanh nghiệp nơi năng suất lực lượng lao động từ xa phụ thuộc vào khả năng truy cập tài nguyên ảo một cách mượt mà.

Ví dụ: Tại một bệnh viện lớn, bác sĩ chỉ cần đăng nhập một lần vào máy tính di động trong ca trực. Sau đó, họ có thể truy cập hệ thống VDI chứa hồ sơ bệnh án điện tử, hình ảnh CT/MRI, và phần mềm kê đơn mà không cần đăng nhập lại.

Nếu bác sĩ chuyển sang phòng khác và đăng nhập vào máy tính khác, True SSO tự động kết nối họ với session desktop ảo hiện tại nên tiết kiệm thời gian quý báu trong tình huống cấp cứu.

Kiểm soát truy cập theo ngữ cảnh

Các mô hình kiểm soát truy cập truyền thống chỉ cấp hoặc từ chối truy cập dựa trên danh tính người dùng tỏ ra không đầy đủ trong môi trường đa dạng hiện đại.

Đây là những nơi người dùng kết nối từ nhiều thiết bị, địa điểm và điều kiện mạng khác nhau.

Khả năng Kiểm soát Truy cập Theo Ngữ cảnh của Horizon giúp quản trị viên triển khai các chính sách phức tạp, linh hoạt, đánh giá nhiều yếu tố ngữ cảnh trước khi cấp quyền truy cập tài nguyên.

Hệ thống đánh giá một tập hợp thuộc tính toàn diện bao gồm:

- Vai trò người dùng và thành viên nhóm.

- Đặc điểm thiết bị (các thiết bị đầu cuối được doanh nghiệp quản lý hay thiết bị cá nhân BYOD).

- Vị trí địa lý xác định từ dịch vụ geolocation IP.

- Trạng thái tuân thủ thiết bị được xác định bởi các công cụ bảo mật endpoint.

Những tín hiệu ngữ cảnh này kết hợp để tạo ra các quyết định truy cập dựa trên rủi ro, tự động thích ứng với các tình huống thay đổi.

Ví dụ: quản trị viên có thể cấu hình chính sách cho phép truy cập desktop đầy đủ khi người dùng kết nối từ laptop được quản lý trên mạng doanh nghiệp, nhưng chỉ giới hạn truy cập vào các ứng dụng cụ thể khi cùng những người dùng đó kết nối từ tablet cá nhân qua mạng Wi-Fi công cộng.

Cách tiếp cận theo ngữ cảnh này đặc biệt có giá trị trong triển khai các kịch bản truy cập có điều kiện phản ánh hồ sơ rủi ro thực tế.

Khi doanh nghiệp y tế phải tuân thủ các quy định yêu cầu biện pháp bảo vệ bổ sung đối với truy cập dữ liệu bệnh nhân, quản trị viên có thể cấu hình chính sách chặn hoàn toàn truy cập từ các quốc gia có rủi ro cao.

Ngoài ra còn có thể yêu cầu các yếu tố xác thực bổ sung khi người dùng kết nối từ thiết bị không quen thuộc hoặc giới hạn thời gian phiên làm việc cho các kết nối xuất phát từ mạng có uy tín bảo mật kém.

Kiểm soát chi tiết như vậy giúp doanh nghiệp duy trì bảo mật mà không hạn chế không cần thiết quyền truy cập hợp pháp.

Đó là cân bằng hiệu quả giữa bảo vệ và năng suất trong các kịch bản sử dụng đa dạng.

Ví dụ: Một công ty fintech tại TP.HCM thiết lập chính sách: nhân viên kết nối từ văn phòng với laptop công ty được truy cập đầy đủ hệ thống giao dịch chứng khoán.

Nhưng khi cùng nhân viên đó làm việc từ quán cà phê qua điện thoại cá nhân, hệ thống chỉ cho phép xem báo cáo dạng read-only và yêu cầu xác thực sinh trắc học mỗi 15 phút.

Nếu phát hiện kết nối từ IP thuộc các quốc gia bị liệt vào danh sách đen, quyền truy cập sẽ bị chặn tự động và cảnh báo được gửi đến bộ phận an ninh mạng.

Mã hóa lưu lượng hiển thị

Trong khi bảo mật vành đai và kiểm soát truy cập bảo vệ giai đoạn thiết lập kết nối, lưu lượng phiên desktop thực tế cần được bảo vệ chống lại việc nghe lén và thao túng.

Giao thức Blast Extreme độc quyền của Horizon giải quyết yêu cầu này với khả năng mã hóa toàn bộ lưu lượng hiển thị.

Thông tin hình ảnh được truyền giữa desktop ảo và thiết bị đầu cuối của người dùng sử dụng các thuật toán mã hóa tiêu chuẩn ngành.

Giao thức hỗ trợ cả mã hóa AES-128 và AES-256, cả hai đều được Viện Tiêu chuẩn và Công nghệ Quốc gia Hoa Kỳ (NIST) công nhận là các thuật toán mã hóa đối xứng được phê duyệt nên phù hợp để bảo vệ thông tin nhạy cảm.

AES-256, sử dụng độ dài khóa 256-bit, cung cấp khả năng bảo vệ đặc biệt mạnh mẽ chống lại các cuộc tấn công brute-force.

Do đó phù hợp với các doanh nghiệp có yêu cầu bảo mật nghiêm ngặt như cơ quan chính phủ hoặc doanh nghiệp tài chính.

Mã hóa đảm bảo rằng ngay cả khi lưu lượng mạng bị chặn thông qua các cuộc tấn công man-in-the-middle hoặc sniffing mạng, nội dung hiển thị vẫn không thể đọc được đối với các bên không được phép.

Điểm khác biệt của Blast Extreme nằm ở khả năng tối ưu hóa hiệu suất song song với bảo mật.

Các giao thức hiển thị từ xa truyền thống thường hy sinh khả năng phản hồi khi kích hoạt mã hóa, đặc biệt đối với khối lượng công việc sử dụng nhiều đồ họa hoặc màn hình độ phân giải cao.

Blast Extreme sử dụng các thuật toán nén thích ứng, lựa chọn codec thông minh và tăng tốc GPU khi có sẵn để giảm thiểu chi phí hiệu suất của mã hóa.

Sự cân bằng này tỏ ra thiết yếu đối với sự chấp nhận của người dùng, nhân viên khó có thể áp dụng các giải pháp truy cập từ xa an toàn nếu chúng gây ra độ trễ đáng chú ý hoặc chất lượng hình ảnh kém.

Với khả năng cung cấp các phiên được mã hóa vẫn phản hồi nhanh ngay cả qua các kết nối bị hạn chế băng thông, Horizon giúp các doanh nghiệp thực thi mã hóa toàn diện mà không kích hoạt sự phản kháng của người dùng hoặc các giải pháp thay thế có thể làm tổn hại đến bảo mật.

Ví dụ: Một studio thiết kế đồ họa tại Đà Nẵng sử dụng Horizon để designer làm việc từ xa với các file Photoshop và Illustrator dung lượng lớn. Với Blast Extreme sử dụng mã hóa AES-256 kết hợp tăng tốc GPU NVIDIA, các designer có thể chỉnh sửa hình ảnh 4K mượt mà qua kết nối 4G/5G.

Hệ thống tự động điều chỉnh codec H.264 hoặc H.265 tùy theo băng thông và sử dụng nén thích ứng để giữ độ trễ dưới 30ms.

Kết quả là trải nghiệm làm việc không khác gì khi ngồi tại văn phòng, trong khi toàn bộ dữ liệu đồ họa được mã hóa bảo vệ khỏi nguy cơ bị đánh cắp.

Lưu trữ dữ liệu tập trung

Nền tảng của mô hình bảo mật Horizon dựa trên một nguyên tắc tưởng chừng đơn giản nhưng lại cực kỳ hiệu quả: dữ liệu nhạy cảm không bao giờ rời khỏi môi trường được bảo vệ.

Trong các kịch bản truy cập từ xa truyền thống, dữ liệu được truyền đến các thiết bị đầu cuối, tạo ra vô số điểm dễ bị tấn công.

Horizon đã tái thiết kế hoàn toàn kiến trúc này khi tất cả thông tin nhạy cảm như hồ sơ bệnh nhân, dữ liệu tài chính, nghiên cứu độc quyền đều được lưu trữ an toàn trong các trung tâm dữ liệu hoặc hạ tầng đám mây đáp ứng các yêu cầu tuân thủ nghiêm ngặt.

Người dùng tương tác với dữ liệu này thông qua một cách tiếp cận sáng tạo.

Họ chỉ nhận được các luồng pixel được mã hóa thể hiện thông tin trực quan.

Khi bác sĩ xem xét hồ sơ bệnh nhân hoặc nhà phân tích tài chính nghiên cứu các báo cáo mật, họ đang xem nguồn cấp video thời gian thực của môi trường máy tính để bàn thay vì tải xuống các tệp dữ liệu thực tế.

Quyết định này mang lại nhiều lợi thế bảo mật: việc xâm phạm thiết bị đầu cuối không thể làm lộ dữ liệu bên dưới.

Các thiết bị bị mất hoặc bị đánh cắp không chứa thông tin nhạy cảm, và doanh nghiệp duy trì toàn quyền kiểm soát vị trí dữ liệu phục vụ mục đích tuân thủ.

Ví dụ: Tại Bệnh viện Đa khoa, khi y tá truy cập thông tin bệnh nhân từ quầy tiếp nhận hoặc thiết bị cá nhân, hồ sơ sức khỏe điện tử vẫn được lưu trữ an toàn trong trung tâm dữ liệu tuân thủ HIPAA, trong khi y tá tương tác với chúng thông qua giao thức hiển thị được mã hóa của Horizon.

Ngay cả khi thiết bị đầu cuối bị nhiễm phần mềm độc hại, dữ liệu bệnh nhân thực tế vẫn hoàn toàn bị cô lập và được bảo vệ trong hạ tầng an toàn.

Cách tiếp cận này đặc biệt có giá trị trong môi trường chăm sóc sức khỏe, nơi các quy định HIPAA yêu cầu kiểm soát truy cập dữ liệu nghiêm ngặt và nhật ký kiểm tra chi tiết.

Chế độ bảo mật JMS

Trong khi bảo vệ dữ liệu khỏi các mối đe dọa bên ngoài nhận được nhiều sự chú ý thì bảo mật truyền thông nội bộ giữa các thành phần hạ tầng cũng là một yêu cầu bảo mật quan trọng không kém nhưng thường bị bỏ qua trong các kiến trúc truyền thống.

Omnissa Horizon giải quyết vấn đề này thông qua khung bảo mật Java Message Service (JMS).

Nó cung cấp ba cấp độ bảo vệ ngày càng mạnh mẽ: Tắt (Disabled), Bật (Enabled) và Nâng cao (Enhanced).

Chế độ nâng cao đại diện cho tiêu chuẩn vàng trong triển khai bảo mật.

Đó là triển khai mã hóa Transport Layer Security (TLS) cho tất cả lưu lượng tin nhắn giữa các thành phần Horizon – Connection Servers, security servers và desktop pools.

Mã hóa đầu cuối đảm bảo rằng ngay cả khi kẻ tấn công có quyền truy cập vào mạng nội bộ, họ không thể chặn hoặc thao túng các thông tin liên lạc kiểm soát việc phân bổ máy tính để bàn, xác thực người dùng hoặc quản lý phiên.

Hệ thống xác thực tính toàn vẹn và xác thực của tin nhắn ngăn chặn các cuộc tấn công man-in-the-middle có thể làm tổn hại toàn bộ hạ tầng máy tính để bàn ảo.

Ví dụ: Các doanh nghiệp triển khai Horizon trong các ngành được quản lý hoặc môi trường bảo mật cao hưởng lợi đáng kể từ bảo mật truyền thông nhiều lớp này.

Các doanh nghiệp tài chính xử lý giao dịch, cơ quan chính phủ xử lý thông tin mật, và doanh nghiệp chăm sóc sức khỏe quản lý dữ liệu bệnh nhân có thể tự tin triển khai chế độ JMS Nâng cao.

Tác động đến hiệu suất vẫn ở mức tối thiểu nhờ vào tăng tốc phần cứng hiện đại cho các hoạt động mật mã.

Do đó giúp cấp độ bảo mật mạnh mẽ này thiết thực cho các môi trường sản xuất yêu cầu cả bảo mật và khả năng phản hồi nhanh.

Quản lý chứng chỉ & mã hóa

Hạ tầng bảo mật chỉ mạnh bằng mắt xích mật mã yếu nhất của nó.

Do đó quản lý chứng chỉ và mã hóa toàn diện trở nên thiết yếu để duy trì khả năng bảo vệ vững chắc theo thời gian.

Horizon cung cấp các công cụ tinh vi để quản lý chứng chỉ SSL/TLS trên toàn bộ hạ tầng, hỗ trợ quản trị viên triển khai các phương pháp bảo mật tốt nhất mà không cần chuyên môn sâu về mật mã.

Hệ thống hỗ trợ quản trị viên vô hiệu hóa các giao thức lỗi thời và bộ mã yếu có thể tạo ra các điểm dễ bị tấn công.

Khi các tiêu chuẩn bảo mật phát triển và các lỗ hổng mới xuất hiện như khi SSLv3 hoặc các triển khai TLS 1.0 cụ thể được chứng minh là dễ bị tấn công.

Các doanh nghiệp có thể nhanh chóng cập nhật các triển khai Horizon của họ để loại bỏ những rủi ro này.

Cách tiếp cận chủ động đối với vệ sinh mật mã này đảm bảo tuân thủ các khung như PCI DSS.

Đây là yêu cầu cụ thể việc loại bỏ các thuật toán mã hóa yếu, và bảo vệ chống lại những kẻ tấn công tinh vi có thể khai thác hỗ trợ giao thức cũ.

Ví dụ: Quản lý vòng đời chứng chỉ nhận được sự chú ý đặc biệt, với các công cụ hỗ trợ quy trình gia hạn hợp lý hóa, ngăn chặn các sơ hở bảo mật và gián đoạn dịch vụ thường đi kèm với việc hết hạn chứng chỉ.

Các doanh nghiệp có thể triển khai ghim chứng chỉ (certificate pinning) cho các kết nối quan trọng, giảm nguy cơ xâm phạm cơ quan cấp chứng chỉ.

Đối với các doanh nghiệp chăm sóc sức khỏe phải chịu kiểm toán bảo mật hàng năm, các khả năng quản lý cung cấp bằng chứng rõ ràng về việc triển khai kiểm soát bảo mật và duy trì vệ sinh mật mã liên tục.

Do đó đơn giản hóa đáng kể tài liệu tuân thủ và giảm thời gian chuẩn bị kiểm tra.

Omnissa Intelligence

Các phương pháp bảo mật truyền thống tập trung vào ngăn chặn vi phạm.

Tuy nhiên những kẻ tấn công tinh vi thường tìm thấy điểm xâm nhập bất chấp các biện pháp phòng thủ chu vi vững chắc.

Omnissa Intelligence chuyển đổi giám sát bảo mật từ điều tra phản ứng sang phát hiện mối đe dọa chủ động.

Nó cung cấp khả năng hiển thị toàn diện trên toàn bộ môi trường Horizon, tương quan các chỉ số hiệu suất với các sự kiện bảo mật để xác định các chỉ báo tinh vi về sự xâm phạm có thể bị bỏ qua.

Bảng điều khiển có thể tùy chỉnh của nền tảng hỗ trợ các nhóm bảo mật giám sát mẫu xác thực, hành vi phiên và truy cập tài nguyên theo thời gian thực.

Hoạt động bất thường như tài khoản người dùng đột ngột truy cập nhiều tài nguyên hơn so với mẫu điển hình hoặc các nỗ lực kết nối từ các vị trí địa lý bất ngờ.

Vì thế kích hoạt cảnh báo giúp điều tra nhanh chóng trước khi có thể xảy ra rò rỉ dữ liệu hoặc di chuyển ngang.

Phân tích hành vi này đặc biệt hiệu quả chống lại các mối đe dọa nội bộ và thông tin xác thực bị xâm phạm, điều mà các công cụ bảo mật chu vi truyền thống thường bỏ sót hoàn toàn.

Tích hợp và ứng dụng tích hợp với các hệ thống quản lý sự kiện và thông tin bảo mật (SIEM) mở rộng hơn nữa các khả năng này.

Do đó giúp tương quan các sự kiện cụ thể của Horizon với thông tin bảo mật toàn doanh nghiệp.

Khi Intelligence phát hiện các mẫu truy cập máy tính để bàn bất thường trùng với lưu lượng mạng đáng ngờ được ghi lại bởi các hệ thống tường lửa, các nhóm bảo mật nhận được cảnh báo theo ngữ cảnh.

Vì thế giúp tăng tốc đáng kể phản ứng sự cố.

Đối với các doanh nghiệp đối mặt với các mối đe dọa dai dẳng nâng cao (APT) hoặc các cuộc tấn công kỹ thuật xã hội tinh vi, khả năng hiển thị toàn diện và phân tích thông minh vô cùng quan trọng.

Chúng cung cấp nhận thức tình huống cần thiết để phát hiện và ngăn chặn các vi phạm trước khi chúng leo thang thành các sự cố bảo mật lớn ảnh hưởng đến hàng nghìn người dùng hoặc hàng triệu bản ghi nhạy cảm.

Cấu hình bảo mật nâng cao

Chế độ bảo mật tin nhắn

Bảo mật truyền thông nội bộ thường ít được chú ý hơn so với phòng thủ ranh giới bên ngoài.

Tuy nhiên các lỗ hổng bên trong hạ tầng có thể gây ra thiệt hại tương đương.

Cấu hình chế độ bảo mật thông điệp của Omnissa Horizon giải quyết vấn đề này khi giúp quản trị viên thiết lập các tiêu chuẩn mã hóa cho toàn bộ truyền thông giữa các thành phần nội bộ.

Đặc biệt cần chú ý là các kết nối hàng đợi Java Message Service (JMS) – bộ phận đóng vai trò như hệ thần kinh của môi trường VDI.

Mức bảo mật “Enhanced” (Nâng cao) đại diện cho tiêu chuẩn vàng trong cấu hình này.

Nó yêu cầu mã hóa Transport Layer Security (TLS) cho mọi kết nối hàng đợi thông điệp chạy qua mạng nội bộ.

Cách tiếp cận hoạt động dựa trên nguyên tắc kiến trúc zero-trust nội bộ khi giả định ngay cả các phân đoạn mạng nội bộ cũng có thể bị xâm nhập hoặc giám sát bởi kẻ tấn công.

Khi mã hóa toàn bộ truyền thông JMS, hệ thống ngăn chặn hai hướng tấn công quan trọng:

- Nghe lén thụ động khi kẻ tấn công chặn bắt dữ liệu quản lý nhạy cảm hoặc thông tin phiên người dùng.

- Can thiệp thông điệp chủ động khi đối thủ có thể tiêm lệnh độc hại hoặc thay đổi các chỉ thị quản lý hợp pháp.

Ý nghĩa thực tiễn đặc biệt quan trọng trong các môi trường xử lý dữ liệu nhạy cảm hoặc hoạt động theo các quy định tuân thủ nghiêm ngặt.

Đối với các doanh nghiệp y tế quản lý thông tin bệnh nhân hoặc các doanh nghiệp tài chính xử lý dữ liệu giao dịch, truyền thông nội bộ không mã hóa tạo ra lỗ hổng không thể chấp nhận.

Chế độ Enhanced đảm bảo rằng ngay cả khi kẻ tấn công xâm nhập vào mạng nội bộ thông qua thông tin xác thực bị đánh cắp hoặc lỗ hổng bị khai thác.

Vì vậy luồng thông điệp được mã hóa vẫn được bảo vệ, giảm đáng kể tác động tiềm tàng của các vi phạm như vậy.

Ví dụ: Một bệnh viện lớn tại Việt Nam triển khai hệ thống VDI để các bác sĩ truy cập hồ sơ bệnh án điện tử từ nhiều vị trí khác nhau.

Nếu không có mã hóa nội bộ, kẻ tấn công có thể nghe lén các thông điệp giữa máy chủ Connection Server và máy ảo chứa dữ liệu bệnh nhân.

Từ đó dẫn đến rò rỉ thông tin y tế nhạy cảm.

Với chế độ Enhanced, toàn bộ luồng dữ liệu được mã hóa TLS, đảm bảo an toàn thông tin bệnh nhân theo quy định của Luật An toàn thông tin mạng.

Cấu hình bộ mã hóa

Các tiêu chuẩn mật mã liên tục phát triển khi sức mạnh tính toán tăng lên và các lỗ hổng mới xuất hiện trong các thuật toán cũ.

Quản lý bộ mã hóa (cipher suite) của Omnissa Horizon cung cấp cho quản trị viên khả năng kiểm soát chi tiết về các thuật toán mã hóa mà hệ thống chấp nhận.

Từ đó giúp doanh nghiệp loại bỏ các phương pháp mật mã lỗi thời trong khi vẫn duy trì hỗ trợ cho các giải pháp hiện đại và an toàn.

Chức năng này tỏ ra thiết yếu cho tuân thủ quy định, đặc biệt là với các khung như PCI-DSS (Tiêu chuẩn bảo mật dữ liệu ngành thẻ thanh toán) và HIPAA (Đạo luật trách nhiệm và chuyển giao bảo hiểm y tế).

Đây là những yêu cầu pháp lỹ vốn nghiêm cấm việc sử dụng các thuật toán mã hóa yếu.

Hệ thống hỗ trợ quản trị viên vô hiệu hóa các bộ mã hóa cũ như RC4 vốn có các lỗ hổng đã biết để khôi phục văn bản gốc và 3DES (Tiêu chuẩn mã hóa dữ liệu ba lớp) không đủ an toàn trước các cuộc tấn công tính toán hiện đại.

Thay vào đó, các doanh nghiệp có thể yêu cầu các thuật toán đương đại như AES-256 với tính bảo mật chuyển tiếp hoàn hảo (perfect forward secrecy).

Vì thế đảm bảo rằng ngay cả khi khóa dài hạn bị xâm phạm, các thông tin trong quá khứ vẫn được bảo vệ.

Giá trị kinh doanh vượt xa kết quả chỉ đơn thuần đáp ứng và tuân thủ các quy định pháp lý.

Khi áp dụng các tiêu chuẩn mật mã mạnh, doanh nghiệp giảm đáng kể bề mặt tấn công và chứng minh sự trưởng thành trong tư thế bảo mật với khách hàng, đối tác và kiểm toán viên.

Điều này trở nên đặc biệt quan trọng trong các đánh giá bảo mật khi hỗ trợ bộ mã hóa lỗi thời có thể gây ra các vi phạm hoặc thậm chí loại doanh nghiệp khỏi việc xử lý một số loại dữ liệu nhạy cảm nhất định.

Do đó ảnh hưởng trực tiếp đến cơ hội doanh thu và năng lực hoạt động.

Ví dụ: Một ngân hàng thương mại triển khai hệ thống Omnissa Horizon cho nhân viên làm việc từ xa. Trong quá trình kiểm tra PCI-DSS, hệ thống phát hiện còn hỗ trợ cipher suite 3DES cũ, dẫn đến cảnh báo bảo mật nghiêm trọng.

Sau khi quản trị viên vô hiệu hóa 3DES và RC4, chỉ giữ lại các bộ mã hóa mạnh như AES-256-GCM và ChaCha20-Poly1305, ngân hàng vượt qua kiểm tra và nâng cao độ tin cậy với các đối tác thanh toán quốc tế.

Giám sát hành vi khách hàng

Các mô hình bảo mật truyền thống phụ thuộc nhiều vào phòng thủ ranh giới, nhưng các mối đe dọa hiện đại thường xuất phát từ các máy khách hợp pháp bị xâm nhập hoặc mối đe dọa nội bộ.

Giám sát hành vi máy khách của Omnissa Horizon đưa ra một lớp phòng thủ thông minh.

Chúng phân tích các mẫu kết nối và tự động phản ứng với các hoạt động bất thường mà không cần sự can thiệp thủ công của quản trị viên.

Hệ thống liên tục theo dõi các chỉ số như tần suất kết nối TLS, mẫu nỗ lực kết nối và hành vi thiết lập phiên. Khi phát hiện các mẫu đáng ngờ.

Ví dụ: một khối lượng yêu cầu kết nối cao bất thường trong khoảng thời gian ngắn nên hệ thống nhận ra đây là dấu hiệu tấn công từ chối dịch vụ (DoS) tiềm ẩn.

Thay vì để các nỗ lực kết nối độc hại này tiêu tốn tài nguyên máy chủ và có khả năng làm gián đoạn truy cập của người dùng hợp pháp, hệ thống tự động đưa máy khách vi phạm vào danh sách đen.

Vì vậy cách ly hiệu quả mối đe dọa trong khi duy trì tính khả dụng dịch vụ cho người dùng thực.

Cơ chế phòng thủ chủ động này vô cùng có giá trị trong mục tiêu giảm thiểu cả các cuộc tấn công có chủ ý lẫn các sự cố bảo mật vô tình.

Trong các tình huống khi thiết bị máy khách bị nhiễm phần mềm độc hại được lập trình để áp đảo hạ tầng VDI, hệ thống giám sát hành vi hoạt động như phản ứng miễn dịch, cô lập các điểm cuối bị xâm nhập trước khi chúng có thể ảnh hưởng đến nhóm người dùng rộng lớn hơn.

Tính chất tự động của biện pháp bảo vệ này đặc biệt quan trọng trong các triển khai quy mô lớn.

Khi đó giám sát thủ công hàng nghìn kết nối đồng thời sẽ không khả thi cũng như đảm bảo áp dụng bảo mật nhất quán.

Ví dụ: Một công ty công nghệ có 2.000 nhân viên sử dụng Omnissa Horizon gặp tình huống một máy tính nhân viên bị nhiễm botnet. Malware này bắt đầu tạo ra hàng trăm yêu cầu kết nối TLS mỗi giây nhằm làm quá tải máy chủ Connection Server.

Hệ thống giám sát hành vi phát hiện mẫu bất thường này trong vòng chưa đầy 30 giây, tự động chặn địa chỉ IP của máy khách vi phạm và gửi cảnh báo đến đội ngũ IT.

Nhờ vậy, 1.999 nhân viên còn lại tiếp tục làm việc bình thường trong khi đội bảo mật xử lý máy bị nhiễm nên không có thời gian ngừng hoạt động nào xảy ra.

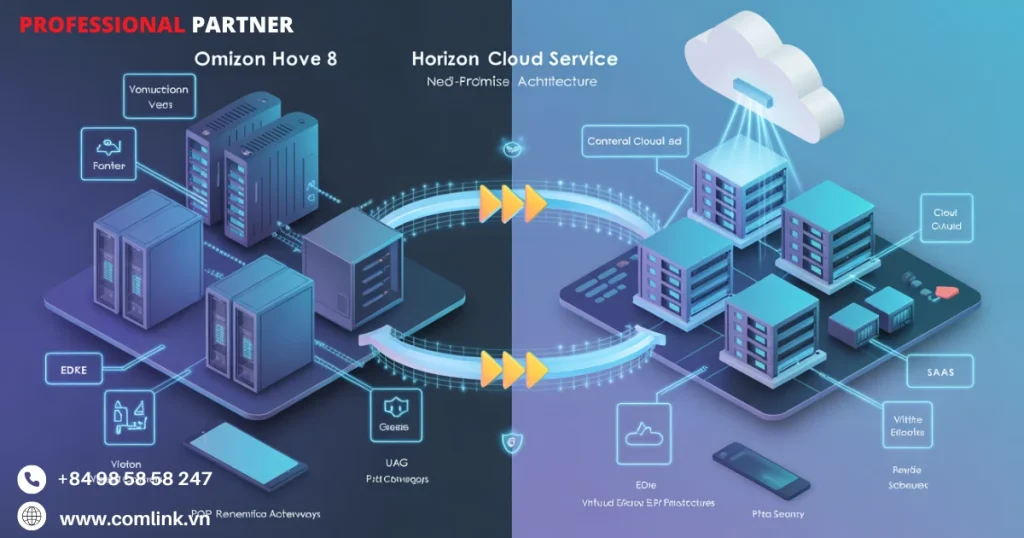

Kiến trúc hệ thống

Horizon Cloud Service – Next Gen

Nền tảng kiến trúc của Horizon Cloud Service – Next Gen đại diện cho sự chuyển đổi mô hình theo hướng hạ tầng cloud-native.

Khi đó các thành phần quản lý cốt lõi được cung cấp dưới dạng dịch vụ được quản lý toàn diện bởi Omnissa trên nền tảng đám mây.

Triết lý thiết kế ưu tiên đám mây này đã thay đổi căn bản mô hình vận hành VDI truyền thống.

Hệ thống đã chuyển giao trách nhiệm quản lý hạ tầng từ khách hàng sang Omnissa.

Vì thế giúp các doanh nghiệp tập trung vào trải nghiệm người dùng cuối thay vì bảo trì nền tảng.

Horizon Control Plane

Trung tâm của kiến trúc này là Horizon Control Plane – lớp điều khiển thông minh được lưu trữ trên hạ tầng đám mây do Omnissa quản lý trong Microsoft Azure.

Control Plane hoạt động như bộ não điều hành toàn bộ dịch vụ.

Nó phối hợp tất cả các chức năng quản lý quan trọng bao gồm quản trị giấy phép, quản lý danh tính, quản lý vòng đời image, và quan trọng nhất là môi giới phiên làm việc (session brokering) cho người dùng cuối.

Tập trung các chức năng này vào control plane trên đám mây giúp Omnissa loại bỏ nhu cầu triển khai, vá lỗi và bảo trì hạ tầng quản lý phức tạp cho khách hàng.

Từ đó giảm đáng kể chi phí vận hành đồng thời đảm bảo tính khả dụng và hiệu suất ổn định thông qua hoạt động đám mây cấp doanh nghiệp của Omnissa.

Horizon Edge

Bổ sung cho control plane trên đám mây là Horizon Edge.

Đây là một thực thể logic được triển khai trong hạ tầng đám mây thuộc sở hữu của khách hàng như Azure subscription riêng của họ.

Horizon Edge chứa các máy ảo VDI và RDSH thực tế cung cấp desktop và ứng dụng cho người dùng cuối, cùng với các thành phần hạ tầng thiết yếu như Horizon Edge Gateway và Unified Access Gateway (UAG) thiết lập kết nối bảo mật về Control Plane.

Cách tiếp cận lai (hybrid) giúp các doanh nghiệp duy trì quyền kiểm soát khối lượng công việc desktop và nơi lưu trữ dữ liệu.

Tuy nhiên vẫn hưởng lợi từ dịch vụ control plane được quản lý của Omnissa.

Thiết kế bảo mật vượt trội

Một đặc điểm bảo mật đáng chú ý của kiến trúc này là thiết kế luồng giao tiếp. Horizon Edge khởi tạo tất cả các kết nối đi ra (outbound) đến Control Plane thông qua các kênh mã hóa được bảo vệ bằng giao thức TLS 1.2 trở lên.

Điểm quan trọng là không có kết nối quản lý đi vào (inbound) từ Control Plane đến hạ tầng Horizon Edge.

Đó là một quyết định thiết kế giúp giảm đáng kể bề mặt tấn công và tăng cường tư thế bảo mật bằng cách loại bỏ nhu cầu phơi bày các cổng quản lý ra mạng bên ngoài.

Ví dụ: Giả sử một ngân hàng triển khai Horizon Cloud Service. Với mô hình outbound-only này, ngay cả khi kẻ tấn công xâm nhập được vào mạng nội bộ, chúng không thể khai thác các cổng quản lý mở từ bên ngoài vào Horizon Edge vì đơn giản các cổng này không tồn tại.

Mô hình giao tiếp chỉ chiều ra này phù hợp với nguyên tắc bảo mật zero-trust hiện đại và đơn giản hóa cấu hình tường lửa nhưng vẫn duy trì khả năng quản lý mạnh mẽ.

Horizon 8: Mô hình hạ tầng tự quản lý

Trái ngược với dịch vụ đám mây theo định hướng DaaS, kiến trúc Horizon 8 tuân theo mô hình triển khai on-premises truyền thống.

Đó là nơi khách hàng chịu toàn bộ trách nhiệm triển khai, quản lý và bảo trì tất cả các thành phần hạ tầng trong data center hoặc môi trường private cloud của riêng họ.

Cách tiếp cận này mang lại khả năng kiểm soát và tùy biến tối đa cho các doanh nghiệp có yêu cầu tuân thủ quy định cụ thể, đầu tư hạ tầng hiện có.

Họ mong muốn duy trì quyền kiểm soát vận hành trực tiếp đối với hạ tầng desktop ảo hóa của họ.

Connection Server

Connection Server là thành phần môi giới trung tâm của Horizon 8.

Nó hoạt động như công cụ xác thực và phân quyền chính để xác thực thông tin đăng nhập người dùng, thực thi chính sách truy cập, và định hướng người dùng đến desktop ảo hoặc ứng dụng phát hành phù hợp.

Các doanh nghiệp có thể triển khai nhiều Connection Server trong cấu hình cluster gọi là “Pod” để đảm bảo tính khả dụng cao và khả năng mở rộng theo chiều ngang.

Mỗi server có khả năng xử lý hàng nghìn phiên đồng thời.

Vì thế vừa cung cấp khả năng dự phòng cho tính liên tục kinh doanh, vừa tạo điều kiện mở rộng công suất bằng cách thêm Connection Server khi số lượng người dùng tăng.

Ví dụ: Một trường đại học có 10,000 sinh viên và giảng viên sử dụng desktop ảo có thể triển khai 3 Connection Server trong một Pod. Nếu một server gặp sự cố, hai server còn lại sẽ tự động tiếp nhận các kết nối mới, đảm bảo dịch vụ không bị gián đoạn trong giờ học.

Horizon Agent

Horizon Agent là thành phần phần mềm được cài đặt trên các template máy ảo (golden images), kích hoạt chức năng desktop phong phú và giao tiếp với hạ tầng Horizon.

Agent này tạo điều kiện giao tiếp hai chiều giữa Connection Server và Horizon Client.

Nó kích hoạt các khả năng nâng cao như chuyển hướng thiết bị USB, ánh xạ máy in, tích hợp clipboard, và tối ưu hóa giao thức hiển thị.

Sự hiện diện của agent trên mỗi desktop ảo giúp Horizon cung cấp trải nghiệm desktop gần như native với hỗ trợ thiết bị ngoại vi và tối ưu hóa hiệu suất đa phương tiện xấp xỉ chức năng desktop vật lý.

Horizon Client

Ở phía điểm cuối, Horizon Client cung cấp phần mềm hướng người dùng được cài đặt trên các thiết bị từ Windows, macOS, Linux desktop, đến các nền tảng di động như iOS và Android.

Phần mềm client đa nền tảng này thiết lập kết nối mã hóa bảo mật đến hạ tầng Horizon.

Horizon Client hiển thị phiên desktop từ xa trên thiết bị cục bộ trong khi truyền tín hiệu bàn phím, chuột và cảm ứng ngược về desktop ảo.

Sự sẵn có của client trên các nền tảng đa dạng tạo ra tính di động không gian làm việc thực sự.

Người dùng có thể truy cập desktop ảo của họ từ bất kỳ thiết bị tương thích nào bất kể hệ điều hành.

Ví dụ: Một bác sĩ có thể xem hồ sơ bệnh nhân trên máy tính bàn Windows tại phòng khám buổi sáng, tiếp tục làm việc trên iPad khi di chuyển giữa các phòng bệnh, và hoàn thiện báo cáo trên laptop macOS tại nhà.

Tất cả đều truy cập cùng một desktop ảo với dữ liệu được đồng bộ liên tục.

Unified Access Gateway (UAG)

Unified Access Gateway (UAG) đóng vai trò thành phần truy cập bảo mật quan trọng cho các kịch bản kết nối từ xa.

UAG hoạt động như reverse proxy và security gateway được đặt trong DMZ.

Nó đóng vai trò trung gian cho tất cả các kết nối bên ngoài.

Bên cạnh đó còn cung cấp các dịch vụ bảo mật toàn diện bao gồm xác thực đa yếu tố (MFA), chính sách truy cập có điều kiện và đường truyền mã hóa để bảo vệ dữ liệu trong quá trình truyền giữa client từ xa và hạ tầng Horizon nội bộ.

So sánh với hệ thống khác

| Tiêu chí | Omnissa Horizon | Citrix DaaS | Azure Virtual Desktop (AVD) |

|---|---|---|---|

| Kiến trúc & mô hình quản lý | Hybrid-first: Rất mạnh khi tích hợp sâu với hệ sinh thái VMware vSphere tại chỗ. Horizon Cloud cung cấp mặt phẳng điều khiển DaaS, nhưng hạ tầng vẫn cần quản lý (IaaS). | Hybrid/Multi-cloud Agnostic: Rất linh hoạt, có thể chạy trên nhiều hypervisor (vSphere, Hyper-V, Nutanix) và mọi đám mây lớn. Có cả tùy chọn tự quản lý và DaaS. | Cloud-Native (PaaS): Chỉ chạy trên Azure. Microsoft quản lý toàn bộ hạ tầng điều khiển. Khách hàng chỉ quản lý máy ảo, image và ứng dụng. |

| Triết lý bảo mật | Tích hợp hệ sinh thái: Bảo mật mạnh mẽ thông qua UAG và các cấu hình chi tiết. Có thể tích hợp sâu với các sản phẩm khác của hệ sinh thái VMware (cũ) như NSX. | Bảo mật theo ngữ cảnh: Rất mạnh về các chính sách truy cập động, chi tiết (context-aware security) và các tính năng bảo mật ứng dụng nâng cao (anti-keylogging, anti-screen capture). | Tích hợp Azure-native: Tận dụng sức mạnh của Microsoft Entra ID cho Conditional Access, MFA. Bảo mật được tích hợp sẵn theo triết lý Zero Trust của Azure. |

| Giao thức hiển thị & trải nghiệm người dùng | Blast Extreme: Tối ưu cho mạng LAN/WAN chất lượng cao, đồ họa tốt. Tuy nhiên, người dùng báo cáo có thể bị lag trên các mạng không ổn định. | HDX Protocol: Được công nhận rộng rãi là vượt trội trên các mạng có độ trễ cao và băng thông thấp, mang lại trải nghiệm mượt mà hơn trong điều kiện khó khăn. | Modern RDP: Tối ưu hóa cho hệ sinh thái Microsoft và Azure. Tích hợp sâu với Teams và Microsoft 365 mang lại hiệu suất tốt cho các ứng dụng này. |

| Tính linh hoạt & hỗ trợ | Phụ thuộc vSphere: Hoạt động tốt nhất và có nhiều tính năng nhất khi chạy trên vSphere. Hỗ trợ các đám mây khác nhưng có thể không tối ưu bằng. | Đa nền tảng nhất: Hỗ trợ nhiều loại hypervisor, đám mây, và hệ điều hành client/server nhất. Có thể kết hợp VDA Windows và Linux linh hoạt. | Chỉ trên Azure: Hoàn toàn phụ thuộc vào hệ sinh thái Azure. Tuy nhiên, tích hợp rất sâu và liền mạch với các dịch vụ khác của Azure. |

| Mô hình chi phí & cấp phép | Phức tạp: Chi phí bản quyền có thể cao. Cần tính toán chi phí cho nhiều thành phần (Horizon, vSphere, Windows, v.v.). | Phức tạp & đắt đỏ: Tương tự Horizon, chi phí bản quyền thường cao và có nhiều cấp độ. Bị cho là phức tạp và tốn kém. | Tối ưu hóa chi phí: Tận dụng giấy phép Microsoft 365 hiện có. Mô hình pay-as-you-go cho hạ tầng Azure, cho phép tối ưu chi phí với tính năng auto-scaling. |

| Trường hợp sử dụng phù hợp nhất | Các tổ chức đã đầu tư sâu vào hệ sinh thái VMware và cần một lộ trình hybrid lên đám mây. | Các doanh nghiệp lớn, phức tạp với yêu cầu cao về bảo mật, hiệu suất trên mạng không ổn định và cần hỗ trợ đa nền tảng. | Các tổ chức ưu tiên chiến lược cloud-first, sử dụng nhiều Microsoft 365 và muốn đơn giản hóa việc quản lý hạ tầng VDI. |

Phạm vi ứng dụng

Ngành y tế

Ngành y tế hoạt động trong điều kiện vô cùng phức tạp, nơi hiệu quả điều trị lâm sàng và bảo mật dữ liệu phải song hành không thể thiếu một trong hai.

Các chuyên gia y tế cần truy cập thông tin bệnh nhân toàn diện một cách tức thời tại nhiều địa điểm khác nhau từ phòng cấp cứu, đơn vị chăm sóc đặc biệt, đến phòng khám ngoại trú và cơ sở tư vấn từ xa.

Đồng thời, các doanh nghiệp y tế phải tuân thủ khung pháp lý nghiêm ngặt, đặc biệt là Đạo luật Bảo mật và Trách nhiệm Bảo hiểm Y tế (HIPAA), quy định kiểm soát chặt chẽ Thông tin Y tế Được Bảo vệ (PHI).

Cách tiếp cận truyền thống là cài đặt hệ thống Hồ sơ Sức khỏe Điện tử (EHR) trên từng máy trạm riêng lẻ tạo ra các lỗ hổng bảo mật đáng kể.

Khi đó dữ liệu nhạy cảm nằm trên hàng trăm thiết bị đầu cuối có thể bị mất, đánh cắp hoặc xâm nhập.

Horizon giải quyết những thách thức đặc thù trong ngành y tế thông qua kiến trúc cơ bản tách biệt xử lý dữ liệu khỏi quyền truy cập dữ liệu.

Khi bác sĩ và nhân viên lâm sàng truy cập hồ sơ bệnh nhân qua Horizon, ứng dụng EHR thực tế chạy hoàn toàn trong môi trường trung tâm dữ liệu an toàn.

Thiết bị đầu cuối dù là máy trạm dùng chung, máy tính bảng hay thin client chỉ nhận luồng pixel được mã hóa thể hiện đầu ra hình ảnh của ứng dụng.

Không có dữ liệu bệnh nhân thực sự nào được truyền đến hoặc lưu trữ trên chính thiết bị đầu cuối.

Kiến trúc truyền luồng pixel này đảm bảo rằng ngay cả khi thiết bị bị xâm nhập hoặc mất, không một thông tin bệnh nhân nào bị lộ.

Triển khai hỗ trợ khả năng di chuyển liền mạch giữa các máy trạm dùng chung, một yêu cầu phổ biến trong môi trường lâm sàng nơi nhiều nhân viên sử dụng cùng thiết bị vật lý trong các ca làm việc khác nhau.

Xác thực diễn ra tập trung, trạng thái phiên làm việc được duy trì khi chuyển đổi thiết bị và nhật ký kiểm soát ghi lại mọi sự kiện truy cập phục vụ tài liệu tuân thủ.

Tác động thực tế của kiến trúc này vượt xa mục tiêu chỉ tuân thủ bảo mật.

Quy trình làm việc lâm sàng trở nên linh hoạt hơn đáng kể vì bác sĩ có thể truy cập cùng một môi trường desktop và ứng dụng từ khoa cấp cứu, phòng tư vấn, hoặc thậm chí văn phòng tại nhà mà không bị giảm chức năng.

Ví dụ: Một hệ thống y tế lớn tại Hoa Kỳ đã triển khai Horizon Cloud để hiện đại hóa quy trình làm việc của bác sĩ và cải thiện kết quả chăm sóc bệnh nhân.

Do đó giúp các bác sĩ lâm sàng truy cập lịch sử bệnh nhân toàn diện, hình ảnh chẩn đoán và công cụ hỗ trợ quyết định lâm sàng từ bất kỳ địa điểm nào trong mạng lưới nhiều cơ sở của họ.

Thời gian phản hồi để truy xuất thông tin quan trọng giảm đáng kể, góp phần chẩn đoán và bắt đầu điều trị nhanh hơn.

Hơn nữa, mô hình quản lý tập trung làm giảm công việc IT liên quan đến việc duy trì hàng trăm cấu hình máy trạm riêng lẻ.

Vì vậy giúp đội ngũ kỹ thuật tập trung vào các sáng kiến chiến lược thay vì bảo trì thiết bị đầu cuối thường xuyên.

Cách tiếp cận truyền luồng pixel cũng đảm bảo hiệu suất ổn định trong các điều kiện mạng khác nhau vì yêu cầu băng thông vẫn có thể dự đoán và quản lý được ngay cả khi truy cập các ứng dụng sử dụng nhiều dữ liệu như hệ thống hình ảnh y khoa.

Ví dụ: Tại Việt Nam, nhiều bệnh viện đa khoa tuyến trung ương có thể áp dụng Horizon để kết nối với các trạm y tế tuyến huyện trong chương trình khám chữa bệnh từ xa.

Bác sĩ chuyên khoa tại Hà Nội hoặc TP.HCM có thể tư vấn trực tiếp cho bệnh nhân vùng sâu vùng xa thông qua truy cập an toàn vào hồ sơ bệnh án điện tử, trong khi dữ liệu bệnh nhân luôn được giữ an toàn tại trung tâm dữ liệu chính.

Tài chính và chính phủ

Các doanh nghiệp tài chính và cơ quan chính phủ hoạt động trong khung pháp lý áp đặt các yêu cầu bảo vệ dữ liệu và kiểm soát truy cập nghiêm ngặt nhất trong mọi lĩnh vực ngành.

Các doanh nghiệp dịch vụ tài chính phải tuân thủ các quy định:

- Đạo luật Gramm-Leach-Bliley (GLBA).

- Tiêu chuẩn Bảo mật Dữ liệu Ngành Thẻ Thanh toán (PCI DSS).

- Đạo luật Sarbanes-Oxley (SOX).

Các cơ quan chính phủ đối mặt với các quy định như Đạo luật Quản lý An ninh Mạng và nhiều giao thức xử lý thông tin mật khác.

Những yêu cầu này không chỉ đòi hỏi các biện pháp kiểm soát bảo mật kỹ thuật mà còn khả năng kiểm toán toàn diện theo dõi mọi tương tác hệ thống.

Vi phạm dữ liệu trong các lĩnh vực này gây ra hậu quả nghiêm trọng như phạt tài chính nặng, mất lòng tin công chúng và tác động tiềm tàng đến an ninh quốc gia.

Các mô hình điện toán phân tán truyền thống, nơi dữ liệu nhạy cảm nằm trên từng thiết bị người dùng tạo ra bề mặt tấn công quá lớn không thể chấp nhận và làm phức tạp quá trình xác minh tuân thủ.

Horizon triển khai mô hình bảo mật phòng thủ nhiều lớp được thiết kế riêng để đáp ứng yêu cầu của khu vực tài chính và chính phủ.

Tất cả dữ liệu nhạy cảm vẫn được tập trung trong môi trường trung tâm dữ liệu được gia cố triển khai nhiều lớp kiểm soát bảo mật vật lý và logic.

Các chính sách quản lý phổ biến gồm:

- Chính sách truy cập hoạt động theo ngữ cảnh.

- Đánh giá các yếu tố bao gồm danh tính người dùng.

- Tình trạng bảo mật thiết bị, vị trí mạng.

- Thời gian truy cập trước khi cấp quyền cho các tài nguyên cụ thể.

Quản lý theo ngữ cảnh giúp các doanh nghiệp triển khai các kịch bản truy cập phức tạp.

Ví dụ: cấp quyền truy cập đầy đủ vào ứng dụng giao dịch tài chính khi kết nối từ mạng công ty trong khi hạn chế truy cập hoặc yêu cầu các yếu tố xác thực bổ sung khi kết nối từ vị trí bên ngoài.

Cơ chế xác thực mạnh mẽ, bao gồm xác thực đa yếu tố (MFA) và tích hợp với hệ thống quản lý danh tính doanh nghiệp đảm bảo thông tin đăng nhập không thể dễ dàng bị xâm phạm.

Mọi hành động của người dùng được ghi lại với nhật ký kiểm soát bất biến ghi lại không chỉ những gì được truy cập mà cả hoàn cảnh ngữ cảnh của lần truy cập đó.

Vì vậy cung cấp khả năng điều tra toàn diện cho báo cáo tuân thủ và điều tra bảo mật.

Ví dụ: Hiệu quả thực tế của Horizon trong môi trường được quản lý chặt chẽ được minh họa qua Hội đồng Hưu trí Giáo dục New Mexico (New Mexico ERB).

Đây là đơn vị quản lý dữ liệu hưu trí nhạy cảm cho hàng nghìn giáo viên trên toàn tiểu bang.

Trước khi triển khai Horizon VDI, doanh nghiệp gặp thách thức đáng kể trong bảo mật truy cập phân tán vào thông tin lương hưu trong khi duy trì hiệu quả vận hành.

Triển khai Horizon tập trung hóa toàn bộ xử lý dữ liệu hưu trí, loại bỏ rủi ro thông tin nhạy cảm nằm trên các thiết bị đầu cuối có thể dễ bị tổn thương.

Cố vấn tài chính và nhân viên hành chính có thể truy cập các hệ thống cần thiết từ nhiều địa điểm khác nhau trong khi doanh nghiệp duy trì khả năng hiển thị hoàn toàn vào tất cả các mẫu truy cập dữ liệu.

Kết quả triển khai đơn giản hóa đáng kể quy trình xác minh tuân thủ, vì kiểm toán viên có thể xem xét nhật ký truy cập tập trung thay vì cố gắng xác minh kiểm soát bảo mật trên nhiều máy trạm riêng lẻ.

Ngoài ra, giải pháp giúp doanh nghiệp triển khai kiểm soát truy cập chi tiết hơn.

Do đó đảm bảo nhân viên chỉ có thể xem thông tin phù hợp với vai trò và trách nhiệm cụ thể của họ.

Nguyên tắc truy cập đặc quyền tối thiểu kết hợp với khả năng kiểm soát toàn diện sẽ tăng cường đáng kể tình trạng bảo mật tổng thể của doanh nghiệp trong khi đồng thời cải thiện tính linh hoạt vận hành cho người dùng được ủy quyền.

Ví dụ: Tại nhiều nước, Ngân hàng Nhà nước hoặc các ngân hàng thương mại lớn có thể ứng dụng Horizon để đảm bảo nhân viên chi nhánh tại các tỉnh thành truy cập an toàn vào hệ thống core banking mà không cần lưu trữ dữ liệu giao dịch tại máy trạm địa phương.

Điều này đặc biệt quan trọng khi tuân thủ Thông tư 41/2018/TT-NHNN về an toàn, bảo mật trong hoạt động ngân hàng.

Ngành giáo dục

Các doanh nghiệp giáo dục, đặc biệt là trường đại học và cao đẳng kỹ thuật, đối mặt với những thách thức cơ sở hạ tầng đặc thù khác biệt đáng kể so với môi trường doanh nghiệp.

Các doanh nghiệp này phải cung cấp quyền truy cập vào các ứng dụng phần mềm chuyên dụng bao gồm:

- Công cụ mô phỏng kỹ thuật.

- Phần mềm mô hình 3D.

- Gói phân tích thống kê và bộ công cụ sản xuất đa phương tiện cho hàng nghìn sinh viên và giảng viên cùng lúc.

Nhiều ứng dụng này yêu cầu tài nguyên máy tính đáng kể và có chi phí cấp phép trên mỗi tài khoản đắt đỏ.

Mô hình phòng máy tính truyền thống, nơi các máy trạm vật lý được cung cấp phần mềm cần thiết, tạo ra những hạn chế đáng kể.

Sinh viên phải đến cơ sở vật chất trường học trong giờ cụ thể.

Do đó làm giảm tính linh hoạt cho người học từ xa, sinh viên bán thời gian và chương trình giáo dục từ xa.

Hơn nữa, duy trì cấu hình phần mềm nhất quán trên hàng trăm máy trạm vật lý đòi hỏi nỗ lực IT khổng lồ vì mỗi học kỳ có thể yêu cầu các phiên bản phần mềm khác nhau hoặc cài đặt ứng dụng mới.

Đại dịch COVID-19 đã làm nổi bật rõ những hạn chế này, khi các cơ sở giáo dục gặp khó khăn để cung cấp trải nghiệm học tập tương đương khi quyền truy cập vật lý vào trường bị hạn chế.

Horizon giải quyết các yêu cầu của ngành giáo dục thông qua công nghệ Instant Clone đổi mới.

Nó biến đổi cơ bản cách các môi trường desktop ảo được tạo và quản lý.

Quy trình bắt đầu với các quản trị viên IT tạo một “golden image” duy nhất.

Đây là một máy ảo được cấu hình cẩn thận chứa hệ điều hành, ứng dụng và cài đặt cần thiết cho một khóa học hoặc môi trường phòng thí nghiệm cụ thể.

Khi sinh viên cần truy cập, Horizon có thể tạo hàng trăm máy ảo độc lập từ golden image này chỉ trong vài phút thay vì hàng giờ hoặc hàng ngày như các phương pháp nhân bản truyền thống.

Khả năng cung cấp nhanh chóng này sử dụng các kỹ thuật lưu trữ tiên tiến bao gồm linked clone và cơ chế copy-on-write giúp giảm đáng kể mức tiêu thụ lưu trữ.

Mỗi sinh viên nhận được môi trường desktop hoàn toàn độc lập.

Khi sinh viên đăng xuất, máy ảo riêng của họ tự động bị hủy và tạo lại từ golden image.

Do đó đảm bảo người dùng tiếp theo nhận được môi trường nguyên sơ, chưa được sửa đổi.

Khả năng làm mới tự động này loại bỏ vấn đề “state creep” phổ biến trong phòng máy tính dùng chung.

Khi đó cấu hình hệ thống dần xuống cấp khi người dùng liên tiếp thực hiện sửa đổi hoặc vô tình gây ra sự cố.

Triển khai Horizon trong môi trường giáo dục mang lại lợi ích vận hành và tài chính đáng kể vượt xa chức năng kỹ thuật đơn thuần.

Sinh viên có quyền truy cập 24/7 vào phần mềm cần thiết từ bất kỳ địa điểm nào có kết nối internet, dù đang học từ ký túc xá, thư viện hay nơi ở ngoài trường.

Khả năng truy cập này đặc biệt có lợi cho sinh viên phi truyền thống, bao gồm các chuyên gia làm việc theo đuổi bằng cấp buổi tối và người học từ xa ở các khu vực địa lý xa xôi.

Giảng viên có thể truy cập cùng các ứng dụng chuyên dụng cho hoạt động nghiên cứu mà không cần máy trạm hiệu suất cao chuyên dụng trong văn phòng của họ.

Từ góc độ quản lý, các phòng IT đạt được cải thiện hiệu quả đáng kể.

Thay vì cập nhật thủ công hàng trăm máy trạm riêng lẻ trước mỗi học kỳ, nhân viên tạo và kiểm tra một golden image duy nhất tự động lan truyền đến tất cả người dùng.

Các thay đổi phiên bản phần mềm, bản vá bảo mật và cập nhật cấu hình diễn ra tập trung và có hiệu lực ngay lập tức trên máy trạm ảo của sinh viên.

Việc hủy và tạo lại máy ảo tự động sau mỗi phiên loại bỏ các tệp “rác” tích lũy và cài đặt phần mềm trái phép theo truyền thống tiêu tốn dung lượng lưu trữ và làm giảm hiệu suất.

Yêu cầu lưu trữ giảm đáng kể vì kiến trúc chia sẻ chỉ yêu cầu một phần nhỏ dung lượng cần thiết cho các máy ảo sao chép đầy đủ truyền thống.

Chi phí cấp phép cũng có thể giảm vì các cơ sở giáo dục có thể mua giấy phép đồng thời dựa trên mức sử dụng cao điểm thực tế thay vì tổng số sinh viên đăng ký.

Những lợi ích kết hợp này giúp các cơ sở giáo dục cung cấp tài nguyên học tập vượt trội trong khi đồng thời giảm chi phí cơ sở hạ tầng và chi phí quản lý.

Ví dụ: Các trường đại học kỹ thuật có thể triển khai Horizon để cung cấp phần mềm thiết kế AutoCAD, SolidWorks, MATLAB cho hàng nghìn sinh viên ngành kỹ thuật.

Sinh viên năm cuối thực hiện đồ án tốt nghiệp tại nhà vẫn có thể truy cập đầy đủ các phần mềm chuyên dụng mà không cần đến phòng máy.

Do đó chúng đặc biệt hữu ích trong các đợt giãn cách xã hội hoặc khi sinh viên thực tập tại doanh nghiệp ở các tỉnh thành khác.

Có thể bạn quan tâm

Liên hệ

Địa chỉ

Tầng 3 Toà nhà VNCC

243A Đê La Thành Str

Q. Đống Đa-TP. Hà Nội

info@comlink.com.vn

Phone

+84 98 58 58 247