Giao thức RADIUS là gì

Giao thức RADIUS là chuẩn giao thức mạng được thiết kế để cung cấp cơ chế quản lý tập trung cho xác thực, ủy quyền và tính cước hay còn gọi là mô hình AAA.

Mặc dù tên gọi của nó gợi nhắc về thời kỳ truy cập mạng qua đường dây điện thoại nhưng RADIUS đã vượt qua giới hạn lịch sử đó để trở thành xương sống của hạ tầng an ninh mạng hiện đại, từ các mạng doanh nghiệp khổng lồ, các nhà cung cấp dịch vụ Internet (ISP) cho đến các mạng di động.

Về mặt kỹ thuật, RADIUS là một giao thức hoạt động ở tầng ứng dụng (Application Layer) trong mô hình OSI.

Nó sử dụng phương thức vận chuyển UDP (User Datagram Protocol) để trao đổi thông tin giữa Thiết bị Truy cập Mạng (Network Access Server – NAS) và Máy chủ Xác thực (RADIUS Server).

Lựa chọn UDP thay vì TCP phản ánh triết lý thiết kế ưu tiên hiệu suất và khả năng xử lý thời gian thực, điều tối quan trọng khi hệ thống phải xử lý hàng nghìn yêu cầu đăng nhập mỗi giây từ người dùng phân tán trên diện rộng.

Giao thức RADIUS không chỉ đơn thuần là một cơ chế kiểm tra mật khẩu mà nó là “ngôn ngữ” giúp các thiết bị mạng không đồng nhất từ router của Cisco, switch của Juniper đến Access Point của TP-Link có thể giao tiếp với một kho dữ liệu định danh trung tâm (như Active Directory hay LDAP) để đưa ra các quyết định kiểm soát truy cập phức tạp.

Mô hình AAA

Xác thực (Authentication)

Xác thực giải quyết câu hỏi bảo mật cơ bản: “Người dùng hoặc thiết bị này đang cố truy cập mạng là ai?”

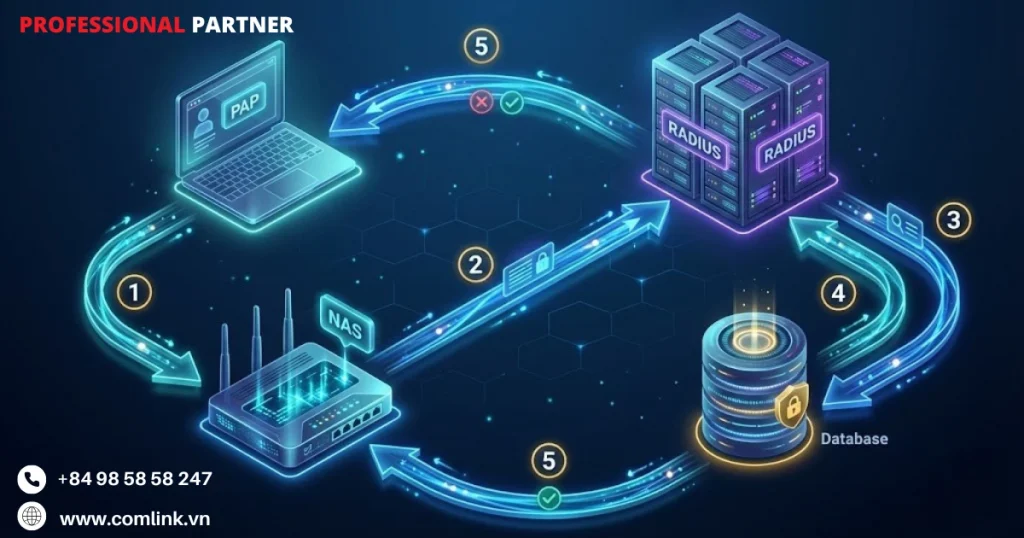

Trong hệ sinh thái RADIUS, quá trình này bắt đầu khi một yêu cầu có thể là thiết bị không dây, người dùng VPN, hoặc thiết bị mạng có dây gửi thông tin xác thực đến Network Access Server (NAS).

NAS đóng vai trò trung gian, đóng gói các thông tin này vào gói tin Access-Request và chuyển tiếp đến RADIUS Server để xác minh.

Kiến trúc tách biệt này đảm bảo các quyết định xác thực vẫn được quản lý tập trung.

Vì vậy tạo điều kiện thực thi chính sách nhất quán trên toàn bộ hạ tầng mạng phân tán.

Tính linh hoạt của RADIUS trong các phương thức xác thực là một trong những điểm mạnh đáng kể nhất.

Ở cấp độ cơ bản, xác thực dựa trên thông tin đăng nhập sử dụng kết hợp tên người dùng và mật khẩu truyền thống được bảo vệ thông qua các giao thức như PAP (Password Authentication Protocol), CHAP (Challenge Handshake Authentication Protocol) hoặc MS-CHAPv2 (Microsoft CHAP phiên bản 2).

Trong khi PAP truyền mật khẩu dưới dạng văn bản thuần (chỉ được mã hóa bằng shared secret của RADIUS), CHAP và MS-CHAPv2 sử dụng cơ chế challenge-response ngăn chặn việc lộ mật khẩu ngay cả khi lưu lượng mạng bị chặn.

Đối với các môi trường yêu cầu đảm bảo bảo mật cao hơn, xác thực dựa trên chứng chỉ thông qua 802.1X/EAP-TLS cung cấp xác thực hai chiều.

Khi đó cả client và server đều trình diện chứng chỉ số, loại bỏ hoàn toàn các lỗ hổng liên quan đến mật khẩu như phishing, tấn công brute-force hoặc credential stuffing.

Ví dụ: Ngân hàng triển khai RADIUS với EAP-TLS cho hệ thống mạng nội bộ, yêu cầu tất cả nhân viên sử dụng chứng chỉ số được cấp bởi Root CA của ngân hàng.

Mỗi nhân viên có một smart card chứa chứng chỉ cá nhân.

Khi kết nối mạng WiFi nội bộ, hệ thống tự động xác thực cả người dùng và thiết bị mà không cần nhập mật khẩu, giảm thiểu rủi ro lộ thông tin đăng nhập.

Đối với các tổ chức đối mặt với các tác nhân đe dọa tinh vi, RADIUS hỗ trợ xác thực đa yếu tố (MFA) thông qua cơ chế Access-Challenge.

Sau khi xác thực thành công mật khẩu chính, RADIUS Server có thể phát ra gói tin Access-Challenge yêu cầu xác minh bổ sung thường là mật khẩu một lần dựa trên thời gian (TOTP) từ ứng dụng xác thực hoặc token phần cứng.

Quy trình hai bước nâng cao đáng kể mức độ bảo mật, đảm bảo rằng ngay cả khi mật khẩu bị lộ cũng không thể cấp quyền truy cập trái phép nếu thiếu yếu tố thứ hai.

Các triển khai hiện đại tích hợp liền mạch với các nền tảng MFA doanh nghiệp, hỗ trợ thông báo đẩy, xác minh sinh trắc học và xác thực thích ứng điều chỉnh yêu cầu dựa trên đánh giá rủi ro của ngữ cảnh kết nối.

Phân quyền (Authorization)

Sau khi xác nhận danh tính, hệ thống phải xác định: “Người dùng đã xác thực này được phép làm gì?

Phân quyền trong RADIUS hoạt động thông qua mô hình tích hợp chặt chẽ.

Các quyền hạn không phải là giao dịch riêng biệt mà được nhúng trực tiếp trong gói phản hồi Access-Accept.

Thiết kế này đảm bảo các thao tác nguyên tử là người dùng hoặc nhận đồng thời cả xác nhận xác thực và các quyền hạn liên quan hoặc không nhận gì cả.

Vì thế ngăn chặn các kịch bản vượt qua phân quyền.

RADIUS Server truyền đạt các chính sách phân quyền thông qua RADIUS Attributes.

Các trường Type-Length-Value (TLV) chuẩn hóa hướng dẫn NAS cách cấu hình phiên làm việc của người dùng.

Gán VLAN là một trong những cơ chế phân quyền phổ biến nhất.

Vì vậy giúp server động đặt người dùng vào các phân đoạn mạng phù hợp.

VLAN dành cho Nhà thầu với quyền truy cập hạn chế, VLAN Nhân viên với quyền rộng hơn hoặc VLAN Khách với quyền truy cập chỉ internet.

Tất cả được xác định bởi quyền thành viên nhóm Active Directory, loại thiết bị, hoặc phương thức xác thực được sử dụng.

Gán VLAN động loại bỏ nhu cầu cấu hình sẵn cổng switch và tạo điều kiện cho môi trường làm việc linh hoạt thực sự.

Ví dụ: Tập đoàn phần mềm triển khai RADIUS để quản lý truy cập mạng tại các văn phòng với hơn 5,000 nhân viên.

Khi nhân viên chính thức đăng nhập, họ được gán vào VLAN 10 với quyền truy cập đầy đủ vào hệ thống nội bộ, Git repositories và cơ sở dữ liệu khách hàng.

Nhà thầu bên ngoài được tự động chuyển vào VLAN 20 chỉ truy cập internet và một số công cụ cộng tác cụ thể.

Khách tham quan được đưa vào VLAN 30 với băng thông giới hạn 5 Mbps và chỉ truy cập web cơ bản.

Ngoài phân đoạn mạng, phân quyền RADIUS mở rộng đến kiểm soát lưu lượng chi tiết thông qua Access Control Lists (ACLs).

Server có thể đẩy các ACL có thể tải xuống lọc lưu lượng ở cấp NAS.

Do đó ngăn chặn truy cập trái phép vào các máy chủ nhạy cảm ngay cả khi người dùng nằm trên cùng VLAN.

Các thuộc tính Session Timeout buộc xác thực lại định kỳ, giảm thiểu rủi ro từ token phiên bị đánh cắp hoặc quên đăng xuất trên máy trạm dùng chung.

Các tham số điều tiết băng thông kích hoạt thực thi chất lượng dịch vụ, phân bổ băng thông cao cấp cho người dùng cấp quản lý trong khi giới hạn lưu lượng khách.

Các cơ chế phân quyền hoạt động phối hợp, tạo ra các kiểm soát bảo mật nhiều lớp thích ứng với danh tính người dùng, tình trạng thiết bị thời gian trong ngày, và vị trí.

Đây là nền tảng của kiến trúc mạng zero-trust hiện đại.

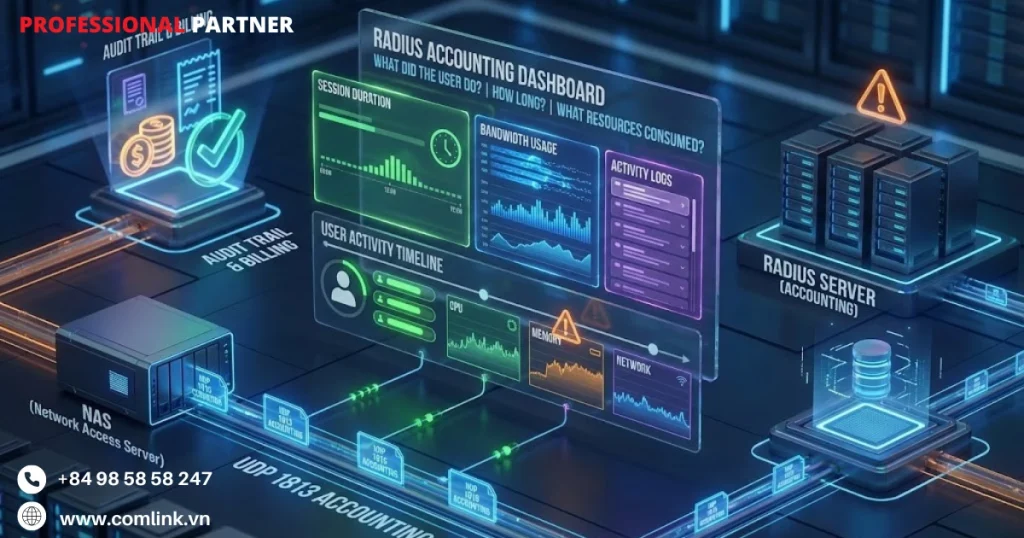

Ghi nhận (Accounting)

Thành phần AAA cuối cùng giải quyết câu hỏi: “Người dùng này đã làm gì, trong bao lâu, và đã tiêu thụ tài nguyên gì?”

Ghi nhận trong RADIUS hoạt động độc lập với xác thực và phân quyền.

Nó sử dụng cổng UDP 1813 riêng biệt để đảm bảo các chức năng thanh toán và kiểm soát tiếp tục không bị ảnh hưởng ngay cả khi dịch vụ xác thực bị suy giảm.

Sự tách biệt này đặc biệt có giá trị đối với các Nhà cung cấp Dịch vụ Internet tính phí dựa trên băng thông và cho các doanh nghiệp duy trì nhật ký kiểm tra bảo mật để tuân thủ các quy định như SOX, HIPAA, hoặc PCI-DSS.

Quy trình ghi nhận RADIUS bao gồm ba giai đoạn riêng biệt.

Khi phiên làm việc bắt đầu, NAS truyền gói tin Accounting-Start chứa danh tính người dùng, địa chỉ IP được gán, phương thức kết nối và dấu thời gian.

Trong các phiên hoạt động, các gói tin Interim-Update được truyền theo các khoảng thời gian có thể cấu hình để báo cáo các chỉ số truyền dữ liệu tích lũy (byte truyền/nhận).

Các bản cập nhật tạm thời cung cấp khả năng phục hồi chống lại mất dữ liệu; nếu NAS gặp sự cố trước khi gửi gói Stop.

Quản trị viên có thể tái tạo hoạt động phiên từ bản cập nhật tạm thời gần nhất thay vì mất tất cả dữ liệu ghi nhận cho phiên đó.

Ví dụ: ISP triển khai hệ thống RADIUS Accounting cho dịch vụ WiFi công cộng tại sân bay Tân Sơn Nhất. Hệ thống ghi nhận trên 50,000 phiên kết nối mỗi ngày, theo dõi thời lượng sử dụng và băng thông tiêu thụ của từng người dùng.

Dữ liệu Interim-Update được gửi mỗi 15 phút, đảm bảo nếu có sự cố mạng.

Vì vậy ISP vẫn có thể tính toán chính xác dung lượng đã sử dụng để phát hiện lạm dụng hoặc tính phí (đối với gói premium).

Khi ngắt kết nối, dù do người dùng khởi tạo, quản trị viên hay chính sách hết thời gian, NAS gửi gói tin Accounting-Stop chứa số liệu thống kê phiên cuối cùng.

Đó là tổng thời lượng, băng thông tiêu thụ, lý do ngắt kết nối và dấu thời gian kết thúc.

Dữ liệu ghi nhận chảy vào các hệ thống ghi nhật ký tập trung.

Đó là nơi nó trở nên cần thiết cho nhiều trường hợp sử dụng:

- Các ISP tính phí băng thông hàng tháng.

- Các nhóm vận hành mạng xác định các mẫu tắc nghẽn.

- Các nhà phân tích bảo mật phát hiện việc rò rỉ dữ liệu bất thường.

- Các kiểm soát viên tuân thủ tạo báo cáo kiểm tra chứng minh ai đã truy cập tài nguyên nào và khi nào.

Nền tảng User Behavior Analytics (UBA) hiện đại tiêu thụ dữ liệu ghi nhận RADIUS để thiết lập các mẫu hoạt động cơ sở cho mỗi người dùng.

Nó đánh dấu các điểm bất thường như thời gian kết nối không bình thường, tình huống địa lý không thể hoặc khối lượng dữ liệu đáng ngờ có thể cho thấy thông tin đăng nhập bị xâm phạm hoặc mối đe dọa nội bộ.

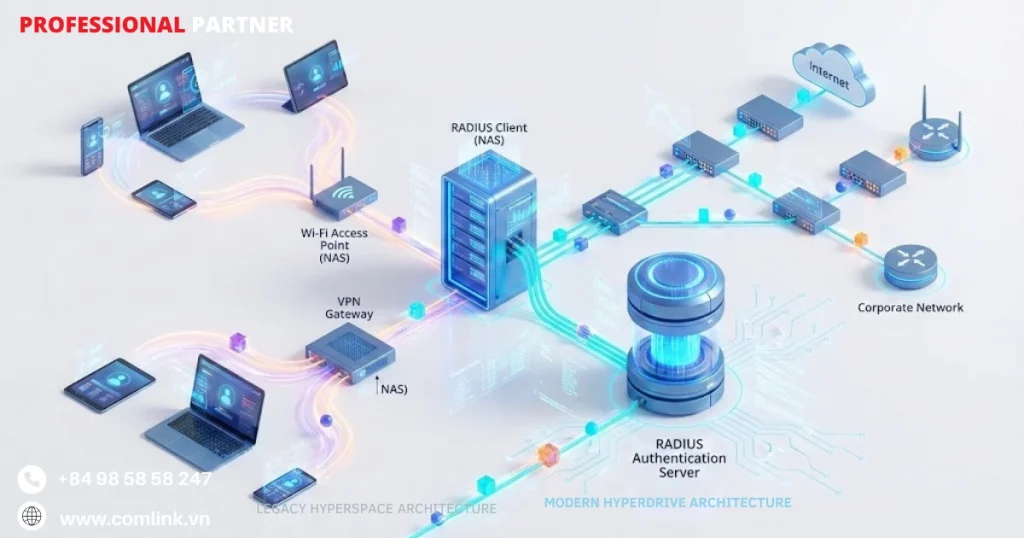

Kiến trúc hệ thống

RADIUS Client (Network Access Server – NAS)

Một quan niệm sai lầm phổ biến về kiến trúc RADIUS liên quan đến định danh của “client” trong framework này.

Khác với các mô hình client-server thông thường khi client đại diện cho thiết bị của người dùng cuối, RADIUS Client thực chất là thiết bị hạ tầng mạng kiểm soát quyền truy cập được gọi chính thức là Network Access Server (NAS).

NAS hoạt động như một người gác cổng tinh vi đặt tại biên giới mạng.

Thiết bị này chặn toàn bộ lưu lượng người dùng cố gắng vào mạng và duy trì trạng thái chặn cho đến khi nhận được xác nhận cấp quyền rõ ràng từ RADIUS Server.

Quá trình thực thi xảy ra ở Layer 2 hoặc Layer 3 của mô hình OSI, tùy thuộc vào kịch bản triển khai.

Với mạng không dây, vai trò NAS thường do các Access Point không dây (AP) đảm nhiệm, trong khi môi trường có dây sử dụng switch Ethernet có khả năng xác thực dựa trên cổng 802.1X.

Các thiết bị VPN concentrator và router truy cập từ xa cũng đóng vai trò NAS tương tự cho các kịch bản kết nối từ xa.

Quy trình hoạt động thể hiện tính trung gian thông minh của NAS.

Khi người dùng cố gắng truy cập mạng, NAS thu thập thông tin xác thực thông qua các giao thức như EAPoL (Extensible Authentication Protocol over LAN) cho mạng có dây/không dây hoặc PPP (Point-to-Point Protocol) cho kết nối dial-up và VPN.

Thay vì xác thực những thông tin này tại chỗ, NAS đóng gói chúng thành các thông điệp RADIUS Access-Request chuẩn hóa.

Các gói tin này không chỉ chứa thông tin xác thực người dùng mà còn bao gồm metadata ngữ cảnh như ID trạm gọi, định danh NAS, loại dịch vụ được yêu cầu.

Do đó cung cấp cho RADIUS Server thông tin toàn diện để đưa ra quyết định về chính sách.

Khi nhận được phản hồi từ server, NAS thực thi quyết định xác thực với khả năng kiểm soát chi tiết.

Thông điệp Access-Accept kích hoạt cho phép truy cập mạng.

Vì thế thường kèm theo các thuộc tính ủy quyền xác định phân bổ VLAN, giới hạn băng thông, danh sách kiểm soát truy cập (ACL) hoặc tham số thời gian timeout của phiên.

NAS áp dụng các chính sách này ngay lập tức, cấu hình động quyền truy cập mạng theo danh tính người dùng và chính sách tổ chức.

Ngược lại, thông điệp Access-Reject duy trì chặn truy cập và NAS có thể gửi các thông điệp Accounting-Request để ghi lại lần thử thất bại nhằm mục đích giám sát bảo mật.

Ví dụ: Tại văn phòng ở Hà Nội, khi một nhân viên kết nối laptop vào cổng Ethernet, switch Cisco (đóng vai trò NAS) sẽ chặn kết nối và yêu cầu xác thực 802.1X.

Sau khi nhân viên nhập username/password doanh nghiệp, switch đóng gói thông tin này gửi đến RADIUS Server trung tâm.

Nếu xác thực thành công, server phản hồi kèm theo chỉ thị: “Gán vào VLAN 100 (mạng nhân viên), giới hạn băng thông 50 Mbps, áp dụng ACL chặn truy cập các trang mạng xã hội trong giờ làm việc”.

Switch nhận chỉ thị này và tự động cấu hình cổng mạng theo đúng các tham số được chỉ định.

RADIUS Server (Authentication Server)

RADIUS Server tạo nên lõi kiến trúc, hoạt động như người ra quyết định xác thực lẫn điều phối viên thực thi chính sách.

Thành phần này xử lý các thông điệp Access-Request đến từ nhiều thiết bị NAS khác nhau trên hạ tầng mạng.

Nó đánh giá từng yêu cầu dựa trên các chính sách bảo mật và cơ sở dữ liệu thông tin xác thực đã xác định.

RADIUS Server hiện đại hiếm khi duy trì cơ sở dữ liệu người dùng cục bộ để lưu trữ thông tin xác thực.

Thay vào đó, chúng tích hợp với các kho lưu trữ định danh bên ngoài đóng vai trò nguồn thông tin người dùng có thẩm quyền.

Tích hợp Active Directory (AD) đại diện cho mô hình triển khai phổ biến nhất trong các doanh nghiệp chủ yếu dùng Windows.

Do đó tạo ra trải nghiệm đăng nhập một lần (single sign-on) khi thông tin xác thực truy cập mạng khớp với thông tin đăng nhập domain.

Các LDAP (Lightweight Directory Access Protocol) server cung cấp chức năng tương tự trong môi trường không đồng nhất, trong khi cơ sở dữ liệu SQL mang lại tính linh hoạt cho các cơ chế xác thực tùy chỉnh.

Một số triển khai nâng cao tận dụng Kerberos để xác thực dựa trên ticket.

Vì vậy mang lại bảo mật cao hơn thông qua thông tin xác thực có giới hạn thời gian và khả năng xác thực lẫn nhau.

Vượt xa kết quả chỉ xác minh thông tin xác thực đơn giản, các RADIUS Server triển khai các engine chính sách phức tạp đánh giá các yếu tố ngữ cảnh để đưa ra quyết định truy cập.

Một chính sách điển hình có thể quy định: “Cấp quyền cho người dùng Alice truy cập mạng chỉ trong giờ làm việc (08:00-18:00), chỉ từ các thiết bị thuộc sở hữu công ty có phần mềm antivirus quy định và chỉ khi kết nối từ địa điểm văn phòng chứ không phải từ mạng khách.”

Các chính sách này kết hợp hạn chế theo thời gian trong ngày, kiểm tra tình trạng thiết bị, kiểm soát truy cập dựa trên vị trí và đánh giá quyền thành viên nhóm.

Do đó tạo ra các kiến trúc bảo mật phòng thủ nhiều tầng vượt xa kết quả xác thực username/password đơn thuần.

Các lựa chọn triển khai trải dài từ các giải pháp mã nguồn mở như FreeRADIUS được triển khai rộng rãi trong môi trường học thuật và nhà cung cấp dịch vụ—đến các nền tảng thương mại như Cisco Identity Services Engine (ISE), Microsoft Network Policy Server (NPS) và Aruba ClearPass.

Các giải pháp thương mại thường cung cấp giao diện quản lý nâng cao, thông tin tình báo về mối đe dọa tích hợp và hỗ trợ các tính năng nâng cao.

Đó là profiling (tự động nhận diện thiết bị), quy trình quản lý khách và các quy trình onboarding BYOD (bring-your-own-device) giúp đơn giản hóa quyền truy cập mạng trong khi duy trì tình trạng bảo mật.

Ví dụ: Tập đoàn đa ngành triển khai Cisco ISE làm RADIUS Server cho toàn bộ hệ thống văn phòng và bệnh viện.

Hệ thống tích hợp với Active Directory doanh nghiệp, lưu trữ thông tin 50,000+ nhân viên.

Khi bác sĩ Nguyễn Văn A đăng nhập Wi-Fi từ iPad cá nhân lúc 14:00, ISE thực hiện chuỗi kiểm tra:

- Xác thực username/password qua AD.

- Kiểm tra thiết bị có cài ứng dụng MDM không.

- Xác minh thời gian trong khung cho phép (06:00-22:00).

- Kiểm tra vị trí kết nối (trong khuôn viên bệnh viện).

Sau khi đáp ứng đủ điều kiện, ISE phản hồi: “Cho phép truy cập, gán VLAN 200 (mạng y tế), cấp quyền truy cập HIS và PACS, chặn mạng xã hội, session timeout 8 giờ.

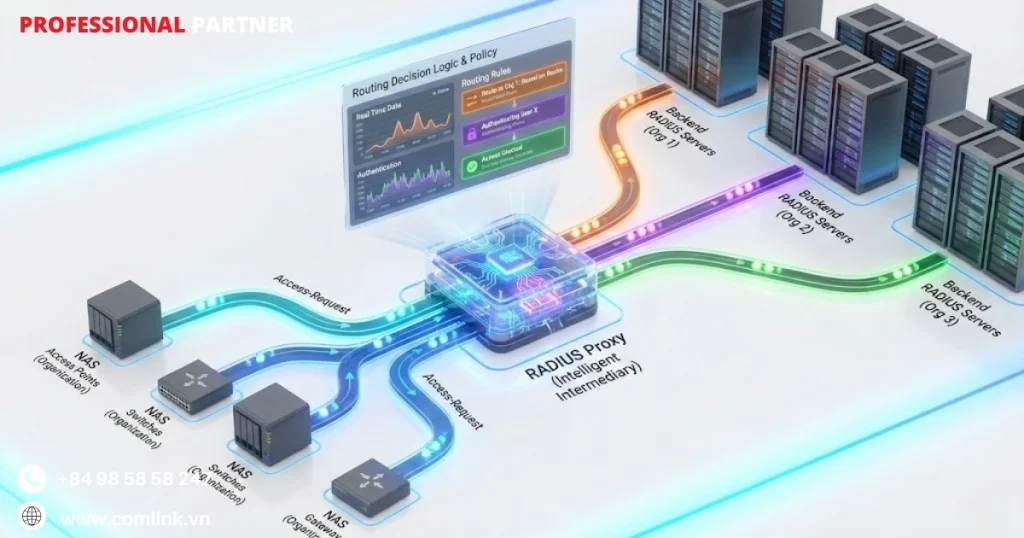

RADIUS Proxy

Trong các mạng quy mô lớn hoặc đa tổ chức, RADIUS Proxy giới thiệu một lớp kiến trúc bổ sung để giải quyết các yêu cầu về khả năng mở rộng, bảo mật và liên kết.

Thành phần này hoạt động như một trung gian thông minh.

Nó nhận các thông điệp Access-Request từ các thiết bị NAS nhưng chuyển giao quyết định xác thực cho các RADIUS Server phía sau dựa trên chính sách định tuyến.

Chức năng cốt lõi của proxy tập trung vào định tuyến dựa trên realm.

Đó là phân tích phần domain của định danh người dùng để xác định các server đích phù hợp.

Khi người dùng xác thực với thông tin như “john.doe@university.edu,” proxy trích xuất realm (“university.edu”) và tham khảo bảng định tuyến của nó để chuyển tiếp yêu cầu đến RADIUS Server có thẩm quyền cho domain đó.

Cơ chế này tỏ ra thiết yếu trong các kịch bản xác thực liên kết khi cần tôn trọng ranh giới tổ chức trong khi vẫn tạo điều kiện cho tính di động liền mạch của người dùng.

Chuỗi proxy (proxy chaining) mở rộng khái niệm này xa hơn, tạo ra các cơ sở hạ tầng xác thực phân cấp.

Xem xét mạng eduroam (education roaming), giúp sinh viên và nhà nghiên cứu truy cập mạng không dây tại các tổ chức tham gia trên toàn thế giới bằng thông tin xác thực tổ chức nhà của họ.

Ví dụ: Một sinh viên MIT đến thăm kết nối Wi-Fi tại Đại học Oxford khởi tạo một chuỗi xác thực: NAS của Oxford liên hệ RADIUS Server cục bộ của Oxford.

Server này nhận ra realm “@mit.edu” và chuyển tiếp yêu cầu đến proxy khu vực. Proxy khu vực định tuyến đến proxy liên đoàn quốc gia, cuối cùng đến RADIUS Server của MIT để xác thực chính thức.

Phản hồi đi ngược lại cùng một đường, với mỗi proxy có thể thêm các thuộc tính ủy quyền hoặc áp dụng chính sách cục bộ.

Kiến trúc này mang lại nhiều lợi thế chiến lược vượt xa mục tiêu liên kết xác thực đơn thuần.

RADIUS Proxy nâng cao khả năng mở rộng bằng cách phân phối tải xác thực qua các khu vực địa lý hoặc ranh giới tổ chức.

Do đó ngăn chặn bất kỳ server đơn lẻ nào trở thành điểm nghẽn cổ chai.

Chúng cung cấp cách ly bảo mật bằng cách che giấu cấu trúc mạng nội bộ.

Vì vậy các đối tác bên ngoài chỉ tương tác với proxy, không bao giờ truy cập trực tiếp vào cơ sở hạ tầng xác thực nội bộ.

Proxy cũng hỗ trợ quản lý chính sách tập trung khi mỗi domain quản trị duy trì quyền tự chủ đối với các chính sách xác thực của mình trong khi tham gia vào các mạng liên kết lớn hơn, cân bằng giữa tính tự chủ và hợp tác.

Ví dụ: Mạng eduroam Việt Nam hoạt động qua RADIUS Proxy tại VinaREN (Vietnam Research and Education Network).

Khi sinh viên Đại học Bách Khoa Hà Nội đến Đại học Khoa học Tự nhiên TP.HCM, quá trình xác thực diễn ra:

- AP tại ĐHKHTN-HCM gửi yêu cầu đến RADIUS Server địa phương.

- Server này nhận diện realm “@hust.edu.vn” và chuyển đến RADIUS Proxy VinaREN ở Hà Nội.

- Proxy VinaREN định tuyến yêu cầu đến RADIUS Server của ĐHBK Hà Nội.

- Server ĐHBK xác thực sinh viên và gửi phản hồi ngược lại qua cùng chuỗi proxy.

- ĐHKHTN-HCM nhận phản hồi và cấp quyền truy cập Wi-Fi với chính sách: VLAN khách học thuật, băng thông 20 Mbps, session timeout 24 giờ.

Kiến trúc này giúp 200,000+ sinh viên và giảng viên từ 150+ trường đại học Việt Nam truy cập mạng khi di chuyển giữa các cơ sở giáo dục.

Phương thức xác thực và luồng hoạt động

PAP (Password Authentication Protocol)

Password Authentication Protocol (PAP) là phương thức xác thực đơn giản nhất trong khung giao thức RADIUS.

Nó thiết lập phương pháp cơ sở để kiểm chứng thông tin đăng nhập trong các tình huống truy cập mạng.

Mặc dù triển khai nhanh chóng, nhưng phương thức này đặt ra những vấn đề bảo mật nghiêm trọng mà các tổ chức cần đánh giá kỹ lưỡng trước khi đưa vào sử dụng.

Quy trình hoạt động bắt đầu khi người dùng nhập thông tin đăng nhập vào hệ thống client.

Sau khi nhận được thông tin này, Network Access Server (NAS) tạo một gói Access-Request chứa tên người dùng và trường mật khẩu đã mã hóa.

Cơ chế mã hóa áp dụng công thức Cipher = Password XOR MD5(Shared Secret + Request Authenticator).

Đó là kết hợp mật khẩu của người dùng với một chuỗi băm mật mã được tạo từ shared secret (một khóa được cấu hình trước mà cả NAS và RADIUS server đều biết) và giá trị request authenticator.

RADIUS server nhận gói tin này, thực hiện quá trình giải mã ngược sử dụng bản sao shared secret của mình rồi so sánh mật khẩu đã giải mã với cơ sở dữ liệu xác thực.

Dựa trên kết quả so sánh này, server phản hồi với thông báo Access-Accept (cấp quyền truy cập mạng) hoặc Access-Reject (từ chối kết nối).

Lỗ hổng nghiêm trọng trong PAP xuất phát từ phương pháp mã hóa yếu.

Mặc dù mật khẩu không bao giờ di chuyển qua mạng dưới dạng văn bản thuần, nhưng phép toán XOR kết hợp với băm MD5 chỉ cung cấp mức bảo vệ tối thiểu trước những kẻ tấn công quyết tâm.

Nếu những kẻ xấu chặn được gói Access-Request và chiếm được shared secretdù thông qua tấn công từ điển, kỹ thuật brute-force hay từ người trong nội bộ—chúng có thể ngay lập tức giải mã giá trị mật khẩu.

Điểm yếu này khiến PAP đặc biệt không phù hợp với các môi trường mà chặn bắt thông tin đăng nhập là mối đe dọa thực tế, chẳng hạn mạng không dây hoặc các phân đoạn mạng không đáng tin cậy.

Ví dụ: Một trường đại học lớn từng sử dụng PAP cho hệ thống WiFi của sinh viên vào năm 2018. Sau khi phát hiện nhiều tài khoản bị đánh cắp do kẻ tấn công sử dụng phần mềm chặn gói tin trên mạng không dây, trường đã phải nâng cấp lên CHAP kết hợp với EAP-TLS.

Các tổ chức triển khai PAP nên giới hạn sử dụng cho các tình huống tương thích với hệ thống cũ hoặc bổ sung thêm các lớp bảo mật như giao thức truyền tải mã hóa.

CHAP (Challenge Handshake Authentication Protocol)

Challenge Handshake Authentication Protocol (CHAP) củng cố đáng kể tính bảo mật của xác thực khi loại bỏ hoàn toàn việc truyền mật khẩu, ngay cả dưới dạng mã hóa.

Phương pháp này đảm bảo giá trị mật khẩu thực tế không bao giờ xuất hiện trong các gói tin mạng.

Do đó giảm thiểu đáng kể bề mặt tấn công có sẵn cho những kẻ đánh cắp thông tin đăng nhập.

Chuỗi xác thực CHAP bắt đầu khi NAS tạo một chuỗi challenge ngẫu nhiên.

Đây là một giá trị duy nhất, không thể đoán trước được tạo riêng cho lần xác thực này.

NAS truyền challenge này đến thiết bị client, thiết bị sử dụng phần mềm cục bộ để tính toán phản hồi mật mã theo công thức MD5(ID + Password + Challenge).

Phép tính này kết hợp định danh kết nối, mật khẩu của người dùng (vẫn còn trên thiết bị client) và giá trị challenge nhận được thành một chuỗi băm.

Client sau đó gửi giá trị phản hồi này đến NAS, cùng với tên người dùng.

NAS đóng gói tên người dùng, challenge ban đầu và phản hồi của client vào một gói RADIUS Access-Request truyền đến authentication server.

Khi nhận được yêu cầu này, server thực hiện phép tính riêng của mình sử dụng cùng công thức truy xuất mật khẩu của người dùng từ cơ sở dữ liệu, kết hợp nó với challenge và identifier rồi tính toán chuỗi băm MD5 mong đợi.

Nếu giá trị tính toán của server khớp với phản hồi do client cung cấp, xác thực thành công và server trả về thông báo Access-Accept.

Tuy nhiên, tính bảo mật nâng cao của CHAP đặt ra một ràng buộc kiến trúc đáng kể.

RADIUS server phải duy trì mật khẩu người dùng ở định dạng văn bản thuần hoặc mã hóa có thể đảo ngược.

Không giống các hệ thống chỉ có thể lưu trữ các chuỗi băm mật khẩu không thể đảo ngược (như bcrypt hoặc PBKDF2), CHAP yêu cầu server truy xuất giá trị mật khẩu thực tế để thực hiện phép tính xác minh.

Yêu cầu này tạo ra lỗ hổng nghiêm trọng ở cấp độ cơ sở dữ liệu.

Nếu kẻ tấn công xâm nhập vào kho lưu trữ thông tin đăng nhập của RADIUS server, chúng ngay lập tức có được mật khẩu văn bản thuần cho tất cả tài khoản người dùng.

Ví dụ: Ngân hàng khi triển khai hệ thống RADIUS cho mạng nội bộ của 1.000+ chi nhánh đã áp dụng CHAP kết hợp với các biện pháp bảo mật database nghiêm ngặt.

Họ sử dụng mã hóa Transparent Data Encryption (TDE) của Oracle Database, thiết lập quyền truy cập phân tầng với đa yếu tố xác thực cho DBA và triển khai Oracle Audit Vault để ghi nhận mọi thao tác trên database.

Các tổ chức triển khai CHAP cần đầu tư mạnh vào các biện pháp bảo mật cơ sở dữ liệu, bao gồm mã hóa khi lưu trữ, kiểm soát truy cập nghiêm ngặt.

Phải ghi nhận audit toàn diện và đánh giá bảo mật thường xuyên để bảo vệ kho thông tin đăng nhập nhạy cảm này.

Access-Challenge và OTP (One-Time Password)

RADIUS hỗ trợ các quy trình xác thực đa yếu tố phức tạp thông qua cơ chế Access-Challenge.

Do đó tạo điều kiện xác minh thông tin đăng nhập tương tác yêu cầu nhiều đầu vào tuần tự từ người dùng.

Khả năng này đặc biệt có giá trị khi triển khai các hệ thống One-Time Password (OTP) kết hợp thông tin đăng nhập tĩnh với mã xác minh được tạo động.

Luồng xác thực đa bước bắt đầu với việc gửi thông tin đăng nhập ban đầu.

Người dùng cung cấp tên người dùng chuẩn và mật khẩu tĩnh.

Sau đó NAS đóng gói vào gói Access-Request và chuyển tiếp đến RADIUS server.

Server xác thực các thông tin đăng nhập chính với cơ sở dữ liệu xác thực như kiểm tra tên người dùng tồn tại và mật khẩu khớp với giá trị đã lưu.

Tuy nhiên, thay vì cấp quyền truy cập ngay lập tức, các chính sách bảo mật có thể yêu cầu xác minh bổ sung.

Tại thời điểm này, server tạo gói phản hồi Access-Challenge chứa hai thuộc tính quan trọng: trường Reply-Message (thường hiển thị văn bản như “Vui lòng nhập mã OTP của bạn”) và thuộc tính State (chứa định danh phiên được mã hóa liên kết challenge này với lần xác thực ban đầu).

NAS nhận challenge này, hiển thị lời nhắc cho người dùng, và chờ đợi đầu vào OTP.

Khi người dùng nhập mã mật khẩu một lần, NAS tạo gói Access-Request thứ hai với các đặc điểm riêng biệt.

Trường User-Password hiện chứa giá trị OTP thay vì mật khẩu tĩnh.

Khi thuộc tính State mang định danh phiên từ phản hồi challenge trước đó thì giá trị state này giúp server nhận ra yêu cầu này là phần tiếp theo của chuỗi xác thực hiện tại thay vì một lần đăng nhập mới.

RADIUS server nhận yêu cầu tiếp theo này, xác thực cả mã OTP (so sánh với các giá trị mong đợi được tạo bởi thuật toán dựa trên thời gian hoặc bộ đếm) và tham số State (đảm bảo phản hồi này tương ứng với challenge ban đầu).

Chỉ khi cả hai xác thực thành công, server mới cuối cùng truyền thông báo Access-Accept, hoàn tất chuỗi xác thực đa yếu tố.

Ví dụ: Tập đoàn phần mềm khi triển khai hệ thống VPN cho 40.000+ nhân viên làm việc từ xa đã sử dụng RADIUS với cơ chế Access-Challenge kết hợp Google Authenticator.

Quy trình hoạt động như sau:

- Nhân viên nhập username/password.

- RADIUS server xác thực thông tin cơ bản.

- Gửi Access-Challenge yêu cầu mã OTP 6 số.

- Nhân viên mở app Google Authenticator trên điện thoại lấy mã.

- Nhập mã vào và server xác thực TOTP (Time-based OTP) với chu kỳ 30 giây.

- Cấp quyền truy cập VPN nếu đúng.

Hệ thống này đã giảm 95% các vụ truy cập trái phép so với thời kỳ chỉ dùng mật khẩu đơn thuần.

Kiến trúc challenge-response hỗ trợ nhiều kịch bản xác thực nâng cao ngoài xác minh OTP đơn giản.

Đó là lời nhắc chọn chứng chỉ, quy trình xác minh sinh trắc học và xác thực dựa trên rủi ro yêu cầu xác nhận danh tính bổ sung cho các lần đăng nhập đáng ngờ.

Khả năng theo dõi phiên của thuộc tính State đảm bảo các chuỗi xác thực đa bước vẫn chính xác ngay cả khi có độ trễ mạng hoặc gián đoạn kết nối tạm thời.

So sánh RADIUS với giải pháp khác

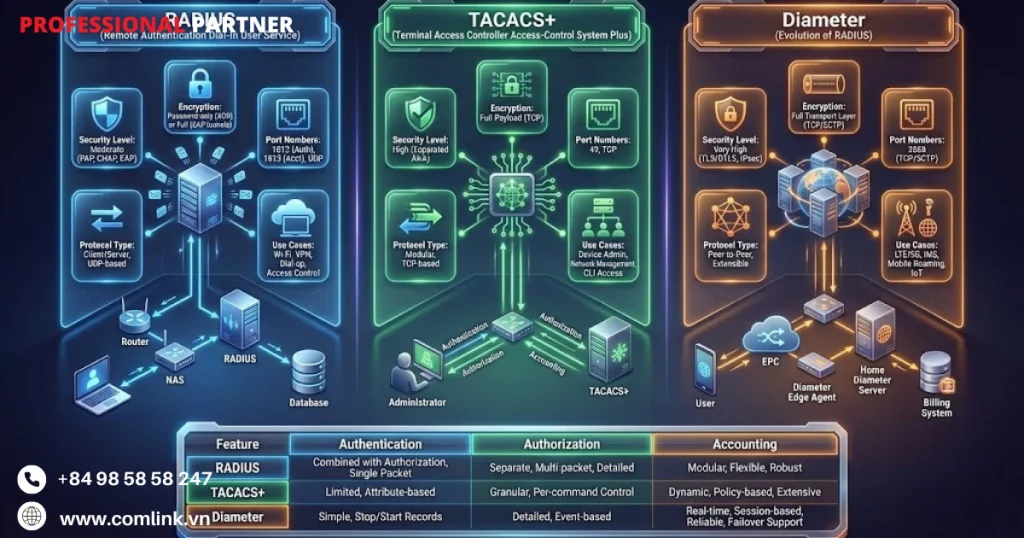

| Đặc điểm | RADIUS | TACACS+ | Diameter |

|---|---|---|---|

| Tổ chức chuẩn hóa | IETF (Chuẩn mở) | Cisco (độc quyền ban đầu), sau là IETF | IETF (Chuẩn mở) |

| Giao thức vận chuyển | UDP (1812/1813). Nhanh, nhẹ. | TCP (49). Tin cậy, hướng kết nối. | TCP hoặc SCTP (3868). Tin cậy cao, hỗ trợ đa luồng. |

| Mô hình AAA | Kết hợp Authentication & Authorization (A-A). Lệnh hoạt động. | Tách biệt hoàn toàn A-A-A. Lệnh hoạt động. | Tách biệt hoặc kết hợp tùy ứng dụng. |

| Mã hóa (Encryption) | Chỉ mã hóa trường Password. Các thông tin khác (User, IP) là cleartext. | Mã hóa toàn bộ phần thân gói tin (Header vẫn rõ). Bảo mật cao hơn. | Không mã hóa gói tin (dựa vào IPSec/TLS ở tầng dưới). |

| Ủy quyền lệnh (Command Auth) | Hạn chế. Không thể kiểm soát từng lệnh CLI. | Rất mạnh. Có thể cho phép user gõ show nhưng cấm conf t. | Rất mạnh, dùng trong viễn thông (Policy Control). |

| Khả năng mở rộng | Giới hạn 256 attribute types. Chiều dài gói tin max 4KB. | Tốt. | Rất tốt. Không giới hạn chỉ 32-bit (ở attribute). Hỗ trợ gói tin lớn. |

| Cơ chế khởi tạo | Chỉ Client mới được gửi Request. | Client gửi Request. | Peer-to-Peer. Server có thể chủ động gửi Request đến Client (ví dụ: ngắt phiên khi hết tiền). |

| Ứng dụng chính | Network Access (Wi-Fi, VPN, 802.1X). | Device Administration (Quản trị Router/Switch). | Core Network (4G LTE, 5G, IMS, VoIP). |

Các lỗ hổng bảo mật của RADIUS

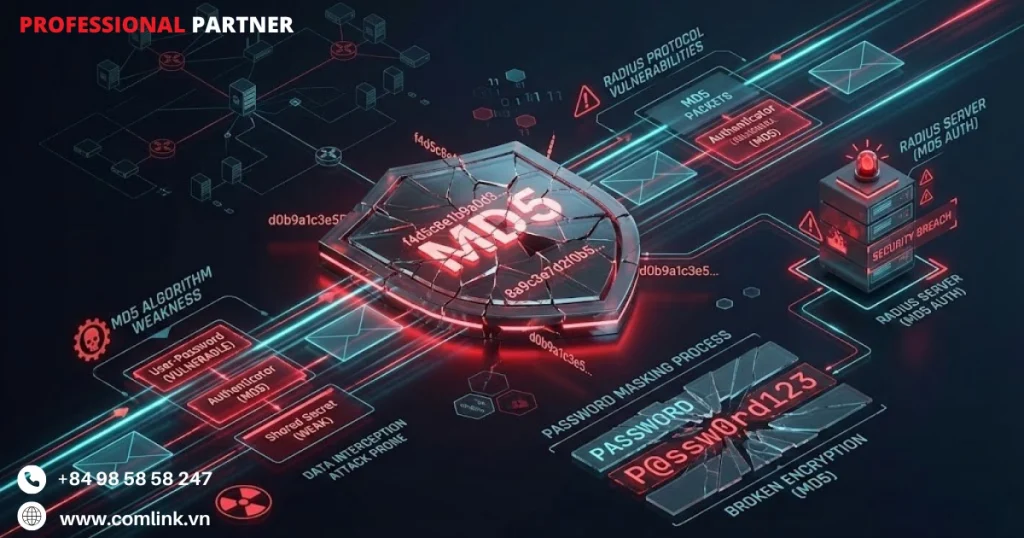

Phụ thuộc vào thuật toán MD5

Điểm yếu cơ bản nhất của RADIUS nằm ở việc sử dụng thuật toán băm Message Digest 5 (MD5) để xác minh tính toàn vẹn của gói tin và che giấu mật khẩu.

Khi RADIUS được chuẩn hóa năm 1997 theo RFC 2865, MD5 vẫn được coi là phương pháp mã hóa đáng tin cậy.

Tuy nhiên, mọi thứ đã thay đổi hoàn toàn khi các nhà nghiên cứu mật mã đã chứng minh thành công các cuộc tấn công va chạm (collision attacks) vào MD5 năm 2004, phá vỡ hoàn toàn các đảm bảo bảo mật của nó.

Hậu quả kỹ thuật vô cùng nghiêm trọng.

Lỗ hổng va chạm của MD5 có nghĩa là kẻ tấn công với đủ tài nguyên tính toán có thể tạo ra hai đầu vào khác nhau nhưng tạo ra cùng một kết quả băm.

Trong giao thức RADIUS, điều này giúp kẻ tấn công tạo các gói tin độc hại vượt qua kiểm tra tính toàn vẹn dù chứa dữ liệu xác thực đã bị thay đổi.

Trường Response Authenticator dùng MD5 để xác minh phản hồi từ server trở nên vô dụng trước những kẻ tấn công kiên trì có khả năng tạo ra các va chạm băm.

Ví dụ: Một ngân hàng lớn nếu vẫn sử dụng hệ thống RADIUS cũ để xác thực nhân viên truy cập vào hệ thống nội bộ. Hacker chỉ cần máy tính cá nhân có card đồ họa mạnh (như NVIDIA RTX 4090 giá khoảng 50 triệu đồng) có thể thực hiện tấn công va chạm MD5 trong vài giờ.

Từ đó giả mạo được gói tin xác thực và xâm nhập vào hệ thống mà không cần mật khẩu thật.

Điều đáng lo ngại là lỗ hổng này không chỉ là lý thuyết vì khả năng phần cứng hiện đại đã giảm chi phí tính toán của các cuộc tấn công va chạm MD5 xuống mức bình thường.

Những cuộc tấn công từng đòi hỏi siêu máy tính giờ có thể thực hiện trên card đồ họa thông thường trong vài giờ hoặc thậm chí vài phút.

Với các tổ chức vẫn dựa vào triển khai RADIUS chuẩn, mỗi giao dịch xác thực đều tiềm ẩn nguy cơ lộ thông tin đăng nhập và quyền truy cập mạng cho những kẻ tấn công hiểu rõ các điểm yếu mật mã này.

Thiếu mã hóa toàn diện

Mặc dù RADIUS triển khai cơ chế che giấu cơ bản cho mật khẩu người dùng thông qua phép toán XOR dựa trên MD5 kết hợp với Shared Secret.

Tuy nhiên mức độ bảo vệ này chỉ áp dụng cho duy nhất một trường trong gói tin xác thực.

Triết lý thiết kế của giao thức ưu tiên sự đơn giản và hiệu suất hơn là bảo vệ dữ liệu toàn diện.

Do đó dẫn đến rò rỉ thông tin nghiêm trọng mà các tiêu chuẩn bảo mật hiện đại không thể chấp nhận.

Mỗi gói tin Access-Request của RADIUS truyền qua mạng chứa một lượng lớn thông tin nhạy cảm ở dạng văn bản rõ.

Tên người dùng được truyền hoàn toàn không mã hóa, giúp bất kỳ ai có quyền truy cập mạng đều nhận biết được ai đang xác thực và khi nào.

Các thuộc tính thiết bị bao gồm NAS-IP-Address, NAS-Identifier, Calling-Station-Id (thường chứa địa chỉ MAC) và Called-Station-Id cung cấp thông tin chi tiết về cấu trúc mạng.

Các thuộc tính ủy quyền xác định đặc quyền và quyền truy cập của người dùng cũng bị lộ hoàn toàn.

Điều này tạo cơ hội thu thập thông tin tình báo toàn diện cho kẻ tấn công thực hiện trinh sát mạng thụ động.

Ví dụ: Một doanh nghiệp viễn thông sử dụng RADIUS để quản lý truy cập của hàng nghìn nhân viên kỹ thuật.

Hacker chỉ cần cài phần mềm bắt gói tin như Wireshark tại một điểm trung chuyển mạng (ví dụ: tại một chi nhánh tỉnh).

Từ đó họ có thể thu thập:

- Danh sách đầy đủ tài khoản nhân viên (username)

- Cấu trúc phân quyền (ai có quyền admin, ai chỉ có quyền đọc)

- Sơ đồ mạng nội bộ (địa chỉ IP của các switch, router)

- Thời điểm làm việc của từng nhân viên

Tác động bảo mật thực tế vượt xa các lo ngại về quyền riêng tư.

Kẻ tấn công đặt mình trên đường truyền mạng giữa RADIUS client và server có thể thông qua ARP spoofing, điểm truy cập giả mạo hoặc hạ tầng mạng bị xâm nhập.

Sau đó có thể thu thập thư mục người dùng đầy đủ, lập sơ đồ kiến trúc mạng, xác định các tài khoản có giá trị cao và hiểu cấu trúc ủy quyền mà không kích hoạt bất kỳ cảnh báo phát hiện xâm nhập nào.

Hoạt động trinh sát này có thể định hướng các cuộc tấn công nhắm mục tiêu, nỗ lực leo thang đặc quyền hoặc các chiến dịch kỹ thuật xã hội.

Các tổ chức truyền lưu lượng RADIUS qua các phân đoạn mạng không đáng tin cậy phải đối mặt với rủi ro đặc biệt nghiêm trọng vì bắt gói tin đòi hỏi kiến thức kỹ thuật tối thiểu khi dữ liệu truyền dưới dạng văn bản đơn thuần.

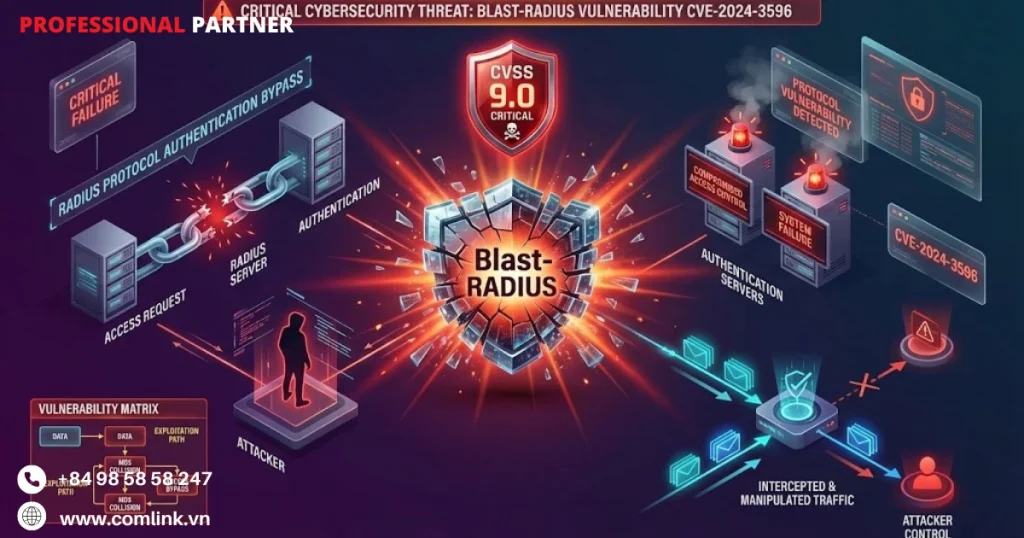

Lỗ hổng Blast-RADIUS (CVE-2024-3596)

Phát hiện lỗ hổng Blast-RADIUS giữa năm 2024 có lẽ là lỗ hổng bảo mật nghiêm trọng nhất được xác định trong RADIUS kể từ khi giao thức ra đời.

Được gán mã CVE-2024-3596 với điểm CVSS 9.0 (Nghiêm trọng), lỗ hổng này phá vỡ hoàn toàn các đảm bảo xác thực mà RADIUS phải cung cấp.

Vì thế giúp kẻ tấn công vượt qua kiểm soát truy cập mà không cần thông tin đăng nhập hợp lệ.

Cơ chế tấn công khai thác điểm giao nhau giữa lỗ hổng va chạm của MD5 với cấu trúc gói tin RADIUS.

Kẻ tấn công đặt mình giữa RADIUS client và server, chặn gói tin Access-Request và phản hồi tương ứng từ server.

Thông qua thao tác với thuộc tính Proxy-State, một trường được thiết kế để RADIUS proxy server duy trì thông tin trạng thái kẻ tấn công chèn dữ liệu tạo va chạm được chế tác cẩn thận.

Thông qua kỹ thuật va chạm MD5, chúng giả mạo phản hồi Access-Accept với Response Authenticator hợp lệ mà client sẽ chấp nhận là chính thống, dù kẻ tấn công không hề biết Shared Secret.

Ví dụ: Một bệnh viện lớn sử dụng RADIUS để kiểm soát truy cập vào hệ thống HIS (Hospital Information System) chứa dữ liệu bệnh nhân.

Hacker có thể:

- Ngồi tại khu vực wifi công cộng của bệnh viện

- Chặn gói tin RADIUS giữa máy trạm bác sĩ và server xác thực

- Sử dụng kỹ thuật Blast-RADIUS để giả mạo phản hồi “chấp nhận đăng nhập”

- Xâm nhập vào hệ thống y tế mà không cần biết mật khẩu của bác sĩ

- Truy cập hồ sơ bệnh án của hàng triệu bệnh nhân

Blast-RADIUS hoạt động với các phương pháp xác thực bao gồm PAP (Password Authentication Protocol), CHAP (Challenge-Handshake Authentication Protocol) và MS-CHAPv2.

Kẻ tấn công có thể giành quyền truy cập trái phép vào switch mạng, router, bộ điều khiển không dây, bộ tập trung VPN và bất kỳ hạ tầng nào được bảo vệ bởi xác thực RADIUS.

Đây không phải lỗ hổng lý thuyết đòi mà các nhà nghiên cứu đã chứng minh chúng có thể bị khai thác dễ dàng trong môi trường mạng thực tế.

Các tổ chức sử dụng RADIUS mà không có lớp bảo mật truyền tải bổ sung ngay lập tức trở nên dễ bị tấn công với khả năng vượt qua xác thực hoàn toàn ngay khi lỗ hổng này được công bố.

Tấn công ngoại tuyến vào Shared Secret

Bảo mật RADIUS hoạt động theo mô hình shared secret.

Đó là cả RADIUS client (thường là network access server) và RADIUS server đều duy trì một chuỗi bí mật giống hệt nhau dùng cho các phép toán mật mã.

Mặc dù cách tiếp cận này mang lại sự đơn giản trong cấu hình nhưng nó tạo ra một điểm lỗi duy nhất mà kẻ tấn công có thể nhắm đến thông qua phân tích mật mã ngoại tuyến sau khi chúng bắt được lưu lượng xác thực.

Khi kẻ tấn công chặn được gói tin Access-Request, chúng sở hữu tất cả thông tin cần thiết để thử các cuộc tấn công brute-force hoặc từ điển ngoại tuyến nhắm vào Shared Secret.

Các trường Request Authenticator và User-Password được mã hóa cung cấp xác minh cho các secret nhưng kẻ tấn công có thể thử hàng nghìn hoặc hàng triệu secret có thể có mỗi giây mà không tạo ra bất kỳ lưu lượng mạng nào hoặc kích hoạt hệ thống phát hiện xâm nhập.

Hiệu quả tính toán của MD5, thường là lợi thế cho các hoạt động hợp pháp, lại trở thành bất lợi ở đây vì các công cụ bẻ khóa mật khẩu tăng tốc GPU hiện đại có thể đánh giá hàng tỷ phép toán MD5 mỗi giây.

Ví dụ: Một công ty công nghệ sử dụng shared secret đơn giản là “HCMCTech@2024” cho tiện nhớ.

Hacker sau khi bắt được một gói tin RADIUS có thể:

Sử dụng công cụ như Hashcat trên GPU NVIDIA RTX 4090

- Thử 5 tỷ khả năng mật khẩu mỗi giây

- Bẻ khóa shared secret dựa trên từ điển tiếng Việt và tiếng Anh trong vòng 2-3 phút

- Chi phí: chỉ mất điện năng để chạy GPU trong vài phút

Rủi ro thực tế thay đổi đáng kể dựa trên độ mạnh của Shared Secret.

Các tổ chức tuân theo các phương pháp bảo mật tốt nhất và sử dụng secret dài, được tạo ngẫu nhiên sẽ đạt được sự bảo vệ đáng kể vì bẻ khóa Shared Secret 20 ký tự chữ và số thực sự ngẫu nhiên vẫn không khả thi về mặt tính toán.

Tuy nhiên, các cuộc kiểm tra bảo mật liên tục phát hiện ra rằng nhiều tổ chức sử dụng secret đơn giản, dễ nhớ để thuận tiện vận hành.

Shared Secret dựa trên từ điển, cụm từ phổ biến hoặc định danh công ty có thể bị bẻ khóa trong vài giây đến vài phút.

Một khi bị xâm phạm, Shared Secret cung cấp quyền truy cập hoàn toàn để giải mã các trường mật khẩu, giả mạo phản hồi xác thực và có khả năng xâm phạm toàn bộ hạ tầng RADIUS mà không đòi hỏi kỹ thuật tấn công phức tạp.

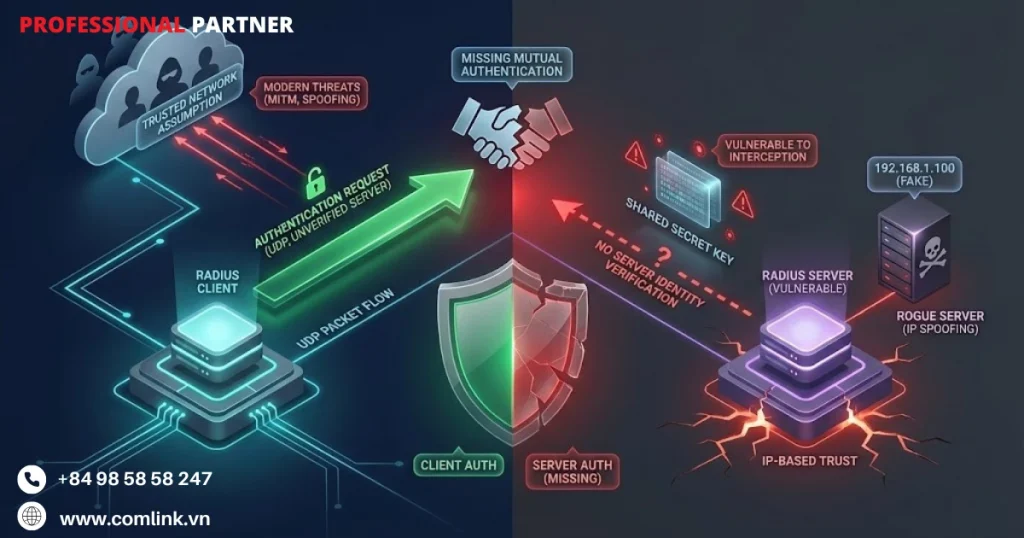

Thiếu xác thực hai chiều

Các triển khai RADIUS chuẩn qua giao vận UDP thiếu cơ chế xác thực hai chiều bắt buộc để RADIUS client có thể xác minh mật mã danh tính của RADIUS server.

Giao thức giả định môi trường mạng đáng tin cậy nơi các client có thể xác định đáng tin cậy các server hợp pháp chỉ dựa trên địa chỉ IP và shared secret.

Đây là một giả định mà các mô hình đe dọa hiện đại công nhận là nguy hiểm và chủ quan quá mức.

Điểm yếu kiến trúc này tạo điều kiện cho các cuộc tấn công RADIUS server giả mạo.

Kẻ tấn công giành được vị trí trên mạng giữa client và server hợp pháp thông qua các kỹ thuật như ARP spoofing, thao túng DNS, hoặc BGP hijacking có thể mạo danh server xác thực.

RADIUS client khi thiếu cơ chế xác minh dựa trên chứng chỉ phổ biến trong các giao thức hiện đại như HTTPS hoặc EAP-TLS, sẽ gửi yêu cầu xác thực đến bất kỳ server nào phản hồi với gói tin được định dạng đúng từ địa chỉ IP mong đợi.

Ví dụ: Một trường đại học lớn có hệ thống RADIUS quản lý truy cập wifi cho 5,000 sinh viên.

Hacker có thể:

- Thuê một VPS (Virtual Private Server) với IP giả mạo

- Sử dụng DNS poisoning hoặc ARP spoofing trong mạng nội bộ trường

- Giả mạo RADIUS server chính thống

- Thu thập hàng nghìn username/password của sinh viên và giảng viên trong vài giờ

Sử dụng thông tin này để: Bán dữ liệu cá nhân, truy cập email sinh viên để thực hiện lừa đảo, xâm nhập hệ thống quản lý điểm thi

Tiềm năng tấn công mở rộng theo nhiều hướng.

Server giả mạo có thể thu thập thông tin đăng nhập bằng cách phản hồi các nỗ lực xác thực, thu thập tên người dùng và mật khẩu băm để bẻ khóa ngoại tuyến.

Nguy hiểm hơn, nó có thể chọn lọc phê duyệt hoặc từ chối yêu cầu xác thực để thao túng quyền truy cập mạng.

Do đó có khả năng chấp nhận người dùng trái phép trong khi chặn quản trị viên hợp pháp trong một kịch bản từ chối dịch vụ phức tạp.

Các tổ chức có kiến trúc RADIUS phân tán đặc biệt là những tổ chức trải dài nhiều địa điểm được kết nối thông qua đường truyền Internet hoặc mạng bên thứ ba phải đối mặt với rủi ro cao hơn.

Họ có bề mặt bị tấn công mở rộng cung cấp nhiều cơ hội hơn cho đối thủ đặt các server giả mạo trong đường dẫn xác thực.

Có thể bạn quan tâm

Liên hệ

Địa chỉ

Tầng 3 Toà nhà VNCC

243A Đê La Thành Str

Q. Đống Đa-TP. Hà Nội

info@comlink.com.vn

Phone

+84 98 58 58 247