Mã độc tống tiền là gì

Mã độc tống tiền là phần mềm sử dụng các thuật toán mã hóa để ngăn chặn người dùng truy cập vào hệ thống máy tính hoặc dữ liệu cá nhân, doanh nghiệp sau đó yêu cầu nạn nhân chi trả một khoản tiền chuộc (thường bằng tiền điện tử như Bitcoin hoặc Monero) để khôi phục quyền truy cập.

Tuy nhiên mã độc tống tiền Ransomware hiện đại không chỉ là hành động “bắt cóc dữ liệu” mà là chuỗi tấn công phức tạp bao gồm xâm nhập mạng lưới, leo thang đặc quyền, đánh cắp dữ liệu (data exfiltration) và phá hoại hệ thống sao lưu.

Bộ Tư pháp Hoa Kỳ và các cơ quan an ninh mạng quốc tế coi đây là mô hình hiện đại của tội phạm mạng với nguy cơ gây tổn thương hệ thống mạng toàn cầu, chuyển dịch từ phá hoại ngẫu nhiên sang các cuộc tấn công có chủ đích nhằm vào các hạ tầng trọng yếu.

Sự nguy hiểm của ransomware nằm ở tính bất đối xứng của cuộc tấn công vì kẻ tấn công chỉ cần khai thác thành công một lỗ hổng duy nhất để xâm nhập, trong khi bên phòng thủ phải bảo vệ toàn bộ bề mặt tấn công rộng lớn.

Khi dữ liệu bị mã hóa, ngay cả khi loại bỏ được mã độc, dữ liệu vẫn ở trạng thái “chết” nếu không có khóa giải mã (decryption key) nằm trên máy chủ của tin tặc.

Phân loại Ransomware

| Loại Ransomware | Cơ chế hoạt động chính | Mức độ nguy hiểm | Ví dụ điển hình |

|---|---|---|---|

| Encrypting (Crypto) Ransomware | Mã hóa từng tệp tin dữ liệu quan trọng (doc, xls, pdf, jpg) bằng thuật toán mã hóa mạnh. Người dùng vẫn vào được hệ điều hành nhưng không mở được file. | Rất cao: Dữ liệu bị biến đổi cấu trúc, gần như không thể khôi phục nếu không có khóa hoặc bản sao lưu. | WannaCry, LockBit, Ryuk, BlackCat |

| Locker Ransomware | Khóa quyền truy cập vào giao diện người dùng hoặc hệ điều hành. Thường không mã hóa file bên dưới mà chỉ tạo lớp vỏ bọc ngăn chặn thao tác. | Trung bình: Dữ liệu thường còn nguyên vẹn, có thể can thiệp kỹ thuật để gỡ bỏ khóa màn hình. | Winlocker, Reveton (cảnh sát giả mạo) |

| Leakware (Doxware) | Tập trung vào việc đánh cắp dữ liệu nhạy cảm và đe dọa công khai (doxing) thay vì chỉ mã hóa. Đánh vào nỗi sợ mất uy tín hoặc vi phạm pháp lý. | Rất cao: Gây thiệt hại về danh tiếng và pháp lý (GDPR, Nghị định 13) ngay cả khi có bản sao lưu. | Maze, REvil, Babuk |

| Mobile Ransomware | Nhắm vào thiết bị di động (Android/iOS), thường dùng cơ chế overlay (lớp phủ) để chặn màn hình hoặc thay đổi PIN thiết bị. | Cao: Ảnh hưởng đến dữ liệu cá nhân và quyền riêng tư trên thiết bị di động. | Fusob, Koler |

| Wipers (Mã độc xóa dữ liệu) | Giả dạng ransomware nhưng mục đích thực sự là phá hủy dữ liệu vĩnh viễn, không có khả năng khôi phục dù có trả tiền. Thường dùng trong chiến tranh mạng. | Cực cao: Mục đích phá hoại hoàn toàn, không có động cơ kinh tế thuần túy. | NotPetya, HermeticWiper |

Cơ chế tấn công và mã hóa

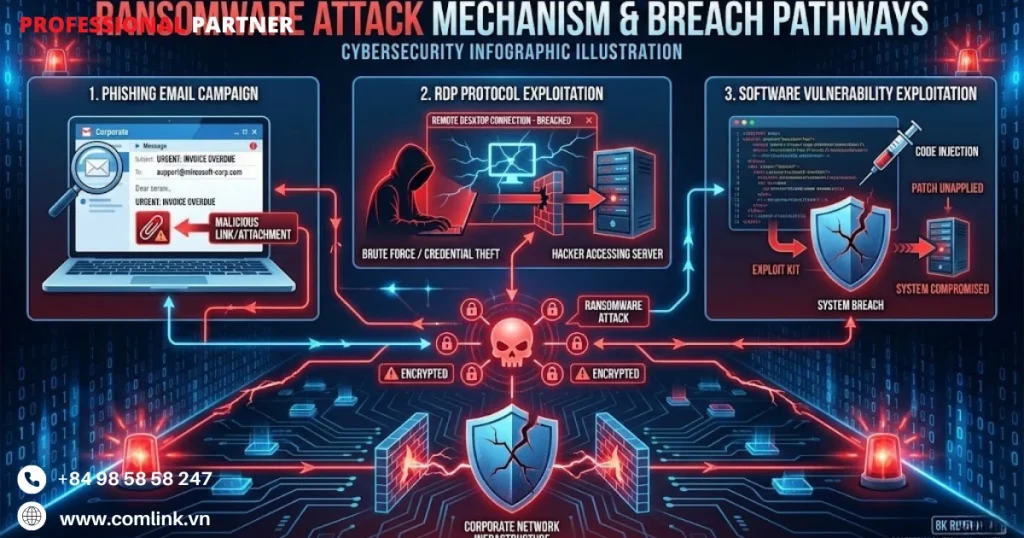

Các vector tấn công phổ biến

Giai đoạn xâm nhập ban đầu là cánh cổng quan trọng mà qua đó các nhóm tội phạm mạng triển khai ransomware vào mạng lưới mục tiêu.

Hiểu rõ những điểm xâm nhập này giúp doanh nghiệp triển khai các biện pháp phòng thủ có mục tiêu, ngăn chặn chuỗi tấn công trước khi quá trình mã hóa diễn ra.

Chiến dịch email lừa đảo (Phishing) là phương thức xâm nhập ban đầu chiếm ưu thế, chiếm phần lớn các vụ triển khai ransomware thành công.

Các hoạt động này khai thác kỹ thuật kỹ nghệ xã hội (Social Engineering) để thao túng tâm lý con người thay vì khai thác lỗ hổng kỹ thuật.

Kẻ tấn công tạo ra các email thuyết phục giả mạo thông tin liên lạc kinh doanh hợp pháp như thông báo hóa đơn, giấy triệu tập pháp lý hoặc tài liệu nội bộ công ty.

Các payload độc hại thường được ẩn giấu trong những file đính kèm có vẻ vô hại như tài liệu Word có nhúng macro, file PDF hoặc file nén ZIP.

Khi người nhận mở những file này, họ vô tình kích hoạt dropper malware thiết lập trong hệ thống.

Mức độ tinh vi của các chiến dịch này ngày càng tăng.

Kẻ tấn công thực hiện trinh sát để cá nhân hóa thông điệp dựa trên cơ cấu doanh nghiệp, mối quan hệ kinh doanh đang diễn ra và các mẫu giao tiếp.

Tùy chỉnh theo ngữ cảnh làm tăng đáng kể tỷ lệ thành công vì khiến các thông điệp lừa đảo hầu như không thể phân biệt với thư từ hợp pháp.

Ví dụ: Một công ty logistics từng bị tấn công qua email giả mạo từ “đối tác vận chuyển Hàn Quốc”, đính kèm “bảng kê container” thực chất là file macro độc hại.

Email được soạn rất chi tiết với logo đúng chuẩn, thậm chí đề cập đến các chuyến hàng thực tế của công ty cho thấy kẻ tấn công đã theo dõi hoạt động kinh doanh từ trước.

Khai thác giao thức Remote Desktop Protocol (RDP) là vector tấn công quan trọng thứ hai, nhắm vào các giao diện quản trị từ xa có thể truy cập công khai.

Các doanh nghiệp thường mở dịch vụ RDP (thường hoạt động trên cổng 3389) ra internet để hỗ trợ nhân viên làm việc từ xa.

Kẻ tấn công quét có hệ thống các không gian địa chỉ internet để xác định các dịch vụ bị lộ này.

Sau đó sử dụng tấn công brute-force để thử nghiệm có hệ thống các tổ hợp mật khẩu hoặc tận dụng kỹ thuật credential stuffing sử dụng thông tin đăng nhập bị xâm phạm trong các vụ rò rỉ dữ liệu trước đó.

Một khi xác thực thành công, kẻ tấn công có quyền truy cập quản trị hợp pháp vào hệ thống mục tiêu.

Quyền truy cập giúp chúng vô hiệu hóa phần mềm bảo mật, thiết lập cơ chế duy trì tồn tại, thực hiện di chuyển ngang (lateral movement) trong toàn mạng lưới, và cuối cùng triển khai ransomware thủ công thay vì dựa vào phân phối malware tự động.

Cách tiếp cận triển khai thủ công giúp kẻ tấn công tối đa hóa thiệt hại bằng cách xác định và mã hóa các hệ thống có giá trị nhất trong khi tránh các cơ chế phát hiện được thiết kế để nhận biết hành vi malware tự động.

Ví dụ: Năm 2023, một bệnh viện tư nhân bị tấn công qua RDP vì để mật khẩu mặc định “Admin123” trên hệ thống PACS (lưu trữ hình ảnh y khoa).

Kẻ tấn công mất chưa đầy 2 giờ để kiểm soát toàn bộ hệ thống và triển khai ransomware trên 80+ máy chủ ảo.

Khai thác lỗ hổng phần mềm cung cấp cho kẻ tấn công phương pháp xâm nhập quan trọng thứ ba, đặc biệt hiệu quả với các doanh nghiệp có quy trình quản lý bản vá không đầy đủ.

Các nhóm tội phạm ransomware chủ động theo dõi các công bố lỗ hổng và cảnh báo bảo mật để xác định điểm yếu có thể khai thác trong phần mềm doanh nghiệp được triển khai rộng rãi.

Lỗ hổng zero-day là các lỗi bảo mật chưa được biết đến trước đó mà chưa có bản vá là các khai thác có giá trị nhất, tạo điều kiện tấn công trước khi nhà cung cấp có thể phản ứng.

Tuy nhiên, kẻ tấn công thường đạt được thành công khi khai thác lỗ hổng N-day.

Đây là các vấn đề bảo mật đã được công bố công khai mà các bản vá đã có sẵn nhưng vẫn chưa được áp dụng trong môi trường mục tiêu.

Các chiến dịch gần đây đặc biệt nhắm vào lỗ hổng trong các giải pháp VPN doanh nghiệp bao gồm Fortinet, Citrix và nền tảng VMware ESXi.

Các thành phần cơ sở hạ tầng này là mục tiêu có giá trị cao vì chúng cung cấp quyền truy cập mạng trực tiếp trong khi thường nhận được sự chú ý bảo mật không đầy đủ.

Khai thác thành công giúp kẻ tấn công vượt qua hoàn toàn các kiểm soát bảo mật biên.

Sau đó thiết lập sự hiện diện sâu bên trong các mạng được bảo vệ mà không yêu cầu bất kỳ tương tác người dùng nào hoặc tạo ra các sự kiện xác thực đáng ngờ.

Ví dụ: Nhiều công ty sử dụng Fortinet SSL VPN đã trở thành nạn nhân vì chậm cập nhật bản vá cho CVE-2022-40684.

Một tập đoàn bất động sản bị tấn công sau 6 tháng bản vá được phát hành, dẫn đến mất quyền truy cập vào toàn bộ hệ thống quản lý dự án và cơ sở dữ liệu khách hàng.

Cơ chế mã hóa

Ransomware hiện đại sử dụng các kỹ thuật mã hóa tinh vi để cân bằng hiệu suất tính toán với độ mạnh mã hóa.

Chúng được đảm bảo mã hóa nhanh chóng trong khi duy trì tính không thể phá vỡ.

Hiểu được các cơ chế này cho thấy lý do tại sao giải mã mà không có sự hợp tác của kẻ tấn công thực tế là bất khả thi.

Kiến trúc mã hóa lai (Hybrid Encryption Architecture) đại diện cho nền tảng kỹ thuật nền tảng của các hoạt động ransomware đương đại.

Cách tiếp cận này kết hợp các thuật toán mã hóa đối xứng và bất đối xứng để đạt được cả tốc độ và bảo mật.

Mã hóa đối xứng (sử dụng cùng một khóa để mã hóa và giải mã) cung cấp hiệu suất vượt trội nhưng yêu cầu phân phối khóa an toàn.

Mã hóa bất đối xứng (sử dụng cặp khóa công khai và khóa riêng có liên quan toán học) giải quyết vấn đề phân phối khóa nhưng hoạt động quá chậm để mã hóa khối lượng dữ liệu lớn.

Mã hóa đối xứng (Symmetric Encryption) xử lý việc mã hóa nội dung file thực tế sử dụng các thuật toán như AES (Advanced Encryption Standard) hoặc ChaCha20.

Các triển khai ransomware truyền thống chủ yếu sử dụng AES-256, cung cấp bảo mật mạnh mẽ và được hưởng lợi từ tăng tốc phần cứng trên bộ vi xử lý hiện đại thông qua các bộ lệnh AES-NI chuyên dụng.

Tuy nhiên, các họ ransomware mới bao gồm BlackCat và LockBit ngày càng áp dụng ChaCha20-Poly1305.

Chúng đại diện cho một sự phát triển kỹ thuật đáng kể vì ChaCha20 mang lại hiệu suất vượt trội trên các bộ vi xử lý thiếu tăng tốc mật mã phần cứng đặc biệt phù hợp với thiết bị di động, thiết bị IoT và các hệ thống doanh nghiệp cũ hơn.

Ngoài ra, cấu trúc toán học của ChaCha20 cung cấp khả năng chống lại nâng cao đối với một số phương pháp tấn công timing attack cố gắng suy ra khóa mã hóa bằng cách phân tích các biến thể thời gian tính toán.

Sự chuyển đổi thuật toán phản ánh sự chú ý của các nhà phát triển ransomware đối với hiệu quả hoạt động và khả năng tương thích đa nền tảng.

Ví dụ: Tưởng tượng bạn cần khóa 10.000 căn phòng trong một tòa nhà. AES-256 giống như dùng khóa cơ cao cấp nhưng cần máy khoan chuyên dụng để lắp nhanh. ChaCha20 giống như loại khóa thông minh có thể lắp thủ công nhanh trên mọi loại cửa nên đặc biệt hữu ích khi bạn không có máy móc chuyên dụng.

Mã hóa bất đối xứng (Asymmetric Encryption) bảo vệ chính các khóa mã hóa đối xứng sử dụng các thuật toán như RSA hoặc Elliptic Curve Cryptography (ECC).

Sau khi ransomware mã hóa nội dung file sử dụng một khóa phiên được tạo ngẫu nhiên, nó sử dụng khóa công khai của kẻ tấn công để mã hóa khóa phiên đó.

Vì vậy tạo ra một sự phụ thuộc mật mã: khóa phiên được mã hóa chỉ có thể được giải mã sử dụng khóa riêng tương ứng, khóa này chỉ tồn tại trên cơ sở hạ tầng do kẻ tấn công kiểm soát.

Ngay cả khi nạn nhân trích xuất dữ liệu được mã hóa từ bộ nhớ hệ thống hoặc reverse-engineer mã nhị phân của malware, họ không thể khôi phục khóa phiên mà không có khóa riêng.

Do đó đảm bảo giải mã vẫn không thể thực hiện mà không có sự hợp tác của kẻ tấn công.

Sự cô lập của khóa riêng trên cơ sở hạ tầng bên ngoài đại diện cho giả định bảo mật quan trọng làm nền tảng cho toàn bộ mô hình kinh doanh ransomware.

Kỹ thuật mã hóa không liên tục (Intermittent Encryption) đại diện cho một đổi mới chiến thuật giải quyết vấn đề né tránh phát hiện và tốc độ hoạt động.

Ransomware truyền thống mã hóa các file hoàn chỉnh theo tuần tự, tạo ra các mẫu I/O đĩa liên tục mà các hệ thống giám sát bảo mật có thể phát hiện.

Các biến thể hiện đại bao gồm BlackCat triển khai mã hóa file một phần.

Nó chỉ xử lý các phần được chọn của mỗi filemã hóa mỗi N byte, nhắm vào các vùng file cụ thể hoặc mã hóa header file trong khi để nguyên nội dung.

Mặc dù các file này vẫn hoàn toàn không thể sử dụng được dù chỉ mã hóa một phần, cách tiếp cận này giảm đáng kể thời lượng mã hóa và giảm thiểu dấu hiệu hoạt động đĩa.

Vì thế giúp kẻ tấn công hoàn thành các hoạt động mã hóa trước khi các nhóm bảo mật có thể phản ứng với cảnh báo.

Sự tinh chỉnh kỹ thuật cho thấy sự hiểu biết tinh vi của các nhà phát triển ransomware về cả mật mã học và khả năng giám sát bảo mật phòng thủ.

Ví dụ: Giống như việc phá hủy một cuốn sách, bạn không cần đốt toàn bộ, chỉ cần xé rời các trang quan trọng hoặc đổ mực lên phần đầu mỗi chương, cuốn sách sẽ không đọc được chi tiết và quá trình phá hủy nhanh hơn nhiều và ít bị phát hiện hơn.

Tấn công vào nền tảng ảo hóa VMware ESXi

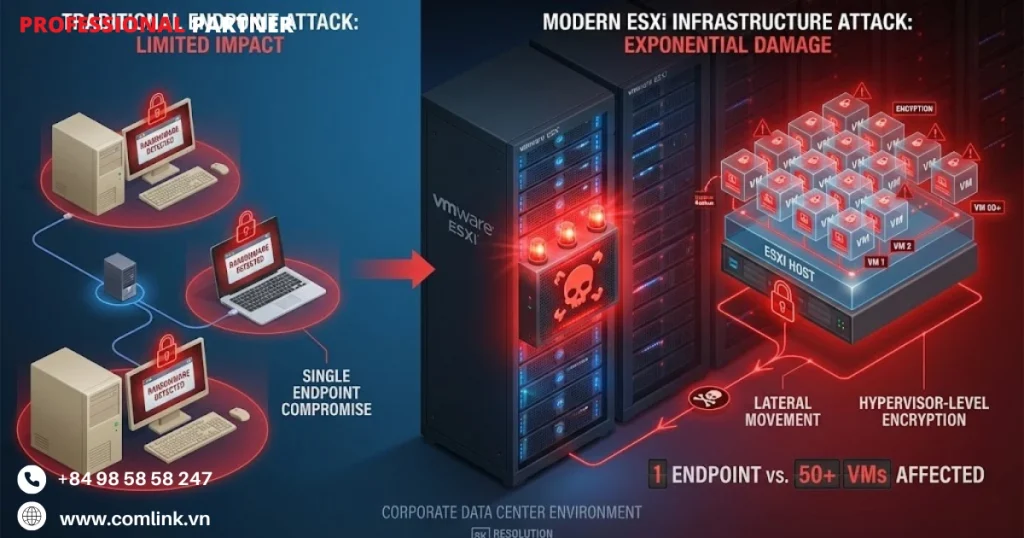

Sự xuất hiện của ransomware được thiết kế đặc biệt để tấn công các hypervisor VMware ESXi đại diện cho một sự phát triển chiến lược với ý nghĩa sâu sắc đối với quản lý rủi ro doanh nghiệp.

Sự chuyển đổi nhắm mục tiêu này từ các hệ thống endpoint truyền thống sang cơ sở hạ tầng ảo hóa khuếch đại thiệt hại tiềm năng theo cấp số nhân.

Nền tảng VMware ESXi là mục tiêu có giá trị cực cao do vai trò trung tâm của chúng trong kiến trúc CNTT hiện đại.

Các doanh nghiệp thường hợp nhất hàng chục máy ảo vào một máy chủ vật lý ESXi duy nhất để tối đa hóa việc sử dụng phần cứng và hiệu quả hoạt động.

Khi xâm phạm lớp hypervisor, phần mềm quản lý và cô lập các máy ảo kẻ tấn công có thể đồng thời tác động đến mọi khối lượng công việc chạy trên cơ sở hạ tầng đó.

Thay vì mã hóa từng hệ thống riêng lẻ, kẻ tấn công thực thi một hoạt động mã hóa duy nhất ở cấp độ hypervisor, đồng thời phá hủy quyền truy cập vào toàn bộ môi trường ứng dụng.

Hiệu ứng nhân này tạo ra tác động tàn phá từ nỗ lực tấn công tối thiểu.

Các chiến dịch gần đây triển khai các biến thể ransomware dựa trên Linux bao gồm LockBit Linux, BlackCat Rust edition, và DarkBit đặc biệt nhắm vào môi trường ESXi.

Do đó phản ánh sự nhận thức của kẻ tấn công về giá trị chiến lược của cơ sở hạ tầng ảo hóa.

Các sự cố này đã đặc biệt ảnh hưởng đến các doanh nghiệp phụ thuộc nhiều vào cơ sở hạ tầng ảo hóa.

Ví dụ: Năm 2024, một công ty viễn thông lớn bị tấn công vào hệ thống ESXi đang chạy 200+ máy ảo phục vụ hệ thống CRM, billing và data warehouse. Chỉ trong 15 phút, toàn bộ dịch vụ khách hàng, thanh toán và báo cáo ngừng hoạt động.

Phương pháp tấn công đặc thù ESXi khai thác các đặc điểm kỹ thuật của nền tảng ảo hóa.

Kẻ tấn công tận dụng giao diện dòng lệnh để tương tác với các máy chủ ESXi, đưa ra lệnh để buộc tắt các máy ảo đang chạy.

Quá trình tắt máy là cần thiết vì các máy ảo đang hoạt động duy trì khóa trên các file đĩa ảo của chúng (file .vmdk chứa dữ liệu thực tế) để ngăn chặn hỏng hóc.

Khi máy ảo được tắt nguồn, các khóa file này được giải phóng, tạo điều kiện cho ransomware truy cập và mã hóa các file đĩa ảo .vmdk và file cấu hình .vmx xác định cài đặt máy ảo.

Một khi được mã hóa, toàn bộ cơ sở hạ tầng ảo hóa trở nên không thể hoạt động và biến các hệ thống kinh doanh quan trọng thành dữ liệu vô dụng.

Các biến thể ransomware chuyên biệt thường duy trì dấu vết mã tối thiểu, được phát triển bằng các ngôn ngữ hiệu quả như C hoặc Rust.

Chúng hoạt động độc quyền thông qua giao diện dòng lệnh mà không có thành phần đồ họa.

Thiết kế này tạo điều kiện thực thi nhanh chóng trong khi giảm thiểu dấu hiệu phát hiện mà các hệ thống bảo vệ endpoint có thể nhận biết.

Ví dụ: Một máy chủ ESXi chạy 50 máy ảo cho các dự án phát triển phần mềm.

Khi bị tấn công, kẻ xấu chỉ cần:

- Đăng nhập SSH vào ESXi (nếu xâm nhập thành công)

- Chạy lệnh: esxcli vm process list (liệt kê VM)

- Chạy lệnh: esxcli vm process kill –type=force –world-id=XXXX (kill từng VM)

- Mã hóa tất cả file .vmdk và .vmx trong thư mục /vmfs/volumes/

Chỉ trong 30 phút, 50 dự án phần mềm đang phát triển bị ngưng trệ hoàn toàn, gây thiệt hại hàng tỷ đồng và chậm tiến độ bàn giao cho khách hàng.

Chiến thuật tống tiền

| Cấp độ | Tên gọi | Chiến thuật | Mục tiêu tác động |

|---|---|---|---|

| Cấp 1 | Single Extortion (Tống tiền đơn lẻ) |

Mã hóa dữ liệu và đòi tiền chuộc để lấy khóa giải mã. | Tính sẵn sàng của dữ liệu (Availability). Nạn nhân có thể phục hồi nếu có Backup tốt. |

| Cấp 2 | Double Extortion (Tống tiền kép) |

Mã hóa + Đánh cắp dữ liệu (Exfiltration). Đe dọa công khai dữ liệu nhạy cảm lên Dark Web nếu không trả tiền. | Tính bí mật của dữ liệu (Confidentiality). Phá vỡ phòng thủ bằng Backup. Gây áp lực pháp lý và uy tín. |

| Cấp 3 | Triple Extortion (Tống tiền ba tầng) |

Mã hóa + Đánh cắp dữ liệu + Tấn công DDoS. Làm tê liệt website/dịch vụ công cộng của nạn nhân để gây thêm áp lực. | Gây gián đoạn kinh doanh toàn diện, buộc nạn nhân phải quay lại bàn đàm phán. |

| Cấp 4 | Quadruple Extortion (Tống tiền bốn tầng) |

Bao gồm 3 cấp độ trên + Liên hệ trực tiếp với bên thứ ba (khách hàng, đối tác, bệnh nhân, truyền thông). | Tạo áp lực xã hội và tâm lý cực lớn. Ví dụ: Gọi điện đe dọa bệnh nhân của bệnh viện bị hack. |

Chiến lược phòng thủ

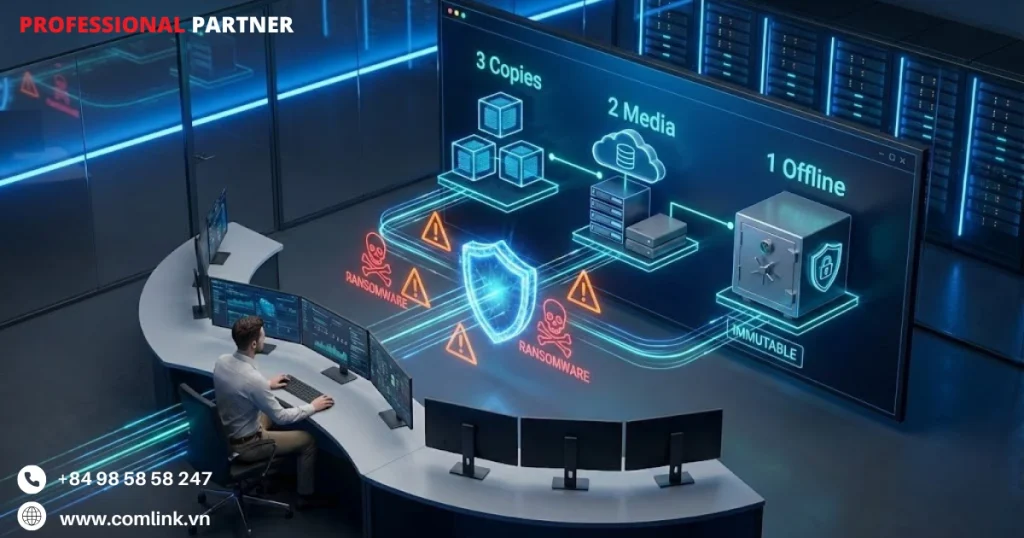

Sao lưu dữ liệu theo quy tắc 3-2-1

Để phòng thủ trước ransomware, chiến lược sao lưu đóng vai trò như lớp bảo vệ cuối cùng.

Nó là ranh giới giữa phải trả hàng triệu USD tiền chuộc hay tự khôi phục hoạt động độc lập.

Các phương pháp sao lưu truyền thống đã chứng minh không đủ sức chống lại các biến thể ransomware hiện đại vì loại mã độc này tấn công vào kho lưu trữ sao lưu trước khi mã hóa hệ thống chính.

Thực tế này đã đưa phương pháp sao lưu bất biến theo quy tắc 3-2-1 lên vị trí hạ tầng quan trọng đối với mọi doanh nghiệp nghiêm túc về khả năng chống chịu ransomware.

Ví dụ: Ngân hàng triển khai hệ thống sao lưu bất biến với 3 bản sao dữ liệu giao dịch: bản chính tại data center Hà Nội, bản sao trên ổ đĩa NVMe tại TP.HCM, và bản sao trên băng từ LTO-9 được bảo quản offline tại kho lưu trữ Bình Dương.

Khi chi nhánh Đà Nẵng bị tấn công ransomware, ngân hàng khôi phục toàn bộ dữ liệu trong 18 giờ mà không cần trả tiền chuộc.

Khung sao lưu 3-2-1 yêu cầu duy trì ba bản sao dữ liệu quan trọng trên hai loại phương tiện lưu trữ khác nhau với ít nhất một bản được lưu trữ offline hoặc ở trạng thái bất biến.

Số “3” đảm bảo tính dự phòng trước điểm lỗi đơn lẻ cộng với hai bản sao bổ sung.

Số “2” giảm thiểu rủi ro liên quan đến lỗi đặc thù của phương tiện lưu trữ thông qua đa dạng hóa các loại lưu trữ (ví dụ, kết hợp sao lưu trên ổ đĩa với băng từ lưu trữ hoặc lưu trữ đám mây).

Số “1” đại diện cho yếu tố quan trọng nhất: bản sao lưu offline hoặc bất biến mà ransomware không thể tiếp cận hoặc sửa đổi ngay cả khi kẻ tấn công giành được quyền quản trị mạng.

Tính bất biến trong ngữ cảnh này có nghĩa là triển khai công nghệ WORM (Write-Once-Read-Many – Ghi một lần, Đọc nhiều lần) hoặc khóa lưu giữ dựa trên thời gian nhằm ngăn chặn mọi người dùng kể cả quản trị viên xóa hoặc sửa đổi dữ liệu sao lưu trong khoảng thời gian xác định.

Các giải pháp sao lưu hiện đại đạt được điều này thông qua các tính năng như AWS S3 Object Lock, Azure Immutable Blob Storage hoặc thiết bị chuyên dụng với kho lưu trữ cách ly hoàn toàn (air-gapped).

Cách tiếp cận này trực tiếp đối phó với chiến thuật ransomware liên quan đến xóa Volume Shadow Copies và danh mục sao lưu trước khi bắt đầu mã hóa.

Ví dụ: Tập đoàn đa ngành sử dụng giải pháp Dell EMC Data Domain với tính năng Retention Lock để bảo vệ dữ liệu sao lưu của các hệ thống VinFast, Vinmec và VinCommerce.

Dữ liệu được khóa trong 90 ngày không thể xóa, đồng thời một bản sao được chuyển sang băng từ IBM TS4500 lưu trữ tại trung tâm dữ liệu dự phòng ở Đà Nẵng, hoàn toàn ngắt kết nối mạng.

Các doanh nghiệp triển khai đúng chiến lược sao lưu bất biến 3-2-1 có được sự tự tin tuyệt đối về khả năng khôi phục bất kể mức độ phức tạp của cuộc tấn công.

Khi toàn bộ hạ tầng mạng bị mã hóa, các bản sao lưu được bảo vệ tạo điều kiện khôi phục hoàn toàn mà không cần trả tiền chuộc.

Tính chất offline hoặc bất biến đảm bảo ngay cả khi kẻ tấn công dành hàng tuần để thiết lập sự tồn tại dai dẳng trong môi trường của bạn, chúng không thể xâm phạm nền tảng khôi phục.

Sự bảo vệ này đã chứng minh tính thiết yếu trong các sự cố thực tế.

Các công ty có sao lưu bất biến mạnh mẽ thường khôi phục hoạt động trong vài ngày, trong khi những công ty không có phải đối mặt với hàng tuần ngừng hoạt động hoặc đàm phán tiền chuộc tốn kém.

Ví dụ: Tập đoàn phần mềm khi bị tấn công ransomware vào chi nhánh Đà Nẵng đã khôi phục 450TB dữ liệu source code và tài liệu dự án trong 72 giờ từ bản sao lưu trên Veeam Backup & Replication với Object Lock được lưu nội bộ.

Quản lý lỗ hổng và vá lỗi

Khoảng cách giữa công bố lỗ hổng và triển khai bản vá tạo ra cửa sổ phơi bày quan trọng mà các nhóm ransomware tích cực khai thác.

Phân tích lịch sử các chiến dịch ransomware lớn cho thấy kẻ tấn công liên tục nhắm vào các hệ thống hướng Internet chạy phần mềm chưa vá với các thiết bị VPN, cổng email và máy chủ web đại diện cho các điểm xâm nhập chính.

Các cuộc tấn công khét tiếng khai thác lỗ hổng Fortinet VPN (CVE-2022-40684) và các lỗi VMware ESXi (CVE-2021-21974) thành công chính xác vì các doanh nghiệp trì hoãn vá lỗi mặc dù các bản cập nhật bảo mật đã có sẵn công khai.

Ví dụ: Tháng 8/2023, Bệnh viện đa khoa phát hiện lỗ hổng CVE-2023-27997 trên thiết bị FortiGate 600E quản lý VPN cho bác sĩ truy cập từ xa.

Đội ngũ IT triển khai bản vá FortiOS 7.2.5 trong 36 giờ sau khi Fortinet phát hành, tránh được cuộc tấn công ransomware LockBit nhắm vào cùng lỗ hổng này đã gây thiệt hại cho 3 bệnh viện khác tại khu vực Đông Nam Á.

Quản lý lỗ hổng hiệu quả đòi hỏi ưu tiên dựa trên rủi ro, tập trung nguồn lực vào các điểm phơi bày nguy hiểm nhất.

Các hệ thống hướng Internet đòi hỏi vá lỗi ngay lập tức, lý tưởng trong vòng 24-48 giờ sau khi phát hành bản cập nhật bảo mật vì chúng liên tục bị thăm dò bởi các công cụ quét tự động và các tác nhân đe dọa.

Danh mục này bao gồm hạ tầng truy cập từ xa (bộ tập trung VPN, cổng Remote Desktop Protocol), máy chủ email bên ngoài, ứng dụng web công khai và mọi dịch vụ có thể truy cập trực tiếp từ Internet.

Hệ thống nội bộ có thể tuân theo lịch trình thận trọng hơn một chút, mặc dù các lỗ hổng nghiêm trọng vẫn đòi hỏi phản ứng nhanh.

Doanh nghiệp nên duy trì danh mục tài sản chi tiết xác định hệ thống nào hướng Internet và hệ thống nào nội bộ.

Do dó giúp nhóm bảo mật áp dụng các bản vá một cách chính xác tại nơi quan trọng nhất.

Các công cụ quét lỗ hổng tích hợp với nền tảng Quản lý Thông tin và Sự kiện Bảo mật (SIEM) có thể tự động phát hiện các bản vá thiếu và theo dõi tiến độ khắc phục trong toàn bộ môi trường.

Ví dụ: Doanh nghiệp viễn thông triển khai hệ thống Tenable.sc để quét lỗ hổng trên 12,500 thiết bị của các khách hàng doanh nghiệp.

Hệ thống tự động phân loại theo CVSS score và vị trí:

- Lỗ hổng Critical trên firewall, VPN, web server được vá trong 24h.

- Lỗ hổng High trên máy chủ nội bộ trong 72h.

- Medium trong 7 ngày.

- Tích hợp với HPE ArcSight SIEM để cảnh báo real-time khi phát hiện exploit attempt trước khi vá lỗi hoàn tất.

Các doanh nghiệp duy trì kỷ luật quản lý vá lỗi nghiêm ngặt làm giảm đáng kể bề mặt tấn công ransomware của họ.

Thông qua khả năng loại bỏ các lỗ hổng đã biết trong hạ tầng hướng Internet, đội phòng thủ buộc kẻ tấn công hướng đến các phương pháp tốn nhiều nguồn lực hơn như lừa đảo hoặc xâm phạm chuỗi cung ứng.

Cách tiếp cận vận hành này biến quản lý lỗ hổng từ một mục tuân thủ hình thức thành cơ chế phòng thủ chủ động đo lường được.

Do đó giảm xác suất vi phạm và rút ngắn thời gian giữa công bố mối đe dọa và triển khai bảo vệ.

Ví dụ: Ngân hàng sau khi triển khai quy trình vá lỗi tự động với Microsoft SCCM và Red Hat Satellite đã giảm 87% số lượng lỗ hổng Critical chưa vá từ 234 xuống 31 lỗ hổng trong 6 tháng.

Mean Time To Patch (MTTP) cho Internet-facing systems giảm từ 14 ngày xuống 2.3 ngày.

Do đó giúp ngăn chặn 5 cuộc tấn công ransomware thông qua khai thác lỗ hổng Citrix ADC và Microsoft Exchange trong năm 2024.

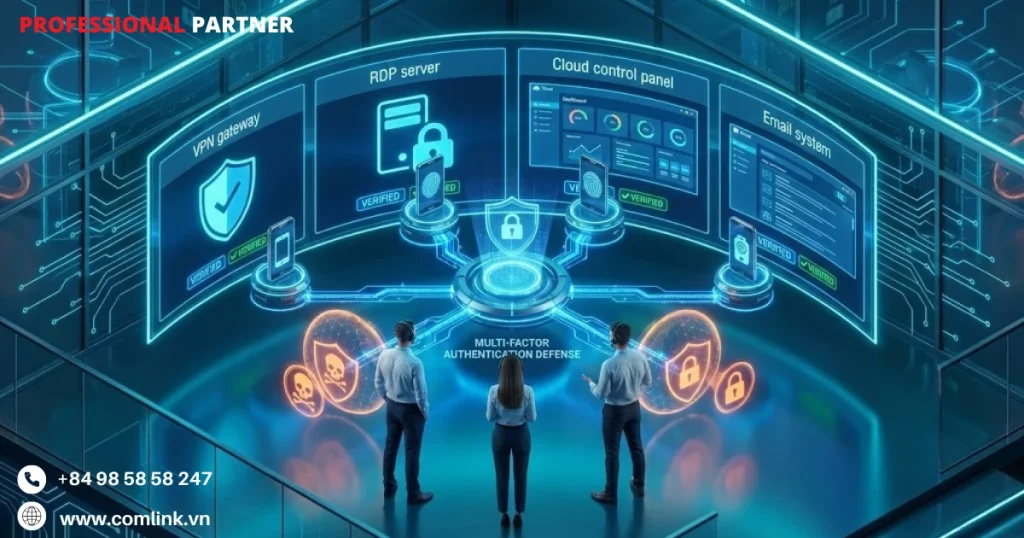

Định danh và kiểm soát truy cập

Các nhóm ransomware đã phát triển vượt ra ngoài triển khai đơn thuần mã độc để trở thành các chiến dịch phức tạp tận dụng thông tin xác thực bị đánh cắp để truy cập dai dẳng và leo thang đặc quyền.

Phân tích các cuộc tấn công gần đây cho thấy 70-80% sự cố ransomware liên quan đến thông tin xác thực bị xâm phạm ở giai đoạn nào đó dù thông qua lừa đảo, tấn công vét cạn thông tin xác thực hoặc khai thác các cơ chế xác thực yếu.

Thực tế này đặt quản lý định danh và truy cập vào vị trí nền tảng của phòng thủ ransomware, đặc biệt đối với các đường dẫn truy cập từ xa và tài khoản quản trị.

Ví dụ: Tháng 3/2024, Công ty Dược phẩm bị tấn công ransomware LockBit 3.0 thông qua tài khoản VPN của kỹ sư IT nghỉ việc từ 8 tháng trước nhưng chưa bị vô hiệu hóa.

Kẻ tấn công sử dụng credential stuffing với database leak từ dark web, đăng nhập thành công vào Cisco AnyConnect VPN.

Sau đó leo thang đặc quyền lên Domain Admin và mã hóa 156 máy chủ sản xuất dược phẩm.

Triển khai xác thực đa yếu tố (MFA) trên tất cả các kênh truy cập từ xa bao gồm VPN, Remote Desktop Protocol (RDP), bảng điều khiển dịch vụ đám mây và email để tạo ra rào cản vững chắc trước xâm nhập dựa trên thông tin xác thực.

MFA yêu cầu kẻ tấn công phải xâm phạm không chỉ mật khẩu mà còn cả token vật lý, thiết bị di động hoặc yếu tố sinh trắc học làm tăng theo cấp số nhân độ phức tạp tấn công.

Doanh nghiệp nên bắt buộc MFA đặc biệt đối với tài khoản quản trị, cung cấp đặc quyền nâng cao mà các nhóm ransomware tìm kiếm để mã hóa toàn domain và xóa sao lưu.

Các triển khai MFA hiện đại nên ưu tiên các phương pháp chống lừa đảo như FIDO2 hardware token hoặc xác thực dựa trên chứng chỉ thay vì mã SMS hoặc email, vẫn dễ bị đánh cắp.

Đối với truy cập quản trị, xem xét triển khai workstation truy cập đặc quyền thực thi MFA ở cấp phần cứng và cách ly các hoạt động nhạy cảm khỏi môi trường máy tính chung.

Ví dụ: Tập đoàn đa ngành triển khai giải pháp MFA của Okta kết hợp với YubiKey 5 NFC cho 850 nhân viên IT và tài chính.

Tất cả truy cập VPN GlobalProtect của Palo Alto Networks, RDP vào máy chủ ERP SAP và Office 365 Admin Portal đều yêu cầu cả mật khẩu và YubiKey.

Chi phí triển khai 187 triệu VND (YubiKey 220k VND/cái, Okta license 85 USD/user/năm), nhưng đã ngăn chặn 100% các nỗ lực đăng nhập trái phép từ địa chỉ IP nước ngoài trong 18 tháng qua.

Ngoài xác thực, doanh nghiệp phải thực thi nguyên tắc đặc quyền tối thiểu.

Đó là chỉ cấp cho người dùng và tài khoản dịch vụ những quyền tối thiểu cần thiết cho các chức năng cụ thể của họ.

Kiểm soát thường xuyên nên xác định và vô hiệu hóa tài khoản không hoạt động vì đó là mục tiêu phổ biến của kẻ tấn công tìm kiếm điểm truy cập không được giám sát.

Triển khai truy cập Just-In-Time (JIT) cho các hoạt động quản trị, nơi đặc quyền nâng cao được cấp tạm thời cho các tác vụ cụ thể thay vì được chỉ định vĩnh viễn.

Cách tiếp cận này hạn chế khoảng thời gian mà thông tin xác thực bị xâm phạm có thể gây ra thiệt hại thảm khốc.

Ví dụ: Ngân hàng triển khai CyberArk Privileged Access Manager (PAM) quản lý 2,400 tài khoản đặc quyền.

Kỹ sư database cần truy cập SQL Server production phải yêu cầu qua workflow approval, nhận credential tạm thời valid 2 giờ, mọi thao tác được ghi session recording.

Tài khoản service cho ứng dụng mobile banking tuân theo RBAC (Role-Based Access Control) với quyền hạn tối thiểu: chỉ được SELECT trên bảng tài khoản khách hàng, không có quyền DELETE hay DROP table.

Các doanh nghiệp triển khai toàn diện MFA và kiểm soát truy cập đặc quyền tối thiểu báo cáo giảm đáng kể các cuộc tấn công ransomware thành công.

Yêu cầu về các yếu tố xác thực vật lý vô hiệu hóa hiệu quả hầu hết các kỹ thuật đánh cắp thông tin xác thực, trong khi đặc quyền bị hạn chế giới hạn di chuyển ngang ngay cả khi kẻ tấn công giành được quyền truy cập ban đầu.

Sự bảo vệ định danh nhiều lớp này biến xác thực từ điểm lỗi đơn lẻ thành cơ chế phòng thủ hiệu quả hơn.

Ví dụ: Sau khi doanh nghiệp triển khai MFA toàn diện với Microsoft Authenticator và Azure AD Conditional Access, số vụ đăng nhập trái phép thành công giảm từ 23 vụ/tháng xuống 0 vụ trong 14 tháng.

Áp dụng JIT access với PIM (Privileged Identity Management) giảm 76% số tài khoản có quyền Domain Admin thường trực từ 42 xuống 10 tài khoản, rút ngắn thời gian hiển thị admin credentials từ 24/7 xuống trung bình 3.2 giờ/tuần.

Phân đoạn mạng

Một khi ransomware thiết lập được chỗ đứng ban đầu trong mạng của doanh nghiệp, mục tiêu tiếp theo của nó là di chuyển ngang.

Nó sẽ lan truyền qua các hệ thống để tối đa hóa tác động mã hóa và xác định vị trí các mục tiêu có giá trị cao như máy chủ sao lưu và bộ điều khiển domain.

Phân đoạn mạng phá vỡ tiến trình này thông qua chia hạ tầng thành các vùng cách ly với các đường dẫn giao tiếp được kiểm soát.

Thay vì để giao tiếp tự do trên toàn bộ mạng, phân đoạn buộc kẻ tấn công phải vi phạm nhiều ranh giới bảo mật, mỗi ranh giới tạo ra cảnh báo và tiêu tốn thời gian.

Ví dụ: Công ty Sữa triển khai kiến trúc mạng phân đoạn với Cisco Firepower ngăn chặn thành công cuộc tấn công ransomware tháng 6/2024.

Khi một máy tính ở phòng Kế toán Nhà máy Sữa bị nhiễm mã độc Akira qua file PDF lừa đảo, ransomware chỉ mã hóa được 18 máy trong VLAN kế toán.

Firewall chặn mọi kết nối từ VLAN này sang VLAN sản xuất (SCADA), VLAN IT (máy chủ ERP), và VLAN backup, bảo vệ 340 máy tính và 23 máy chủ quan trọng.

Phân đoạn hiệu quả bắt đầu khi xác định các danh mục tài sản quan trọng và thiết lập các vùng bảo mật dựa trên chức năng và mức độ rủi ro.

Doanh nghiệp nên tạo các phân đoạn mạng riêng biệt cho hệ thống IT sản xuất (máy trạm, máy chủ văn phòng), môi trường công nghệ vận hành OT (hệ thống sản xuất, điều khiển công nghiệp), hạ tầng sao lưu, và mạng quản trị.

Mỗi phân đoạn triển khai các quy tắc tường lửa chỉ cho phép các giao tiếp kinh doanh cần thiết, chặn mọi thứ khác theo mặc định.

Đối với các doanh nghiệp công nghiệp, sự tách biệt giữa mạng IT và OT chứng minh đặc biệt quan trọng.

Ransomware mã hóa hệ thống văn phòng trở nên nặng nề hơn khi lan sang hệ thống điều khiển sản xuất, có khả năng gây ra mối nguy an toàn hoặc tình trạng ngừng sản xuất kéo dài.

Các cổng đơn hướng hoặc data diode có thể tạo điều kiện dữ liệu giám sát chảy từ OT sang IT trong khi ngăn chặn mọi lệnh hoặc mã độc di chuyển theo hướng ngược lại.

Cách tiếp cận kiến trúc này cung cấp bảo vệ tuyệt đối cho các hệ thống vận hành quan trọng ngay cả khi mạng văn phòng bị xâm phạm hoàn toàn.

Kiến trúc phân đoạn thực tế của nhà máy sản xuất bia

VLAN 10 – OT/SCADA (Operational Technology):

- 45 PLC Siemens S7-1500 điều khiển dây chuyền chiết bia, pasteurizer, máy đóng chai.

- Không có kết nối Internet, chỉ giao tiếp với SCADA server qua Firewall Fortinet FortiGate 200F với ruleset chặn mọi traffic outbound.

VLAN 20 – IT Production

- 280 máy tính nhân viên văn phòng, kế toán, nhân sự chạy Windows 10/11.

- Kết nối Internet qua proxy Squid. Firewall chặn hoàn toàn traffic đến VLAN 10 (OT).

VLAN 30 – DMZ

- Web server Apache phục vụ website sabeco.com.vn, mail server Microsoft Exchange, DNS server.

- Đặt tại vùng cách ly với strict ACL chỉ cho phép port 80/443 inbound, chặn mọi kết nối đến VLAN nội bộ.

VLAN 40 – Backup Infrastructure

- Máy chủ Veeam Backup & Replication, NAS Synology lưu trữ bản sao lưu.

- Chỉ cho phép traffic từ production servers vào port 10006 (Veeam), chặn mọi kết nối từ VLAN 20 (user workstations).

Unidirectional Gateway

- Owl Cyber Defense Data Diode chuyển dữ liệu sản lượng, nhiệt độ từ SCADA (VLAN 10) sang BI server (VLAN 20) để báo cáo, ngăn tuyệt đối mã độc từ IT sang OT.

Mạng được phân đoạn đúng cách biến các đợt bùng phát ransomware lan rộng thành các sự cố được ngăn chặn ảnh hưởng đến các phân đoạn giới hạn.

Khi mã hóa bắt đầu trong một vùng mạng, hệ thống phát hiện tự động có thể kích hoạt cách ly phân đoạn đó trong khi các vùng khác tiếp tục hoạt động bình thường.

Sự ngăn chặn này không chỉ hạn chế thiệt hại mà còn tăng tốc đáng kể quá trình khôi phục.

Doanh nghiệp có thể khôi phục phân đoạn bị ảnh hưởng trong khi duy trì tính liên tục kinh doanh trong các khu vực được bảo vệ.

Phân đoạn về cơ bản phân chia rủi ro, đảm bảo rằng không có xâm phạm đơn lẻ nào có thể lan truyền thành sự cố doanh nghiệp toàn diện.

Ví dụ: Khi Công ty Dệt May bị ransomware BlackCat tấn công VLAN văn phòng (87 máy bị mã hóa), các dây chuyền sản xuất với 340 máy móc công nghiệp vẫn hoạt động bình thường vì được cách ly hoàn toàn trên VLAN riêng với Hirschmann firewall.

Thời gian downtime chỉ 14 giờ để khôi phục VLAN văn phòng từ Acronis backup, trong khi sản xuất không bị gián đoạn.

Có thể bạn quan tâm

Liên hệ

Địa chỉ

Tầng 3 Toà nhà VNCC

243A Đê La Thành Str

Q. Đống Đa-TP. Hà Nội

info@comlink.com.vn

Phone

+84 98 58 58 247