Honeypot trong an ninh mạng là gì

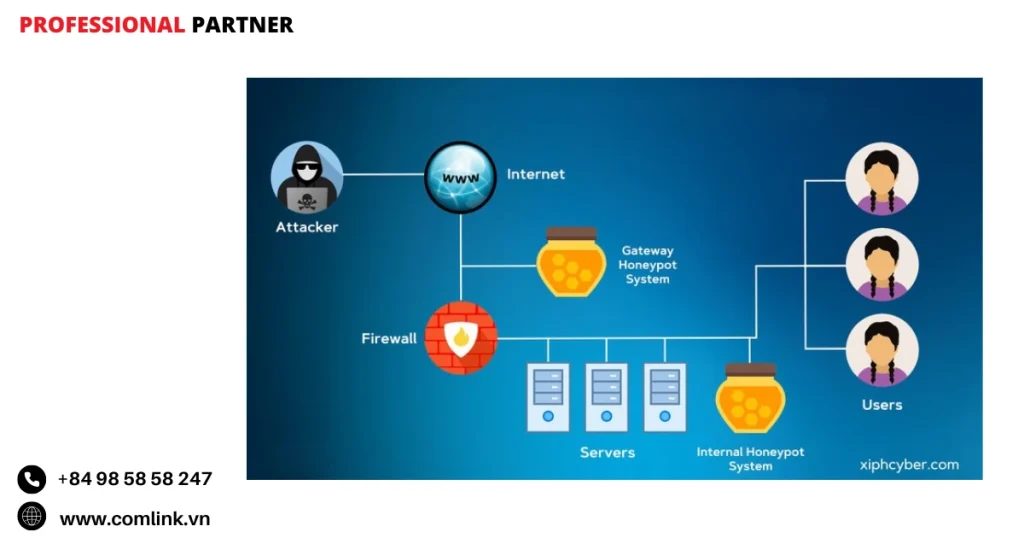

Honeypot trong an ninh mạng là một công nghệ đánh lừa được các đội an ninh mạng sử dụng để thiết lập một mồi nhử nhằm thu hút và gài bẫy các tác nhân đe dọa tiềm tàng.

Đây là một hệ thống tài nguyên thông tin được xây dựng nhằm mục đích giả dạng, đánh lừa những kẻ sử dụng hoặc xâm nhập bất hợp pháp, qua đó ngăn chặn chúng tiếp xúc với hệ thống thật.

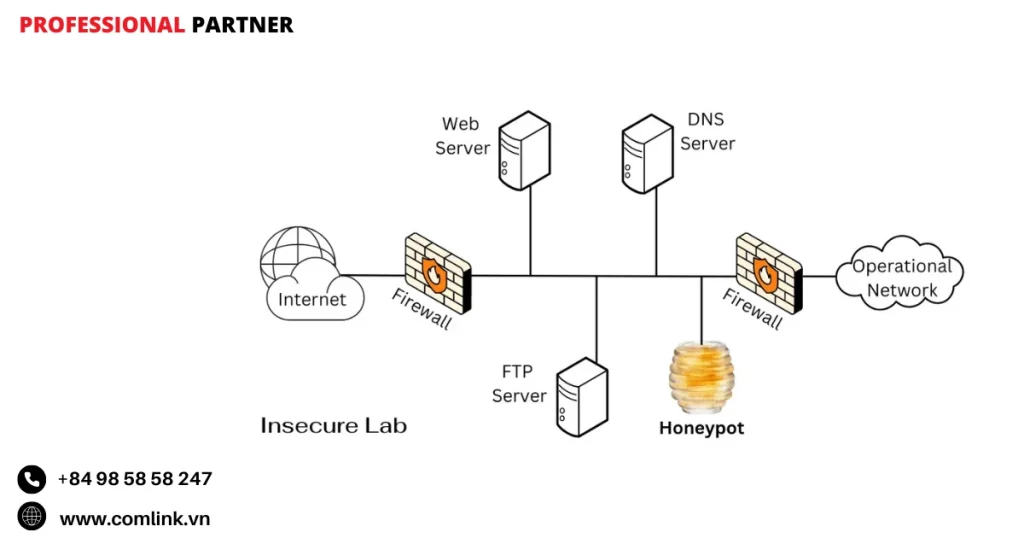

Honeypot trong an ninh mạng mô phỏng các cơ sở hạ tầng, dịch vụ, và cấu hình thiết yếu, ví dụ như Mail Server, Web Server, hoặc Domain Name Server, để lừa tin tặc tương tác với tài nguyên thông tin giả này.

Về bản chất, Honeypot là một cơ chế bảo mật máy tính được thiết lập để phát hiện, làm chệch hướng hoặc đối phó với các nỗ lực sử dụng trái phép hệ thống thông tin và được triển khai để trông giống hệt một hệ thống máy tính hợp pháp, bao gồm các ứng dụng và dữ liệu giả mạo

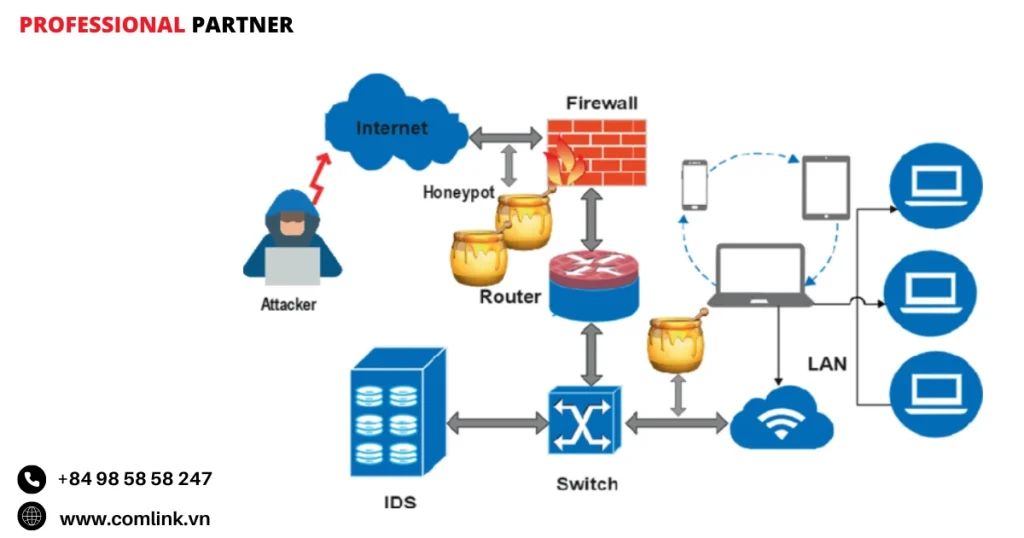

Trong chiến lược bảo mật, Honeypot đóng vai trò là một công cụ tình báo mạng có giá trị vì nó được thiết kế để thu thập thông tin về hành vi, phương thức và chiến lược hành động của kẻ tấn công.

Đây là một sự khác biệt lớn so với các công cụ phòng thủ truyền thống, bởi Honeypot không được thiết kế để trực tiếp ngăn chặn cuộc tấn công như tường lửa hay các hệ thống ngăn chặn xâm nhập.

Một khía cạnh độc đáo của Honeypot là khả năng đảo ngược vai trò trong cuộc đối đầu mạng vì Honeypot khiến kẻ tấn công trở thành đối tượng bị quan sát và nghiên cứu.

Điều này đặc biệt quan trọng trong chống lại các mối đe dọa mới (zero-day) hoặc các kỹ thuật tấn công tiên tiến mà các công cụ bảo mật dựa trên chữ ký truyền thống không thể nhận diện được.

Mục đích của Honeypot

Phát hiện mối đe dọa sớm

Honeypot tạo nên sự chuyển đổi căn bản trong cách thức phát hiện mối đe dọa thông qua việc thiết lập một ngưỡng cảnh báo tuyệt đối với bất kỳ tương tác nào trên mạng.

Khác với các hệ thống giám sát bảo mật thông thường phải phân biệt giữa lưu lượng hợp pháp và hoạt động độc hại trong môi trường vận hành thực tế.

Honeypot hoạt động dựa trên một nguyên tắc đơn giản nhưng mạnh mẽ vì bất cứ tương tác nào với honeypot đều đáng ngờ ngay từ đầu.

Cơ chế phân loại nhị phân loại bỏ sự mơ hồ vốn làm đau đầu các hệ thống phát hiện xâm nhập truyền thống.

Lợi thế chiến lược của phương pháp này trở nên rõ ràng khi xem xét tỷ lệ cảnh báo nhầm (false positive).

Các hệ thống quản lý thông tin và sự kiện bảo mật (SIEM) truyền thống tạo ra vô số cảnh báo trong đó nhiều cảnh báo chỉ phản ánh các hoạt động vô hại nhưng lại trùng khớp với dấu hiệu mối đe dọa.

Hiện tượng này, được gọi là “mệt mỏi cảnh báo” (alert fatigue), làm giảm đáng kể hiệu quả của đội ngũ vận hành bảo mật vì họ dần trở nên chai lì trước những cảnh báo liên tục.

Các chuyên gia phân tích bảo mật thường cảm thấy quá tải với khối lượng cảnh báo, khiến việc ưu tiên các mối đe dọa thực sự trở nên khó khăn.

Ví dụ: Ngân hàng triển khai hệ thống SIEM truyền thống có thể nhận hàng nghìn cảnh báo mỗi ngày, từ nhân viên đăng nhập sai mật khẩu, truy cập file từ địa điểm mới, cho đến các hoạt động bảo trì hệ thống.

Nhưng với honeypot được đặt dưới dạng một máy chủ cơ sở dữ liệu khách hàng giả mạo, bất kỳ ai cố gắng truy cập đều là dấu hiệu tấn công rõ ràng vì không nhân viên nào có lý do chính đáng để truy cập vào đó.

Honeypot giải quyết thách thức này bằng cách cung cấp các cảnh báo có độ tin cậy cao với độ chính xác đặc biệt.

Do người dùng hợp pháp không có lý do gì để truy cập các hệ thống honeypot, mọi hoạt động bị phát hiện đại diện cho một sự cố bảo mật đã được xác nhận chứ không phải là một báo động nhầm tiềm ẩn.

Đặc điểm này giúp đội ngũ bảo mật phản ứng với sự tự tin và khẩn trương, biết rằng mỗi tương tác với honeypot đều chỉ ra hành vi độc hại thực sự.

Giảm thiểu cảnh báo nhầm giúp các tổ chức tối ưu hóa nguồn lực ứng phó sự cố và duy trì sự cảnh giác cao độ mà không gặp phải tình trạng mệt mỏi với cảnh báo.

Thu thập thông tin về mối đe dọa mạng

Ngoài khả năng phát hiện, honeypot còn đóng vai trò như nền tảng thu thập thông tin tình báo vô giá, cung cấp cái nhìn sâu sắc về phương pháp luận của kẻ thù.

Thông tin tình báo thu được qua các tương tác với honeypot vượt xa những chỉ báo xâm nhập cơ bản như địa chỉ IP hay mã băm file.

Thay vào đó, honeypot ghi lại dữ liệu toàn diện về chiến thuật, kỹ thuật và quy trình của kẻ tấn công khi TTP xác định cách thức hoạt động của những đối thủ tinh vi.

Quá trình thu thập thông tin tình báo tiết lộ những thông tin quan trọng về các chiến dịch tấn công.

Tổ chức có được tầm nhìn về điểm xuất phát của cuộc tấn công, bao gồm nguồn gốc địa lý và cơ sở hạ tầng mà các tác nhân đe dọa sử dụng.

Quan trọng hơn, honeypot phơi bày các mẫu hành vi và trình độ kỹ năng của kẻ tấn công.

Vì vậy giúp đội ngũ bảo mật đánh giá liệu họ đang đối mặt với công cụ quét tự động, tội phạm cơ hội, hay các nhóm tấn công bền bỉ tiên tiến (APT).

Dữ liệu cho thấy hệ thống và dịch vụ nào thu hút nhiều sự chú ý nhất, hỗ trợ tổ chức hiểu rõ bối cảnh mối đe dọa của mình và ưu tiên các khoản đầu tư phòng thủ.

Ví dụ: Một công ty công nghệ triển khai honeypot giả mạo server phát triển phần mềm. Sau vài tuần, họ phát hiện kẻ tấn công không chỉ thử đăng nhập mà còn sử dụng các lệnh Linux phức tạp để tìm kiếm source code, cài đặt backdoor, và thậm chí cố gắng kết nối với các máy chủ khác.

Từ đây, đội bảo mật nhận ra họ đang đối phó với một nhóm APT chuyên nghiệp chứ không phải script kiddies và điều chỉnh chiến lược phòng thủ phù hợp.

Các honeypot tương tác cao, mô phỏng hoàn chỉnh hệ điều hành và dịch vụ, cung cấp thông tin tình báo đặc biệt phong phú khi để kẻ tấn công tiến triển qua nhiều giai đoạn hoạt động của chúng.

Bằng cách quan sát cách đối thủ di chuyển trong hệ thống bị xâm nhập, leo thang đặc quyền và di chuyển ngang, tổ chức hiểu được quá trình ra quyết định của kẻ tấn công và mục tiêu cuối cùng của chúng.

Thông tin tình báo này tạo điều kiện phát triển các chiến lược phòng thủ thích ứng và các kịch bản ứng phó sự cố hiệu quả hơn.

Doanh nghiệp có thể dự đoán trước các bước đi của kẻ tấn công, chuẩn bị các biện pháp đối phó phù hợp, và thậm chí thực hiện các hoạt động lừa đảo ngược để lãng phí nguồn lực của đối thủ trong khi bảo vệ tài sản thực sự.

Chuyển hướng chiến thuật

Mục tiêu chiến lược thứ ba tận dụng honeypot như mồi nhử để chuyển hướng sự chú ý và nguồn lực của kẻ tấn công ra khỏi các hệ thống vận hành thực tế.

Chiến thuật phòng thủ này thừa nhận một thực tế quan trọng.

Đó là doanh nghiệp không thể ngăn chặn tất cả các nỗ lực xâm nhập, nhưng có thể tác động đến nơi kẻ tấn công tập trung nỗ lực sau khi đã vào bên trong chu vi mạng.

Triển khai các hệ thống honeypot có tính thuyết phục cao, mô phỏng các mục tiêu có giá trị, doanh nghiệp tạo ra các lựa chọn thay thế hấp dẫn cho cơ sở hạ tầng thực.

Kẻ tấn công khi phát hiện ra các hệ thống này sẽ dành thời gian và công sức cố gắng khai thác chúng, trích xuất dữ liệu hoặc thiết lập sự tồn tại lâu dài.

Mỗi khoảnh khắc đối thủ dành ra để tương tác với honeypot chính là thời gian họ không dành để xâm phạm các hệ thống kinh doanh thực sự hay đánh cắp dữ liệu hợp pháp.

Lợi thế về thời gian này đặc biệt có giá trị trong quá trình ứng phó sự cố vì đội ngũ bảo mật có thêm thời gian để phát hiện xâm nhập, ngăn chặn mối đe dọa và loại bỏ kẻ tấn công trước khi thiệt hại nghiêm trọng xảy ra.

Ví dụ: Một bệnh viện triển khai honeypot giả mạo cơ sở dữ liệu hồ sơ bệnh nhân với thông tin giả nhưng trông rất thuyết phục. Khi nhóm ransomware xâm nhập mạng, họ phát hiện “kho báu” này và tập trung mã hóa nó trong nhiều giờ.

Trong khi đó, đội bảo mật của bệnh viện phát hiện hoạt động bất thường, cô lập phân đoạn mạng bị nhiễm, và bảo vệ được dữ liệu bệnh nhân thực sự trước khi tin tặc kịp tìm thấy.

Hiệu quả của phương pháp này phụ thuộc vào khả năng tạo ra các honeypot trông có vẻ xác thực và có giá trị đối với kẻ tấn công.

Các hệ thống phải được cấu hình với dữ liệu thực tế, dịch vụ và lỗ hổng phù hợp với những gì đối thủ kỳ vọng tìm thấy trong môi trường vận hành.

Khi được thiết kế đúng cách, honeypot trở thành “hố sâu” tiêu hao thời gian và sự kiên nhẫn của kẻ tấn công trong khi cung cấp cho bên phòng thủ khả năng quan sát liên tục các hoạt động của đối thủ.

Chiến thuật chuyển hướng này bổ sung cho các chiến lược phòng thủ nhiều lớp khác, tạo thêm một lớp bảo vệ cho những tài sản thực sự quan trọng.

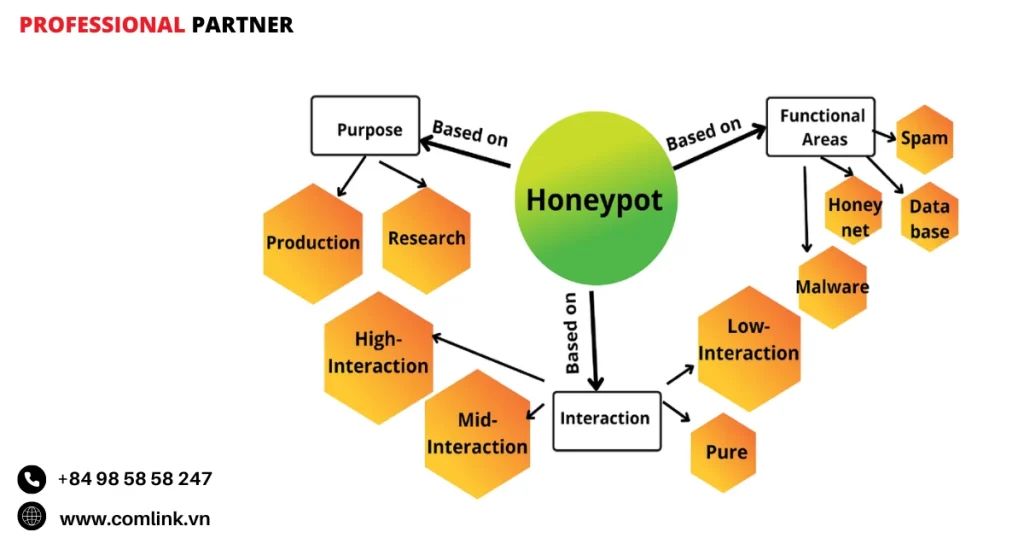

Phân loại chuyên sâu

Phân loại theo mức độ tương tác

Honeypot tương tác thấp

Honeypot tương tác thấp (Low-Interaction Honeypots – LHs) là nền tảng cơ bản của công nghệ đánh lừa, ưu tiên tính đơn giản và hiệu suất hơn là mô phỏng toàn diện.

Các hệ thống này giả lập những dịch vụ mạng cụ thể hoặc các thành phần của hệ điều hành với chức năng được hạn chế có chủ đích, tạo ra vẻ ngoài thuyết phục mà không cần triển khai đầy đủ ngăn xếp dịch vụ.

Thay vì chạy máy chủ HTTP thực sự hoặc các tiến trình FTP daemon, LHs tạo ra các phản hồi theo kịch bản để bắt chước hành vi dịch vụ hợp lệ khi đối mặt với các nỗ lực trinh sát cơ bản.

Kiến trúc kỹ thuật của LHs tập trung vào vmô phỏng dấu vết dịch vụ (service fingerprints) và các phản hồi giao thức cho những dịch vụ được nhắm đến như HTTP, FTP, SSH, hoặc SNMP.

Ví dụ: Khi kẻ tấn công quét cổng 22, LH sẽ phản hồi bằng banner SSH và có thể chấp nhận các kết nối, nhưng chỉ cung cấp khả năng tương tác ở mức bề mặt.

Giống như một cửa hàng mô hình, có thể nhìn qua cửa sổ và thấy nội thất đẹp mắt, nhưng khi bước vào thì chỉ là những bức tường giấy.

Triết lý thiết kế này giúp tối thiểu hóa tiêu thụ tài nguyên thường chỉ cần ít chu kỳ CPU, dung lượng bộ nhớ nhỏ và không gian lưu trữ hạn chế khiến LHs trở thành lựa chọn lý tưởng để triển khai quy mô lớn trên các phân đoạn mạng, nơi mà giám sát toàn diện sẽ tốn kém không đáng có.

Từ góc độ thu thập tình báo thực tế, LHs xuất sắc trong ghi lại các hoạt động quét tự động và những nỗ lực tấn công thiếu tinh vi.

Chúng ghi nhận hiệu quả các kết nối, cuộc tấn công vét cạn mật khẩu (brute-force), và các mẫu quét lỗ hổng, cung cấp những dấu hiệu xâm nhập có giá trị và tín hiệu cảnh báo sớm.

Các đội ngũ an ninh thường triển khai LHs để phát hiện chiến dịch quét cổng hoặc tấn công nhồi thông tin đăng nhập (credential stuffing) nhắm vào các dịch vụ như SSH hay RDP.

Tuy nhiên, hạn chế hoạt động của chúng cũng rất đáng kể vì những kẻ tấn công có kinh nghiệm có thể nhận diện LHs thông qua các bất nhất trong hành vi, mẫu phản hồi bất thường hoặc thiếu các tính năng dịch vụ.

Do đó, LHs chỉ cung cấp cái nhìn hạn chế về các chiến thuật, kỹ thuật và quy trình (TTPs) nâng cao.

Chúng chỉ đóng vai trò chủ yếu như bẫy cảnh báo thay vì nền tảng tình báo toàn diện.

Honeypot tương tác cao

Honeypot tương tác cao (High-Interaction Honeypots – HHs) đại diện cho đỉnh cao của công nghệ đánh lừa, mang đến khả năng mô phỏng hệ thống toàn diện gần giống với môi trường sản xuất thực tế.

Khác với LHs, HHs triển khai các hệ điều hành thực sự, bộ ứng dụng đầy đủ, cơ sở dữ liệu và các quy trình nghiệp vụ trong môi trường được cách ly cẩn thận.

Những hệ thống tinh vi này giúp kẻ tấn công tương tác sâu rộng với thứ có vẻ như là hạ tầng hợp pháp, thực thi lệnh, cài đặt công cụ, di chuyển ngang qua các mạng giả lập và tiến hành trinh sát như trong môi trường mục tiêu thực sự.

Giá trị chiến lược của HHs nằm ở khả năng duy trì sự tương tác của kẻ tấn công trong thời gian dài, biến trinh sát ngắn thành cơ hội thu thập tình báo toàn diện.

Khi trình diện các mục tiêu thuyết phục có cấu hình, kho dữ liệu và đặc điểm vận hành thực tế, HHs khuyến khích kẻ tấn công đầu tư thời gian và công sức đáng kể.

Từ đó bộc lộ mục tiêu thực sự, trình độ kỹ năng và quy trình vận hành của chúng.

Ví dụ: Giống như tạo ra một văn phòng công ty giả hoàn chỉnh với máy tính, hồ sơ, và thậm chí cả hệ thống email nội bộ thì kẻ tấn công càng đi sâu, càng để lại nhiều dấu vết về phương thức hoạt động của chúng.

Đội ngũ bảo mật có thể quan sát chi tiết các kỹ thuật leo thang đặc quyền, mẫu di chuyển ngang, phương pháp đánh cắp dữ liệu, và hoạt động sau khai thác.

Thông tin tình báo về hành vi này vô cùng quý giá để hiểu quy trình ra quyết định của đối thủ, xác định các nỗ lực khai thác lỗ hổng zero-day và phát triển chiến lược phòng thủ được tùy chỉnh.

Tuy nhiên, yêu cầu vận hành và rủi ro liên quan đến HHs đòi hỏi phải cân nhắc kỹ lưỡng.

Các hệ thống này tiêu tốn tài nguyên tính toán đáng kể, bộ xử lý chuyên dụng, phân bổ bộ nhớ lớn và dung lượng lưu trữ đáng kể khiến khả năng triển khai quy mô lớn trở nên khó khăn về mặt kinh tế.

Quan trọng hơn, bản chất chân thực của HHs tạo ra rủi ro bảo mật thực sự.

Nếu kẻ tấn công thành công phá vỡ cơ chế kiểm soát, chúng có khả năng “thoát ra” khỏi môi trường honeypot để tấn công các hệ thống sản xuất.

Rủi ro này đòi hỏi sự cách ly nghiêm ngặt thông qua phân đoạn mạng, ranh giới ảo hóa và giám sát liên tục.

Mặc dù có những thách thức này, HHs vẫn là tiêu chuẩn vàng cho các doanh nghiệp tìm kiếm thông tin sâu về các mối đe dọa dai dẳng nâng cao (APT) và phương pháp tấn công tinh vi.

Honeypot tương tác trung bình và thuần túy

Honeypot còn bao gồm các phân loại bổ sung nhằm giải quyết các yêu cầu vận hành cụ thể.

Honeypot thuần túy (Pure honeypots) đại diện cho các hệ thống sản xuất hoàn toàn chức năng phục vụ hai mục đích: năng lực vận hành hợp pháp và thu thập tình báo về mối đe dọa.

Các hệ thống này hoạt động như các thành phần hạ tầng thực sự đồng thời tích hợp khả năng giám sát chuyên biệt thông qua các điểm truy cập mạng chuyên dụng (network taps).

Đây là thiết bị phần cứng chụp toàn bộ lưu lượng mà không cần cài đặt phần mềm bổ sung trên hệ thống được giám sát.

Cách tiếp cận này mang lại trải nghiệm chân thực cho kẻ tấn công trong khi duy trì bảo mật thông qua giám sát mạng vật lý thay vì công cụ dựa trên máy chủ.

Honeypot tương tác trung bình (Medium-Interaction Honeypots) đã nổi lên như giải pháp trung gian thực tế cho nhiều hoạt động bảo mật, tiêu biểu là các nền tảng như Cowrie.

Những hệ thống này vượt qua giới hạn của honeypot tương tác thấp mà không gánh chịu đầy đủ chi phí tài nguyên và rủi ro của các phương án tương tác cao.

Ví dụ: Honeypot tương tác trung bình giả lập chức năng đáng kể, ghi lại chuỗi lệnh shell, ghi nhận các tương tác SSH và Telnet phức tạp.

Sau đó theo dõi các thao tác trên hệ thống tệp trong khi hoạt động trong môi trường ảo hóa nhẹ.

Cách tiếp cận kiến trúc này giúp thu thập chi tiết TTPs, bao gồm các kỹ thuật dòng lệnh, mẫu triển khai công cụ và hành vi kịch bản.

Hơn nữa đồng thời giảm đáng kể rủi ro thoát ra thông qua môi trường thực thi bị hạn chế.

Sự phổ biến của honeypot tương tác trung bình trong cộng đồng nghiên cứu xuất phát từ sự cân bằng tối ưu giữa giá trị tình báo và khả thi vận hành.

Các doanh nghiệp có thể triển khai nhiều phiên bản tương tác trung bình trên các phân đoạn mạng đa dạng, mô phỏng nhiều dịch vụ và hồ sơ hệ thống khác nhau, mà không cần đầu tư hạ tầng như khi triển khai tương tác cao tương đương.

Các hệ thống này đặc biệt hiệu quả để hiểu các công cụ tấn công tự động, framework khai thác theo kịch bản, và hành vi của kẻ tấn công con người trong giai đoạn truy cập ban đầu và trinh sát.

Mặc dù có thể không ghi lại được toàn bộ vòng đời tấn công như trong môi trường tương tác cao, honeypot tương tác trung bình vẫn cung cấp thông tin tình báo khả thi với chi phí vận hành bền vững.

Phân loại theo mục đích triển khai

Honeypot sản xuất

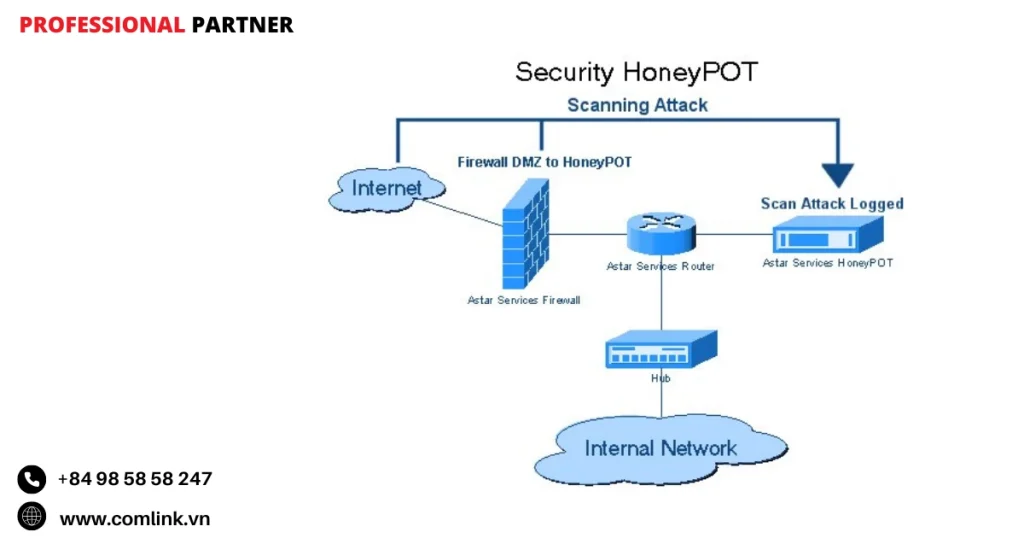

Honeypot sản xuất là loại công nghệ đánh lừa được triển khai rộng rãi nhất, hoạt động trực tiếp trong hạ tầng mạng đang vận hành của doanh nghiệp.

Trong tình hình an ninh mạng hiện nay, khi tin tặc liên tục tìm kiếm các lỗ hổng và điểm xâm nhập, những hệ thống này đóng vai trò như cơ chế cảnh báo sớm vô cùng quan trọng.

Vấn đề cốt lõi mà chúng giải quyết chính là sự bất cân xứng giữa bên phòng thủ và kẻ tấn công.

Đó là đội ngũ bảo mật phải bảo vệ mọi điểm xâm nhập tiềm ẩn, kẻ tấn công chỉ cần tìm ra một điểm yếu duy nhất là đủ.

Honeypot sản xuất giúp san bằng sân chơi này bằng cách tạo ra các mục tiêu hấp dẫn.

Chúng được giám sát chặt chẽ để vừa đánh lạc hướng kẻ tấn công khỏi tài sản thực sự, vừa cảnh báo đội bảo mật về các mối đe dọa đang hoạt động.

Ví dụ: Một ngân hàng có thể triển khai Honeypot sản xuất giả mạo máy chủ cơ sở dữ liệu khách hàng. Khi hacker xâm nhập vào đó, hệ thống lập tức cảnh báo và ghi lại toàn bộ hành vi của họ, trong khi cơ sở dữ liệu thật vẫn an toàn ở nơi khác.

Honeypot sản xuất tích hợp liền mạch vào kiến trúc bảo mật hiện có, thường hoạt động như một thành phần trong khung Hệ thống phát hiện xâm nhập (IDS).

Các hệ thống này được thiết kế để bắt chước các tài nguyên mạng hợp pháp – như máy chủ, cơ sở dữ liệu hoặc máy trạm nhưng không chứa dữ liệu hay chức năng quan trọng nào của doanh nghiệp.

Khi được triển khai, chúng thể hiện như những mục tiêu có vẻ dễ bị tấn công và có giá trị đối với tin tặc tiềm năng.

Tính tinh vi về mặt kỹ thuật nằm ở khả năng mô phỏng hệ thống thật một cách thuyết phục, đồng thời duy trì khả năng ghi log và giám sát toàn diện.

Mọi tương tác với Honeypot sản xuất đều có tính chất đáng ngờ vì những hệ thống này không phục vụ bất kỳ mục đích kinh doanh hợp pháp nào.

Do đó bất cứ nỗ lực truy cập nào cũng báo hiệu một sự cố bảo mật tiềm ẩn cần điều tra ngay lập tức.

Ví dụ: Giống như việc đặt một chiếc két sắt giả trong cửa hàng nếu có ai đó cố mở nó, chắc chắn đó là kẻ trộm chứ không phải nhân viên.

Các lợi thế vận hành của Honeypot sản xuất rất đáng kể và có thể đo lường được.

Khi chuyển hướng sự chú ý của kẻ tấn công khỏi hạ tầng thực sự, chúng giảm thiểu rủi ro phơi nhiễm đối với tài sản kinh doanh thật.

Các doanh nghiệp triển khai những hệ thống này có được khả năng quan sát các mối đe dọa đang hoạt động theo thời gian thực.

Vì thế giúp đội bảo mật phản ứng nhanh chóng với các cuộc tấn công mới xuất hiện.

Hơn nữa, dữ liệu hành vi được ghi nhận bao gồm các vector tấn công, đặc trưng của mã độc và kỹ thuật khai thác.

Do đó trực tiếp cung cấp thông tin để cải thiện tư thế bảo mật của doanh nghiệp.

Thông tin tình báo thu thập được giúp xác định các lỗ hổng trong hệ thống thật trước khi chúng bị khai thác, tăng cường quy tắc tường lửa, và nâng cao các chữ ký phát hiện.

Mặc dù Honeypot sản xuất ưu tiên tính dễ triển khai và hiệu quả vận hành hơn là thu thập dữ liệu toàn diện.

Tuy nhiên sự đánh đổi này là chấp nhận được đối với hầu hết các doanh nghiệp khi mục tiêu chính là phát hiện và giảm thiểu mối đe dọa ngay lập tức thay vì nghiên cứu toàn diện.

Ví dụ: Một công ty thương mại điện tử phát hiện ra rằng 80% các cuộc tấn công nhắm vào honeypot của họ đều sử dụng một lỗ hổng cụ thể. Họ ngay lập tức vá lỗ hổng đó trên hệ thống thật, ngăn chặn thiệt hại tiềm tàng hàng triệu đô la.

Honeypot nghiên cứu

Honeypot nghiên cứu hoạt động ở quy mô và mục đích hoàn toàn khác so với các đối tác production.

Được triển khai chủ yếu bởi các cơ quan học thuật, cơ quan an ninh mạng của chính phủ và các nhà cung cấp bảo mật lớn.

Những hệ thống này phục vụ cộng đồng an ninh mạng rộng lớn hơn thông qua nâng cao hiểu biết chung về các tác nhân đe dọa và phương pháp đang phát triển của họ.

Tầm quan trọng của Honeypot nghiên cứu bắt nguồn từ một nhu cầu thiết yếu là an ninh mạng phải dự đoán và chuẩn bị cho các kiểu tấn công mới trước khi chúng trở thành mối đe dọa lan rộng.

Thay vì chỉ đơn giản phát hiện các cuộc tấn công đã biết, Honeypot nghiên cứu tìm cách:

- Khám phá các lỗ hổng zero-day (chưa được công bố)

- Phân tích các biến thể mã độc mới

- Hiểu tâm lý và động cơ của kẻ tấn công

- Xác định các xu hướng mới nổi trong cộng đồng hacker mũ đen

Thu thập thông tin tình báo này diễn ra ở quy mô toàn cầu, với các Honeypot nghiên cứu thường được phân bổ trên nhiều khu vực địa lý để nắm bắt các mối đe dọa và kiểu tấn công đặc thù theo từng vùng.

Ví dụ: Microsoft vận hành một mạng lưới Honeypot nghiên cứu toàn cầu để theo dõi các chiến dịch tấn công có chủ đích (APT). Khi phát hiện một kỹ thuật tấn công mới nhắm vào hệ điều hành Windows, họ có thể phát hành bản vá bảo mật trước khi hàng triệu người dùng bị ảnh hưởng.

Honeypot nghiên cứu được đặc trưng bởi độ phức tạp và chiều sâu của các công cụ đo đạc.

Khác với các hệ thống sản xuất ưu tiên tính đơn giản, Honeypot nghiên cứu tích hợp các khả năng giám sát, ghi log và phân tích tinh vi được thiết kế để nắm bắt mọi chi tiết của các tương tác của kẻ tấn công.

Những hệ thống này thường sử dụng honeypot tương tác cao hoặc thậm chí honeypot toàn hệ thống.

Chúng trao quyền tự do rộng rãi cho kẻ tấn công hoạt động, từ đó tiết lộ chu kỳ tấn công hoàn chỉnh của họ từ trinh sát ban đầu qua leo thang đặc quyền, di chuyển ngang cho đến các mục tiêu cuối cùng.

Nguồn lực kỹ thuật cần thiết là đáng kể:

- Hạ tầng chuyên dụng

- Các công cụ phân tích chuyên môn

- Các nhà nghiên cứu bảo mật giàu kinh nghiệm

- Sức mạnh xử lý đáng kể để phân tích khối lượng lớn dữ liệu được tạo ra

Hơn nữa, Honeypot nghiên cứu phải cân bằng giữa tính chân thực với bảo mật.

Phải xuất hiện đủ xác thực để thu hút các kẻ tấn công tinh vi, đồng thời ngăn chặn những hệ thống này bị sử dụng làm bệ phóng cho các cuộc tấn công vào bên thứ ba.

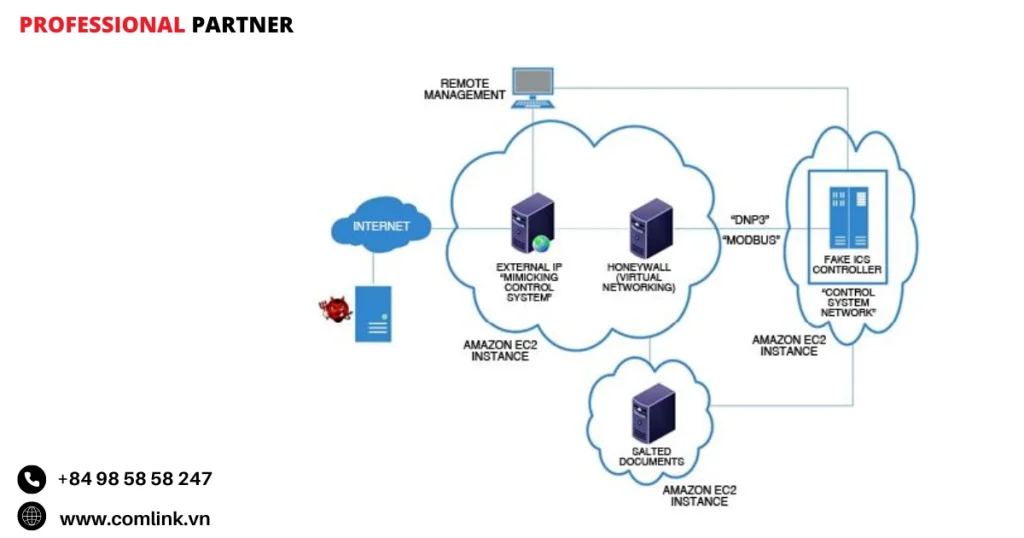

Ví dụ: Một Honeypot nghiên cứu có thể mô phỏng toàn bộ mạng lưới của một nhà máy sản xuất, từ hệ thống điều khiển công nghiệp đến máy chủ quản lý. Khi hacker xâm nhập, mọi thao tác từ lệnh gõ phím đến lưu lượng mạng đều được ghi lại ở mức độ chi tiết nhất.

Thông tin tình báo thu được từ Honeypot nghiên cứu cung cấp những thông tin vô giá mang lại lợi ích cho toàn bộ hệ sinh thái an ninh mạng.

Dữ liệu thô, toàn diện được nắm bắt bao gồm chuỗi tấn công hoàn chỉnh, các mẫu mã độc mới và các kỹ thuật khai thác chưa từng biết đến.

Tất cả đều trải qua phân tích chặt chẽ của các nhà nghiên cứu bảo mật.

Những phát hiện này sau đó được chuyển đổi thành các cải tiến bảo mật khả thi:

- Các chữ ký phát hiện mới cho hệ thống diệt virus

- Quy tắc tường lửa được nâng cao

- Cấu hình IDS/IPS được cập nhật

- Các nguồn cấp thông tin tình báo về mối đe dọa cung cấp thông tin cho các chiến lược phòng thủ trên toàn cầu

Mối quan hệ giữa nghiên cứu và Honeypot sản xuất là cộng sinh khi các khám phá từ các sáng kiến nghiên cứu trực tiếp nâng cao hiệu quả của các triển khai sản xuất.

Ví dụ: Khi Honeypot nghiên cứu xác định một kiểu tấn công mới nhắm vào hệ thống điều khiển công nghiệp, thông tin tình báo này nhanh chóng lan truyền qua các kênh của nhà cung cấp bảo mật.

Do đó tạo điều kiện cho Honeypot sản xuất và các công cụ phòng thủ khác phát hiện và phản ứng với những mối đe dọa này trước khi chúng tác động đến môi trường vận hành.

Vào năm 2023, một mạng lưới Honeypot nghiên cứu phát hiện chiến dịch tấn công quy mô lớn nhắm vào chuỗi cung ứng phần mềm.

Thông tin này giúp hàng nghìn công ty trên thế giới kịp thời củng cố hệ thống trước khi bị xâm nhập.

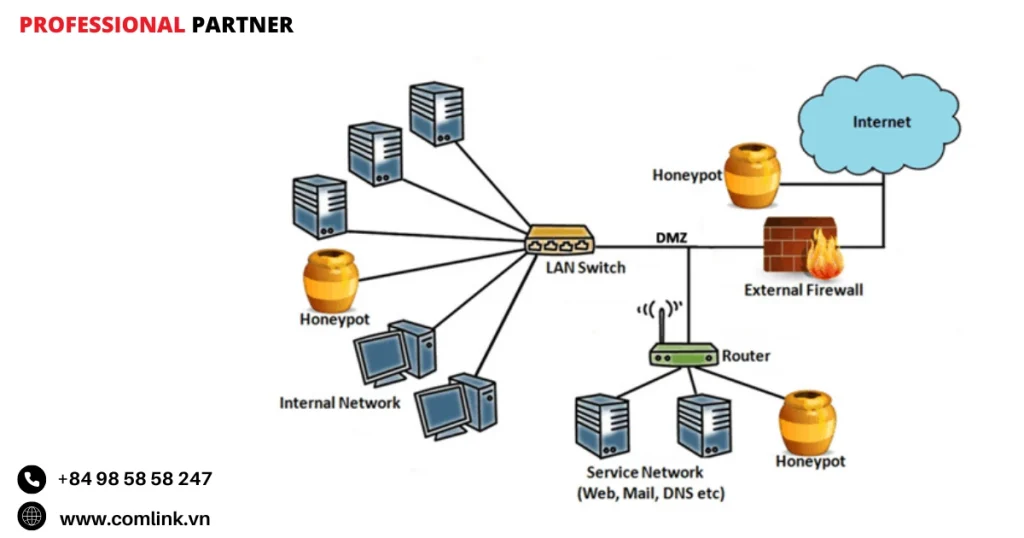

Trong lĩnh vực nghiên cứu, kiến trúc Honeynet đại diện cho mô hình triển khai tiên tiến nhất.

Một Honeynet bao gồm nhiều hệ thống honeypot được kết nối với nhau.

Chúng được doanh nghiệp để mô phỏng toàn bộ một hạ tầng mạng, hoàn chỉnh với các hệ điều hành, dịch vụ, cơ sở dữ liệu và tài sản kỹ thuật số đa dạng.

Cách tiếp cận ở quy mô mạng này tạo ra một môi trường cực kỳ chân thực có thể duy trì sự tương tác kéo dài của kẻ tấn công.

Vì thế giúp các nhà nghiên cứu quan sát các cuộc tấn công tinh vi, nhiều giai đoạn diễn ra trong nhiều ngày hoặc nhiều tuần.

Honeynet đặc biệt có giá trị để hiểu các Mối đe dọa Dai dẳng Nâng cao (APT) và các hoạt động tội phạm mạng có doanh nghiệp.

Đó là nơi kẻ tấn công sử dụng các cách tiếp cận kiên nhẫn, có phương pháp để xâm phạm các mục tiêu có giá trị cao.

Độ phức tạp của triển khai và duy trì Honeynet là đáng kể, đòi hỏi các nhóm chuyên trách và nguồn lực lớn nhưng thông tin tình báo thu thập được chứng minh rằng khoản đầu tư này là xứng đáng đối với các doanh nghiệp tập trung vào việc phát triển khoa học an ninh mạng.

Ví dụ: Honeynet Project là một doanh nghiệp phi lợi nhuận vận hành mạng lưới honeynet toàn cầu. Họ đã phát hiện và phân tích hàng trăm chiến dịch APT, cung cấp dữ liệu giúp các doanh nghiệp trên toàn thế giới ngăn chặn các cuộc tấn công trước khi chúng gây thiệt hại thực sự.

Một trong những phát hiện nổi bật của họ là nhóm APT28 (Fancy Bear), giúp các quốc gia và doanh nghiệp quốc tế tăng cường phòng thủ chống lại các cuộc tấn công mạng do nhà nước bảo trợ.

Các mô hình chuyên biệt

Honeypot phần mềm độc hại

Honeypot phần mềm độc hại là một phương pháp tinh vi giúp chúng ta hiểu rõ cách thức hoạt động và lây lan của các phần mềm nguy hiểm.

Hiện nay, khi mỗi ngày có hàng ngàn biến thể mã độc mới xuất hiện và các phương thức phát hiện truyền thống dựa trên chữ ký không còn theo kịp, những hệ thống đánh lừa này cung cấp thông tin tình báo vô giá.

Chúng tạo ra các môi trường an toàn nơi mã độc có thể bị bắt giữ và phân tích mà không gây rủi ro cho hệ thống thực tế đang vận hành.

Các honeypot này hoạt động theo cách mô phỏng những ứng dụng phần mềm hoặc giao diện lập trình ứng dụng (API) có lỗ hổng bảo mật, trông rất hấp dẫn với kẻ tấn công.

Quá trình mô phỏng có thể diễn ra dưới nhiều hình thức khác nhau từ bắt chước các hệ điều hành lỗi thời với những lỗ hổng đã được biết đến, cho tới triển khai các thiết bị USB giả mạo tự động kết nối khi được phát hiện.

Khi kẻ tấn công nhắm vào những gì chúng cho là hệ thống dễ tổn thương, honeypot sẽ âm thầm chuyển hướng phần mềm độc hại vào một môi trường phân tích biệt lập.

Quá trình bắt giữ có kiểm soát giúp các đội ngũ bảo mật thu thập khối lượng lớn mẫu mã độc mới trực tiếp từ những kẻ tấn công đang hoạt động, mở ra cánh cửa để quan sát phương thức tấn công hiện tại.

Ví dụ: Một doanh nghiệp tài chính triển khai honeypot mô phỏng máy chủ Windows Server 2008 chưa được vá lỗi. Trong vòng 48 giờ, hệ thống đã bắt giữ được ransomware mới đang nhắm vào các ngân hàng khu vực Đông Nam Á.

Nhờ phân tích sớm, họ đã cập nhật được biện pháp phòng thủ trước khi mã độc tấn công hệ thống thực.

Giá trị thực tiễn của phương pháp này vượt xa kết quả chỉ đơn thuần phát hiện mối đe dọa.

Qua phân tích mã độc đã bắt được trong môi trường sandbox, các nhà nghiên cứu bảo mật có thể dịch ngược các kỹ thuật tấn công, xác định hạ tầng điều khiển từ xa (command-and-control) và hiểu rõ cơ chế lây lan.

Những thông tin tình báo này trực tiếp định hướng các chiến lược phòng thủ đội ngũ bảo mật có thể phát triển chữ ký cho hệ thống phát hiện xâm nhập, cập nhật cơ sở dữ liệu phần mềm diệt virus, và triển khai các biện pháp phòng ngừa trước khi mã độc tiếp cận hệ thống thực.

Đối với các doanh nghiệp trong những lĩnh vực thường xuyên bị các mối đe dọa dai dẳng nâng cao (APT) nhắm tới, honeypot phần mềm độc hại đóng vai trò như hệ thống cảnh báo sớm.

Chúng giúp đảo ngược tình thế với kẻ tấn công, biến những nạn nhân tiềm năng thành người thu thập tình báo.

Honeypot chống Spam và Bot thu thập

Khi tự động hóa ngày càng trở nên phổ biến trong các cuộc tấn công mạng, những honeypot chuyên biệt được thiết kế để chống lại các mối đe dọa do bot điều khiển đã trở thành thành phần thiết yếu trong chiến lược bảo mật toàn diện.

Honeypot chống spam và bot thu thập đặc biệt nhắm vào các chương trình tự động đứng sau các chiến dịch email hàng loạt và hoạt động thu thập dữ liệu trái phép.

Honeypot chống spam còn được gọi là bẫy email, sử dụng các kỹ thuật đánh lừa thông minh để nhận diện và chặn các hoạt động gửi email hàng loạt không mong muốn.

Cách triển khai bao gồm nhúng các địa chỉ email giả vào những trường ẩn trong trang web.

Những trường dữ liệu này vô hình với người dùng thật nhưng dễ dàng bị phát hiện bởi các bot thu thập email tự động và web crawler.

Khi những kẻ gửi spam cố gắng xác thực các địa chỉ này thông qua việc gửi email thử nghiệm qua các mail relay mở, honeypot sẽ nhận diện và ghi lại những lần thử xác minh này.

Vì vậy cung cấp cho doanh nghiệp những thông tin tình báo khả thi về mạng lưới phân phối spam bao gồm địa chỉ IP nguồn, các kỹ thuật khai thác relay, và khuôn mẫu chiến dịch.

Thông qua phân tích dữ liệu, đội ngũ bảo mật có thể triển khai các quy tắc lọc hiệu quả hơn, chặn các máy chủ thư độc hại, và đóng góp vào nỗ lực chống spam trên toàn ngành.

Ví dụ: Một công ty thương mại điện tử đặt các địa chỉ email như “contact_hidden@example.com” trong các thẻ HTML ẩn (display: none). Chỉ bot mới đọc được những địa chỉ này.

Sau đó, mọi email gửi đến những địa chỉ “bẫy” này đều được đánh dấu là spam, giúp hệ thống học và chặn toàn bộ chiến dịch spam từ cùng nguồn.

Honeypot chống bot thu thập hoạt động dựa trên nguyên tắc tương tự nhưng nhắm vào một mối đe dọa tự động khác: các bot cào dữ liệu web (web scraping) và crawler thu thập dữ liệu trái phép.

Những hệ thống này tạo ra các trang web và liên kết chỉ có thể truy cập bởi các chương trình tự động, chứ không phải người dùng thật.

Khi một crawler truy cập vào những trang bẫy này, honeypot sẽ thu thập thông tin chi tiết về hành vi của nó bao gồm khuôn mẫu thu thập, kỹ thuật trích xuất dữ liệu, và hạ tầng nguồn.

Những thông tin tình báo này giúp doanh nghiệp phân biệt giữa các crawler công cụ tìm kiếm hợp pháp và những bot cào dữ liệu độc hại đang cố gắng đánh cắp nội dung độc quyền hoặc thu thập thông tin nhạy cảm.

Đối với các nền tảng thương mại điện tử, viện nghiên cứu và nhà cung cấp nội dung, honeypot chống bot thu thập cung cấp sự bảo vệ quan trọng chống lại nạn đánh cắp tài sản trí tuệ và khai thác dữ liệu trái phép.

Tuy nhiên vẫn duy trì khả năng truy cập cho người dùng hợp pháp.

Honeypot cơ sở dữ liệu và hệ thống công nghiệp

Sự chuyên môn hóa ngày càng tăng của các mối đe dọa mạng đã thúc đẩy phát triển những honeypot được thiết kế riêng cho các môi trường vận hành cụ thể.

Đây là điều đặc biệt trong những lĩnh vực liên quan đến dữ liệu nhạy cảm và cơ sở hạ tầng quan trọng.

Những hệ thống đánh lừa chuyên biệt này giải quyết các thách thức bảo mật độc đáo trong quản lý cơ sở dữ liệu và hệ thống điều khiển công nghiệp.

Cơ sở dữ liệu giả mạo đại diện cho một phương pháp tinh vi nhằm bảo vệ tài sản thông tin nhạy cảm đồng thời phát hiện cả kẻ tấn công từ bên ngoài lẫn người trong nội bộ có ý đồ xấu.

Những cơ sở dữ liệu giả này chứa các cấu hình cố tình dễ bị tấn công cùng với dữ liệu giả mạo được thiết kế để trông có vẻ có giá trị hoặc nhạy cảm.

Đặt các cơ sở dữ liệu giả mang tính chiến lược phục vụ nhiều mục đích.

Chúng đánh lạc hướng kẻ tấn công khỏi các kho dữ liệu thật, phơi bày các lỗ hổng phần mềm thông qua các nỗ lực khai thác, vạch trần điểm yếu bảo mật trong kiến trúc và quan trọng nhất, nhận diện các mối đe dọa từ nội bộ.

Khi một nhân viên có quyền truy cập cơ sở dữ liệu hợp pháp cố gắng tương tác với hệ thống giả mạo, sẽ kích hoạt cảnh báo ưu tiên cao báo hiệu ý định độc hại tiềm ẩn.

Khả năng phát hiện mối đe dọa nội bộ này đặc biệt có giá trị trong các lĩnh vực xử lý thông tin nhạy cảm, các doanh nghiệp y tế bảo vệ hồ sơ bệnh nhân, doanh nghiệp tài chính giữ an toàn dữ liệu giao dịch, hoặc các cơ quan chính phủ bảo mật thông tin mật.

Ví dụ: Một bệnh viện lớn triển khai cơ sở dữ liệu giả có tên “Patient_Records_Legacy” chứa thông tin bệnh nhân giả mạo. Khi một nhân viên IT không có lý do chính đáng truy cập vào database này vào lúc 2 giờ sáng, hệ thống ngay lập tức cảnh báo.

Điều tra sau đó phát hiện nhân viên này đang có kế hoạch đánh cắp dữ liệu để bán cho bên thứ ba.

Honeypot cho Hệ Thống Điều Khiển Công Nghiệp (ICS) và SCADA giải quyết những thách thức bảo mật riêng biệt mà các môi trường công nghệ vận hành và cơ sở hạ tầng quan trọng đang đối mặt.

Những hệ thống chuyên biệt này mô phỏng thiết bị công nghiệp như Bộ Điều Khiển Logic Khả Trình (PLC) được sử dụng trong sản xuất, sản xuất năng lượng, xử lý nước, và các dịch vụ thiết yếu khác.

Các nền tảng như Conpot cung cấp honeypot tương tác mức thấp đến trung bình có khả năng mô phỏng PLC của Siemens.

HoneyPLC cung cấp mô phỏng tương tác mức trung bình cho nhiều thương hiệu PLC khác nhau bao gồm hệ thống Rockwell.

Thông qua khả năng bắt chước các thiết bị công nghiệp này, các doanh nghiệp có thể nghiên cứu các chiến thuật, kỹ thuật và quy trình tấn công (TTP) nhắm vào công nghệ vận hành mà không gây rủi ro gián đoạn cho quy trình sản xuất thực tế.

Thông tin tình báo này cực kỳ quan trọng để phát triển các chiến lược phòng thủ chống lại các cuộc tấn công ngày càng tinh vi vào hệ thống công nghiệp.

Đó là những mối đe dọa có thể gây ra hậu quả nghiêm trọng từ việc ngừng sản xuất cho tới các sự cố an toàn ảnh hưởng đến người lao động và cộng đồng.

Công cụ Honeypot mã nguồn mở

| Công cụ | Loại tương tác | Mô phỏng dịch vụ, mục tiêu | Ứng dụng kỹ thuật |

|---|---|---|---|

| Cowrie | Trung bình | SSH và Telnet (bắt tấn công brute-force) | Ghi lại lệnh shell, tên người dùng/mật khẩu, IP nguồn |

| Dionaea | Thấp | Multi-protocol: HTTP, FTP, SMB, MSSQL, TFTP | Thu thập phần mềm độc hại (Malware Capture) |

| Conpot | Thấp | Hệ thống Kiểm soát Công nghiệp (ICS/SCADA, Siemens PLCs) | Bảo vệ cơ sở hạ tầng quan trọng (OT/IoT) |

| Glastopf | Thấp/Trung bình | Ứng dụng Web (bắt lỗi LFI/RFI) | Phân tích tấn công vào ứng dụng web và lỗ hổng |

Có thể bạn quan tâm

Liên hệ

Địa chỉ

Tầng 3 Toà nhà VNCC

243A Đê La Thành Str

Q. Đống Đa-TP. Hà Nội

info@comlink.com.vn

Phone

+84 98 58 58 247