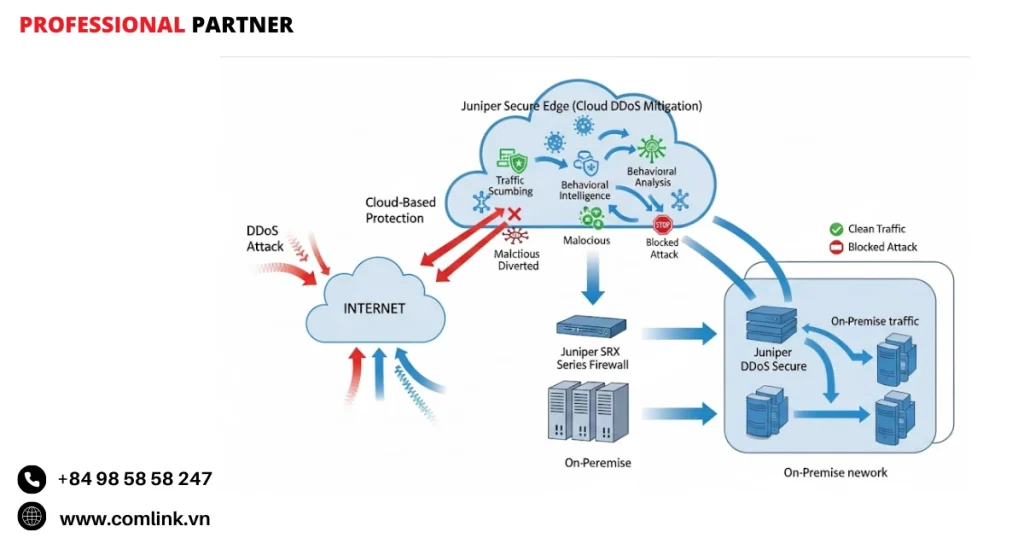

Giải pháp chống DDoS của Juniper là gì

Giải pháp chống DDoS của Juniper kết hợp nền tảng định tuyến mạnh mẽ của Juniper với công nghệ phát hiện và giảm thiểu DDoS chuyên dụng của Corero.

Giải pháp chống DDoS của Juniper là giải pháp dựa trên phần mềm để “biến các router hiện có thành các điểm phòng thủ thông minh” nên mang lại lợi ích kinh tế đáng kể cho khách hàng, đặc biệt là các nhà cung cấp dịch vụ viễn thông đã đầu tư vào hệ thống Juniper.

Giải pháp đã chuyển đổi mô hình phòng thủ DDoS từ một quy trình phản ứng, tốn kém, thủ công sang mô hình phân tán, tự động và thông minh, phù hợp hơn và dễ thích nghi với sự phức tạp của các mối đe dọa hiện đại.

Bằng cách tận dụng cơ sở hạ tầng hiện có và áp dụng công nghệ phát hiện tiên tiến, giải pháp không chỉ bảo vệ tài nguyên mạng một cách hiệu quả mà còn mang lại giá trị kinh doanh chiến lược cho các nhà cung cấp dịch vụ thông qua mô hình DDoS Protection-as-a-Service (DPaaS).

Trong tương lai, với sự phát triển của công nghệ 5G, điện toán đám mây và trí tuệ nhân tạo (AI), các cuộc tấn công DDoS sẽ tiếp tục phát triển tinh vi và đa dạng hơn.

Mô hình của Juniper-Corero đặt nền móng vững chắc cho phương án đối phó với những thách thức này, nhấn mạnh vai trò của tự động hóa, hiệu quả chi phí và tính sẵn sàng của dịch vụ như những yếu tố then chốt để duy trì hoạt động kinh doanh trong một môi trường kỹ thuật số nhiều bất ổn.

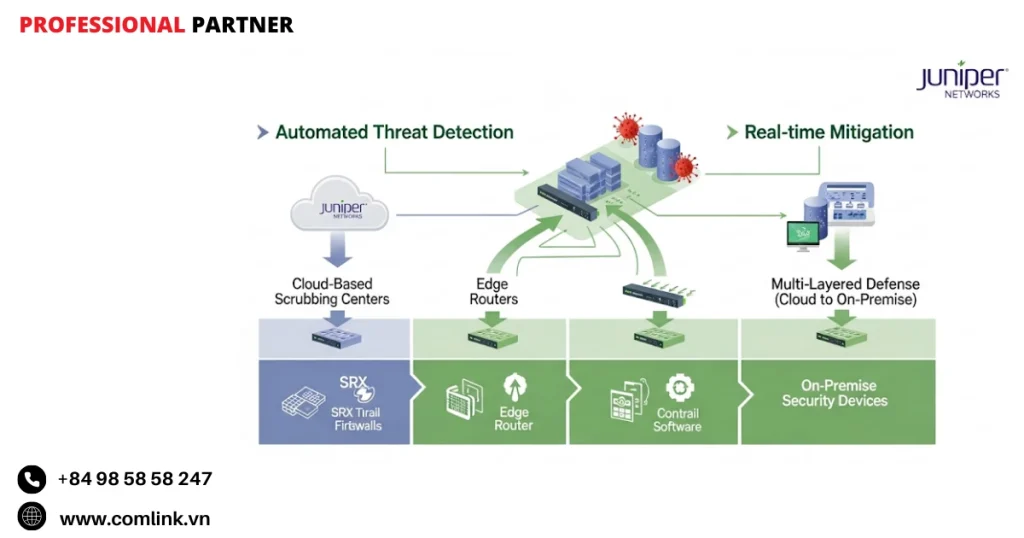

Kiến trúc của giải pháp

Thực thi bảo mật tại biên mạng

Trong kiến trúc bảo mật mạng hiện đại, khái niệm “thực thi bảo mật tại biên mạng” thể hiện sự chuyển đổi căn bản từ chiến lược phòng thủ thụ động sang chủ động.

Các mô hình bảo mật truyền thống thường dựa vào các thiết bị tập trung.

Vì vậy tạo ra tình trạng nghẽn cổ chai và gây độ trễ.

Điều này đặc biệt có vấn đề trong môi trường mạng tốc độ cao khi từng mili giây đều quan trọng.

Các nền tảng định tuyến MX Series và PTX Series của Juniper giải quyết thách thức này khi hoạt động như những điểm thực thi phân tán, vận hành trực tiếp tại chu vi mạng.

Do đó nâng cao khả năng duy trì hiệu năng tốc độ dây dẫn ngay cả khi các dịch vụ bảo mật phức tạp đang hoạt động tích cực.

Khả năng này xuất phát từ kiến trúc phần cứng tiên tiến bao gồm các công cụ chuyển tiếp chuyên biệt và các đơn vị xử lý bảo mật chuyên dụng.

Khi một cuộc tấn công DDoS được phát hiện, những bộ định tuyến này có thể ngay lập tức triển khai các bộ lọc tường lửa mà không làm giảm hiệu năng mạng.

Vì vậy đảm bảo yêu cầu quan trọng trong các môi trường mà lưu lượng hợp pháp phải tiếp tục lưu thông không bị cản trở trong quá trình giảm thiểu tấn công.

Ví dụ: Một ngân hàng lớn triển khai giải pháp này có thể xử lý hàng triệu giao dịch trực tuyến mỗi ngày. Khi hệ thống phát hiện một cuộc tấn công DDoS nhắm vào trang web ngân hàng trực tuyến, các bộ định tuyến biên có thể ngay lập tức chặn lưu lượng độc hại trong vòng vài giây mà khách hàng thực sự vẫn có thể truy cập tài khoản và thực hiện giao dịch bình thường.

Lợi thế chiến lược của phương pháp dựa trên biên mạng này trở nên đặc biệt rõ ràng trong các triển khai mạng quy mô lớn.

Thay vì phải dẫn tất cả lưu lượng qua các thiết bị bảo mật tập trung, mô hình thực thi phân tán giúp các tổ chức mở rộng khả năng phòng thủ tỷ lệ thuận với cơ sở hạ tầng mạng của họ.

Từ đó đảm bảo mức độ bảo vệ nhất quán trên nhiều điểm trong khi loại bỏ các điểm lỗi đơn lẻ.

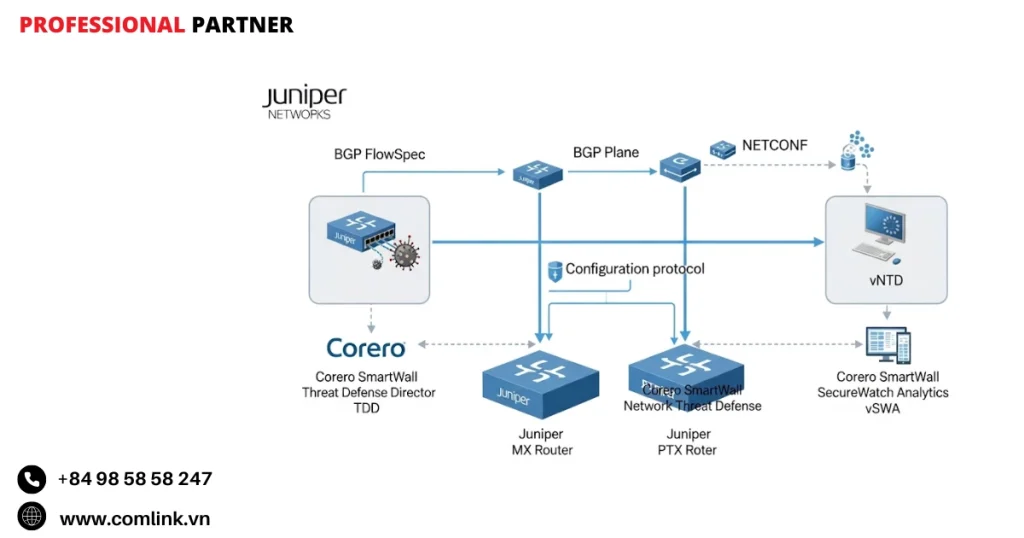

Hệ thống chỉ huy và điều khiển thông minh

Corero SmartWall Threat Defense Director (TDD) đóng vai trò như “bộ não chỉ huy” tinh vi.

Nó biến đổi sức mạnh xử lý thô của các bộ định tuyến Juniper thành một hệ thống phòng thủ thông minh, có khả năng thích ứng.

Nền tảng thông minh tập trung thể hiện sự chuyển đổi mô hình từ các chính sách bảo mật tĩnh sang cơ chế phản ứng động.

Vì thế nhận biết mối đe dọa và có thể thích ứng theo thời gian thực với các mô hình tấn công mới nổi.

SmartWall Network Threat Defense Virtual Edition (vNTD) hoạt động như “công cụ phát hiện” chính trong kiến trúc này.

vNTD sử dụng các kỹ thuật phân tích hành vi tiên tiến để nhận diện các cuộc tấn công DDoS từ các mẫu lưu lượng được sao chép.

Phương pháp lấy mẫu này đặc biệt khéo léo vì không yêu cầu tất cả lưu lượng phải đi qua các thiết bị bảo mật chuyên dụng.

Hệ thống phân tích các mẫu đại diện để xây dựng hồ sơ mối đe dọa toàn diện.

Các thuật toán phát hiện tích hợp khả năng máy học có thể phân biệt giữa các đợt tăng lưu lượng hợp pháp và các mô hình tấn công độc hại.

Do đó giảm thiểu cảnh báo sai có thể gây gián đoạn hoạt động kinh doanh bình thường.

Ví dụ: Một hệ thống thương mại điện tử trong ngày Black Friday. Lưu lượng truy cập tăng đột biến có thể là do khách hàng thực sự mua sắm hoặc do tấn công DDoS.

Hệ thống AI của vNTD sẽ phân tích các mẫu hành vi khách hàng thật thường duyệt sản phẩm, thêm vào giỏ hàng, thanh toán, trong khi bot tấn công chỉ gửi các yêu cầu lặp đi lặp lại đơn điệu.

Dựa vào sự khác biệt này, hệ thống có thể phân biệt chính xác và chỉ chặn lưu lượng độc hại.

SmartWall SecureWatch Analytics Virtual Edition (vSWA) bổ sung cho khả năng phát hiện thông qua cung cấp “trí thông minh phân tích” cần thiết cho các hành động phản ứng có phối hợp.

Thành phần này xử lý thông tin thu thập về mối đe dọa từ nhiều nguồn, tương quan các mô hình tấn công trên các phân đoạn mạng khác nhau.

Do đó tạo ra các lệnh giảm thiểu chính xác được tự động phân phối đến các nền tảng định tuyến Juniper thích hợp.

Kết quả là một phản ứng phòng thủ có tính phối hợp cao có thể vô hiệu hóa các cuộc tấn công trong vòng vài giây sau khi phát hiện trong khi vẫn bảo tồn lưu lượng mạng hợp pháp.

Nguyên lý hoạt động

Lấy mẫu lưu lượng và thu thập thông tin

Giai đoạn đầu tiên trong hệ thống bảo vệ chống DDoS của Juniper hoạt động như một mạng lưới giám sát tinh vi.

Khi đó các router Juniper MX/PTX được đặt tại các điểm biên của mạng đóng vai trò như những cảm biến thông minh.

Các thiết bị biên này liên tục lấy mẫu từ các luồng lưu lượng đến, thu thập các gói tin đại diện từ luồng lưu lượng đầu vào và chuyển tiếp chúng đến hệ thống Phát hiện và Phòng thủ Mối đe dọa (TDD) để phân tích toàn diện.

Cơ chế lấy mẫu này vô cùng quan trọng vì nó tạo điều kiện giám sát liên tục mà không ảnh hưởng đến hiệu suất mạng.

Thay vì phân tích từng gói tin riêng lẻ sẽ tạo ra gánh nặng xử lý đáng kể.

Các router thông minh lựa chọn những mẫu đại diện cung cấp đủ dữ liệu để đánh giá mối đe dọa chính xác.

Quá trình lấy mẫu sử dụng các thuật toán tiên tiến đảm bảo các mẫu tấn công được phát hiện ngay cả khi lưu lượng độc hại được phân tán qua nhiều luồng.

Do đó nó đặc biệt hiệu quả chống lại những chiến dịch DDoS tinh vi cố gắng hòa trộn với lưu lượng hợp pháp.

Định vị chiến lược các router này tại ranh giới mạng tạo ra tuyến phòng thủ đầu tiên, thiết lập cái mà các chuyên gia bảo mật gọi là “hàng rào phòng thủ bao quanh lâu đài”.

Vị trí này giúp phát hiện sớm các mối đe dọa tiềm tàng trước khi chúng có thể xâm nhập sâu hơn vào cơ sở hạ tầng mạng.

Do đó cung cấp thời gian quan trọng để phản ứng và giảm thiểu thiệt hại của cuộc tấn công.

Ví dụ: Giống như một hệ thống camera an ninh tại cổng vào tòa nhà chỉ ghi lại từng người ra vào thay vì theo dõi mọi chuyển động, router chỉ lấy mẫu 1 trong 1000 gói tin nhưng vẫn có thể phát hiện ra các cuộc tấn công bởi tần suất và đặc điểm bất thường.

Phân tích mối đe dọa nâng cao

Khi các mẫu lưu lượng đến được thành phần TDD (vNTD – Phát hiện Mối đe dọa Mạng ảo hóa), quá trình phân tích tinh vi bắt đầu.

Hệ thống triển khai các thuật toán phân tích trạng thái kết hợp với phương pháp phát hiện heuristic để nhận dạng chữ ký tấn công DDoS với tốc độ và độ chính xác đáng kinh ngạc.

Phương pháp kép này thể hiện sự nâng cấp của bảo mật mạng từ khớp mẫu đơn giản sang phân tích hành vi thông minh.

Phân tích trạng thái duy trì hồ sơ toàn diện về các trạng thái kết nối và mẫu lưu lượng.

Vì vậy giúp hệ thống phát hiện các bất thường có thể chỉ ra các cuộc tấn công có tổ chức.

Trong khi đó, các thuật toán heuristic áp dụng nguyên lý machine learning để nhận dạng những vector tấn công chưa từng biết đến thông qua nhận ra các mẫu hành vi đáng ngờ.

Sự kết hợp này giúp hệ thống phát hiện cả những chữ ký tấn công đã biết và các biến thể DDoS zero-day chưa từng xuất hiện trước đây.

Tốc độ phân tích đặc biệt quan trọng trong các tình huống DDoS, nơi khối lượng tấn công có thể áp đảo tài nguyên mạng trong vài giây.

Hệ thống TDD của Juniper xử lý những phân tích phức tạp này theo thời gian thực.

Nó thường nhận dạng mối đe dọa trong vài giây kể từ khi chúng xuất hiện trong luồng lưu lượng.

Khả năng phát hiện nhanh này biến đổi thế trận bảo mật từ phản ứng thụ động thành cơ chế phòng thủ chủ động.

Ví dụ: Tương tự như hệ thống AI phân tích video giám sát có thể nhận biết hành vi bất thường (như người di chuyển quá nhanh hoặc tụ tập bất thường) mà không cần lập trình trước từng tình huống cụ thể.

Tạo phản ứng tự động

Khi xác nhận một cuộc tấn công DDoS, thành phần TDD (vSWA – Truy cập Bảo mật và Không dây ảo hóa) ngay lập tức chuyển từ phân tích sang hành động.

Trong vài giây sau khi nhận dạng mối đe dọa, hệ thống tự động tạo ra các quy tắc lọc chính xác được điều chỉnh theo đặc điểm cụ thể của cuộc tấn công được phát hiện.

Những bộ lọc này sau đó được truyền đến các router Juniper thích hợp sử dụng các giao thức mạng tiêu chuẩn như NETCONF hoặc BGP FlowSpec.

Khả năng phản ứng tự động này loại bỏ yếu tố trì hoãn do con người gây ra.

Thay vì đòi hỏi nhân viên bảo mật phải phân tích thủ công các mối đe dọa và cấu hình các biện pháp đối phó.

Một quy trình thủ công có thể mất vài phút hoặc vài giờ hệ thống phản ứng trong vài giây với các quy tắc lọc chính xác.

Tự động hóa cũng đảm bảo tính nhất quán trong chất lượng phản ứng.

Do đó loại bỏ sự biến động có thể xảy ra với can thiệp thủ công trong các tình huống tấn công căng thẳng cao.

Sử dụng các giao thức tiêu chuẩn ngành như NETCONF và BGP FlowSpec đảm bảo tương thích qua các cơ sở hạ tầng mạng đa dạng trong khi duy trì tính linh hoạt để thích ứng với các topology và yêu cầu mạng khác nhau.

Cách tiếp cận dựa trên tiêu chuẩn này cũng tạo thuận lợi cho tích hợp với các hệ thống quản lý mạng hiện có và các nền tảng điều phối bảo mật.

Ví dụ: Như hệ thống chữa cháy tự động trong tòa nhà, khi phát hiện khói, ngay lập tức kích hoạt vòi phun nước đúng khu vực mà không cần chờ lính cứu hỏa đến xác định và xử lý thủ công.

Giảm thiểu lưu lượng tại điểm biên

Giai đoạn cuối cũng bao gồm triển khai ngay lập tức các quy tắc lọc qua các router Juniper tại biên mạng.

Cách tiếp cận “giảm thiểu thượng nguồn” này đảm bảo lưu lượng độc hại bị chặn tại chu vi mạng.

Do đó ngăn chặn lưu lượng tấn công tiêu thụ băng thông và tài nguyên xử lý có giá trị trong cơ sở hạ tầng mạng lõi.

Lọc lưu lượng tại biên, giải pháp duy trì cái mà các chuyên gia bảo mật gọi là tính toàn vẹn “đường ống sạch” sẽ đảm bảo chỉ lưu lượng hợp pháp mới vào các phân đoạn mạng được bảo vệ.

Cách tiếp cận này về cơ bản hiệu quả hơn so với để lưu lượng tấn công xâm nhập mạng rồi mới cố gắng lọc nó tại các điểm kiểm tra nội bộ.

Đó là nơi nó đã tiêu thụ tài nguyên mạng và có khả năng ảnh hưởng đến hiệu suất.

Lọc dựa trên biên cũng cung cấp bảo vệ có thể mở rộng tăng trưởng cùng với dung lượng mạng.

Khi doanh nghiệp mở rộng cơ sở hạ tầng mạng của họ, bảo vệ mở rộng một cách tự nhiên vì mỗi router biên đóng góp vào khả năng phòng thủ tổng thể.

Cách tiếp cận phân tán này ngăn chặn các nút thắt cổ chai có thể xảy ra với các giải pháp lọc tập trung.

Tuy nhiên vẫn duy trì năng lực phối hợp khiến hệ thống hiệu quả chống lại các cuộc tấn công quy mô lớn, phân tán.

Ví dụ: Tương tự như hệ thống kiểm soát an ninh tại nhiều cổng vào khu công nghiệp. Thay vì để tất cả người ra vào qua một cổng chính rồi mới kiểm tra, mỗi cổng vào đều có bảo vệ riêng nhưng chia sẻ cùng một danh sách đen, giúp phân tán tải và ngăn chặn hiệu quả hơn.

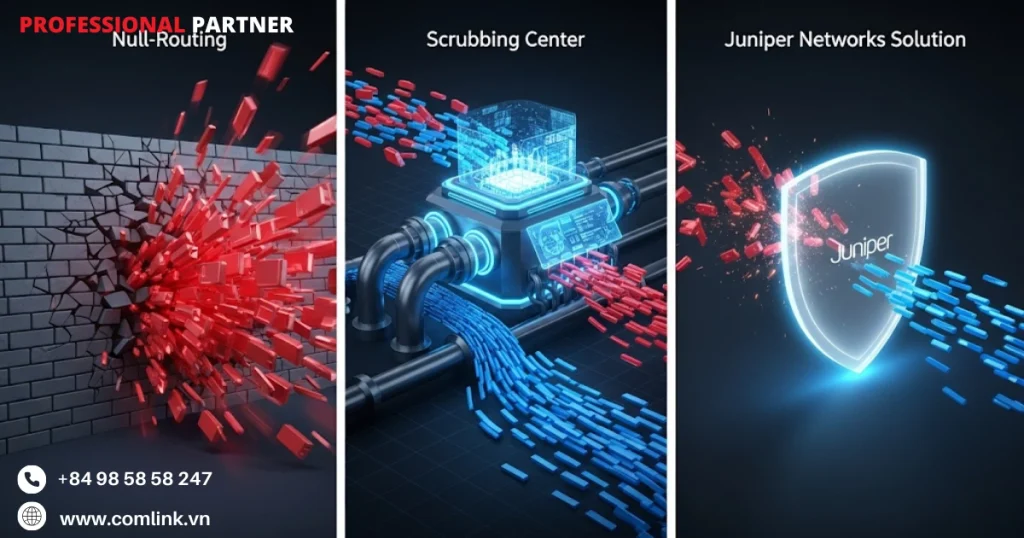

So sánh các phương pháp chống DDoS

| Tiêu chí | Giải pháp Juniper-Corero | Null-Routing | Scrubbing Center |

|---|---|---|---|

| Thời gian giảm thiểu | Vài giây | Tức thì (nhưng không chọn lọc) | 30 phút hoặc lâu hơn (thường yêu cầu can thiệp thủ công) |

| Độ chính xác | Cao (chỉ chặn lưu lượng độc hại) | Thấp (chặn toàn bộ lưu lượng, bao gồm cả lưu lượng hợp pháp) | Trung bình đến Cao (nhưng tốn thời gian và độ trễ) |

| Chi phí triển khai & vận hành (TCO) | Thấp (tận dụng hạ tầng hiện có) | Rất thấp (cơ chế tích hợp sẵn) | Rất cao (đầu tư lớn vào thiết bị chuyên dụng và băng thông) |

| Độ trễ | Tối thiểu (giảm thiểu tại biên mạng) | Tối thiểu (trên router) | Đáng kể (chuyển hướng lưu lượng qua trung tâm) |

| Khả năng mở rộng | Rất cao (lên tới 40 Tbps) | Thấp | Phụ thuộc vào năng lực của trung tâm |

| Tự động hóa | Hơn 95% tự động | Tự động | Thường yêu cầu can thiệp thủ công ban đầu |

Thành phần của giải pháp

| Thành phần | Loại | Vai trò | Giao thức liên lạc |

|---|---|---|---|

| Juniper MX/PTX Routers | Nền tảng định tuyến vật lý | Điểm thực thi tại biên mạng, gửi mẫu lưu lượng, áp dụng bộ lọc | Gửi mẫu lưu lượng (mirrored samples) và truyền dữ liệu telemetry đến TDD. Nhận lệnh từ TDD qua NETCONF/BGP FlowSpec. |

| Corero SmartWall TDD | Phần mềm ảo (tập hợp các ứng dụng) | Bộ chỉ huy, phát hiện và ra lệnh giảm thiểu tấn công | Phân tích lưu lượng, gửi lệnh đến router. |

| SmartWall Network Threat Defense (vNTD) | Ứng dụng ảo của TDD | Công cụ phát hiện tấn công DDoS | Nhận mẫu lưu lượng từ router Juniper. |

| SmartWall SecureWatch Analytics (vSWA) | Ứng dụng ảo của TDD | Công cụ phân tích và chỉ huy | Gửi lệnh lọc gói tin (firewall filter commands) đến router. |

| BGP FlowSpec & NETCONF | Giao thức tiêu chuẩn | Cho phép TDD tự động cấu hình các bộ lọc trên router Juniper | Không áp dụng. |

Tính năng nổi bật

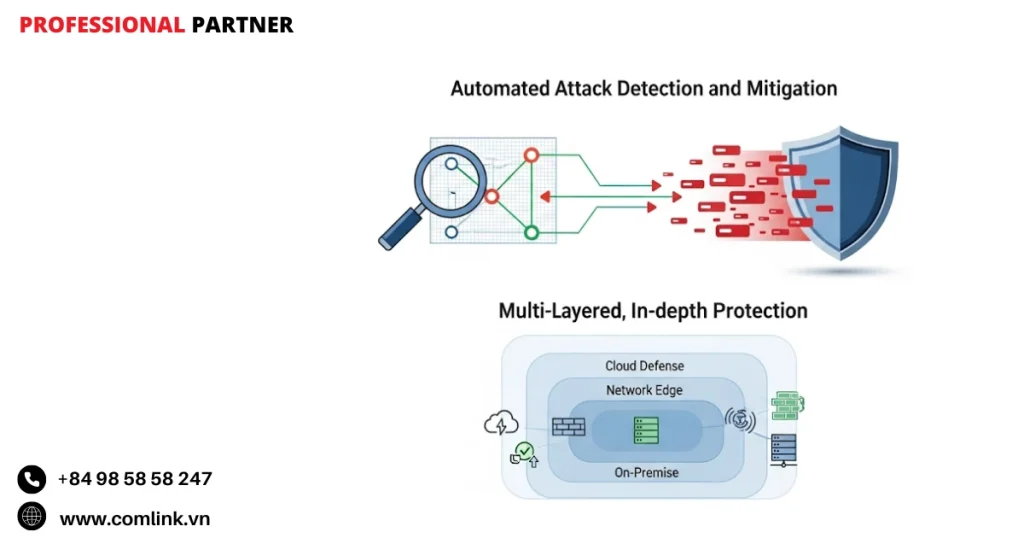

Phát hiện và giảm thiểu tấn công

Nền tảng của bảo vệ DDoS hiệu quả không chỉ nằm ở nhận diện các cuộc tấn công, mà còn ở khả năng hiểu rõ các mô hình hành vi của chúng và phản ứng với độ chính xác cao.

Các hệ thống phát hiện truyền thống dựa trên chữ ký hoạt động giống như nhân viên bảo vệ kiểm tra thẻ căn cước tại lối vào tòa nhà.

Vì vậy chúng chỉ có thể nhận ra những mối đe dọa đã từng gặp trước đây.

Ngược lại, công nghệ phân tích trạng thái và heuristic của Juniper-Corero hoạt động giống như một thám tử dày dạn kinh nghiệm.

Nó đóng vai trò là người quan sát các mô hình hành vi đáng ngờ, phân tích ý đồ và dự đoán các mối đe dọa tiềm ẩn trước khi chúng xảy ra.

Khung phân tích trạng thái kiểm tra đặc điểm lưu lượng trên nhiều chiều khác nhau bao gồm mô hình lưu lượng, nguồn gốc, tốc độ truyền dữ liệu, trình tự gói tin, hành vi giao thức và chữ ký truyền thông.

Thay vì chờ đợi các chữ ký tấn công đã biết, hệ thống liên tục học hỏi hành vi mạng bình thường và xác định những sai lệch báo hiệu mối đe dọa tiềm ẩn.

Cách tiếp cận này đặc biệt hiệu quả chống lại các cuộc tấn công “chậm và âm thầm”.

Đây là tấn công để cố tình duy trì khối lượng lưu lượng dưới ngưỡng phát hiện truyền thống trong khi từ từ làm quá tải tài nguyên mục tiêu trong thời gian dài.

Khả năng heuristic của hệ thống giúp nó thích ứng liên tục với các phương pháp tấn công mới.

Vì vậy giảm tỷ lệ cảnh báo sai (false positive), một vấn đề thường gặp ở các hệ thống bảo vệ DDoS truyền thống.

Khả năng này mang lại những lợi ích vận hành đáng kể.

Các nhóm bảo mật dành ít thời gian hơn để điều tra những bất thường lưu lượng vô hại và có thể tập trung tài nguyên vào các mối đe dọa thực sự.

Ví dụ: Giống như hệ thống camera AI hiện đại có thể phân biệt giữa một người đi bộ bình thường và kẻ có ý đồ xấu dựa trên ngôn ngữ cơ thể và hành vi, hệ thống này có thể phát hiện một máy tính bị nhiễm malware đang chuẩn bị tham gia vào cuộc tấn công botnet chỉ bằng cách quan sát mô hình truy cập mạng bất thường của nó.

Hơn nữa, cơ chế tự động hóa và phản ứng thời gian thực loại bỏ khoảng trễ quan trọng giữa việc phát hiện mối đe dọa và kích hoạt biện pháp ngăn chặn.

Nó tự động điều chỉnh luồng lưu lượng và triển khai các biện pháp đối phó linh hoạt ngay khi tài nguyên được bảo vệ có dấu hiệu quá tải.

Từ đó biến phòng thủ phản ứng thành bảo vệ chủ động.

Bảo vệ đa chiều và chuyên sâu

Các cuộc tấn công DDoS hiện đại hiếm khi dựa vào phương pháp đơn chiều.

Thay vào đó, kẻ tấn công triển khai các chiến dịch tinh vi nhắm vào nhiều tầng mạng cùng lúc để làm quá tải khả năng phòng thủ.

Kiến trúc bảo vệ đa chiều của Juniper giải quyết vấn đề này khi cung cấp bảo vệ toàn diện trên các tầng ứng dụng, mạng và cơ sở hạ tầng.

Vì thế đảm bảo các biện pháp phòng thủ vẫn hiệu quả ngay cả khi chiến lược tấn công tiến hóa.

Khả năng bảo vệ tầng ứng dụng thể hiện một bước tiến quan trọng trong phòng thủ DDoS.

Hệ thống cung cấp bảo vệ tự động và chi tiết cho các dịch vụ thiết yếu bao gồm ứng dụng web (HTTP/HTTPS), cơ sở hạ tầng Hệ thống Tên miền (DNS, và truyền thông Voice over Internet Protocol (VoIP).

Khả năng bảo vệ này đặc biệt có giá trị chống lại các cuộc tấn công tầng ứng dụng mô phỏng hành vi người dùng hợp pháp trong khi từ từ tiêu thụ tài nguyên máy chủ.

Đó là những mối đe dọa mà hệ thống phòng thủ tầng mạng truyền thống thường không nhận ra cho đến khi thiệt hại đáng kể đã xảy ra.

Ví dụ: Một cuộc tấn công tầng ứng dụng như một nhóm người giả vờ là khách hàng thực, vào cửa hàng và yêu cầu nhân viên tìm kiếm từng sản phẩm một cách chậm chạp.

Mặc dù mỗi yêu cầu riêng lẻ có vẻ bình thường, nhưng khi có hàng nghìn “khách hàng giả” cùng làm như vậy, cửa hàng sẽ không thể phục vụ khách hàng thật.

Bảo vệ mạng di động 5G thể hiện cách tiếp cận có tầm nhìn xa của giải pháp đối với các công nghệ mới nổi.

Thông qua triển khai kiểm tra payload giao thức GPRS (GTP), hệ thống có thể xác định các thiết bị độc hại trong mạng di động và ngăn chặn lưu lượng có nguồn gốc từ botnet thường khai thác cơ sở hạ tầng di động.

Khả năng này trở nên ngày càng quan trọng khi mạng 5G mở rộng và các thiết bị Internet of Things (IoT) phát triển mạnh.

Khi đó tạo ra bề mặt tấn công rộng lớn mà các biện pháp bảo mật truyền thống không thể giám sát đầy đủ.

Cơ chế bảo vệ DNS nội bộ giải quyết một lỗ hổng thường bị bỏ qua, nơi kẻ tấn công khai thác cơ sở hạ tầng DNS để phát động các cuộc tấn công khuếch đại và phản xạ.

Giám sát mô hình truy vấn DNS và hành vi phản hồi, giải pháp ngăn cản các máy chủ DNS nội bộ trở thành những người tham gia vô tình trong các cuộc tấn công chống lại mục tiêu bên ngoài.

Bênh cạnh đó đồng thời bảo vệ chống lại các cuộc tấn công dựa trên DNS từ bên ngoài có thể làm gián đoạn hoạt động nội bộ.

Ví dụ DNS Amplification: Giống như khi ai đó gọi điện đến nhà hàng pizza và đặt 100 chiếc pizza giao đến địa chỉ của nạn nhân, các cuộc tấn công DNS amplification gửi yêu cầu nhỏ đến máy chủ DNS nhưng giả mạo địa chỉ IP thành địa chỉ của mục tiêu, khiến máy chủ DNS gửi phản hồi lớn đến nạn nhân thay vì kẻ tấn công thực sự.

Triển khai thực tế thành công

Chuyển đổi bảo mật mạng cho giáo dục

GARR Consortium (Mạng học thuật và nghiên cứu Italia) đại diện cho một trong những hạ tầng công nghệ giáo dục quan trọng nhất châu Âu.

GARR Consortiumphục vụ hơn 4 triệu người dùng trên khắp các tổ chức học thuật và nghiên cứu của Italia.

Quy mô khổng lồ này tạo ra những thách thức bảo mật riêng biệt mà các phương pháp giảm thiểu truyền thống khó có thể giải quyết hiệu quả.

Thách thức chính của GARR tập trung vào sự bất cập của các cơ chế phòng thủ thông thường trước các chiều tấn công hiện đại.

Mạng liên tục phải đối mặt với các cuộc tấn công phân tán, thời gian ngắn khai thác những hạn chế vốn có của định tuyến Remote Triggered Black Hole (RTBH).

RTBH là một phương pháp truyền thống, tuy hiệu quả với các cuộc tấn công kéo dài nhưng lại quá chậm để ứng phó với chiến thuật nhanh và thoáng qua do những kẻ tấn công tinh vi sử dụng.

Những cuộc tấn công ngắn nhưng dữ dội này tạo ra sự gián đoạn dịch vụ đáng kể.

Vì thế làm suy giảm trải nghiệm người dùng của hàng triệu sinh viên, nhà nghiên cứu và nhân viên học thuật phụ thuộc vào kết nối mạng đáng tin cậy cho hoạt động hàng ngày.

Ví dụ: Trước đây, khi phát hiện một cuộc tấn công DDoS, GARR cần khoảng 5-10 phút để kích hoạt RTBH và chuyển hướng traffic, nhưng nhiều cuộc tấn công hiện đại chỉ kéo dài 2-3 phút, khiến hệ thống phòng thủ không kịp phản ứng.

Quyết định chiến lược của liên đoàn trong triển khai giải pháp Threat Defense Director (TDD) của Corero, được thiết kế đặc biệt để tích hợp liền mạch với hạ tầng Juniper MX Series hiện có.

Vì vậy thể hiện sự chuyển đổi mô hình trong cách tiếp cận bảo mật.

Do đó tận dụng khả năng xử lý gói tin tiên tiến của nền tảng định tuyến Juniper đồng thời kết hợp các thuật toán phát hiện và giảm thiểu DDoS chuyên biệt của Corero.

Giải pháp hoạt động với tốc độ rất nhanh, phân tích các mẫu traffic theo thời gian thực và tự động kích hoạt các biện pháp đối phó mà không cần can thiệp của con người hoặc gây ra độ trễ có thể ảnh hưởng đến luồng traffic hợp pháp.

Thành tựu quan trọng nhất của triển khai nằm ở kiến trúc phòng thủ phân tán, loại bỏ nút cổ chai truyền thống của các trung tâm lọc tập trung.

Thông qua khả năng giảm thiểu trực tiếp tại các điểm hiện diện (PoP), giải pháp thực hiện những gì GARR mô tả là việc loại bỏ traffic độc hại “chính xác và tự động” tại biên mạng.

Cách tiếp cận này không chỉ giảm thời gian phản ứng từ vài phút xuống còn mili giây mà còn ngăn chặn nâng cấp tốn kém và không hiệu quả là chuyển traffic có khả năng độc hại về các cơ sở làm sạch tập trung.

Sau đó tối ưu hóa sử dụng băng thông và giảm chi phí vận hành.

Bảo vệ hạ tầng đám mây của Linode

Với vai trò là nhà cung cấp dịch vụ đám mây toàn cầu, Linode hoạt động trong môi trường mà tính khả dụng của dịch vụ tác động trực tiếp đến sự hài lòng của khách hàng và tính liên tục kinh doanh.

Hạ tầng của công ty phải duy trì mức hiệu suất cao nhất quán trong khi phòng thủ chống lại các chiến dịch tấn công ngày càng tinh vi, liên tục phát triển chiến thuật và mục tiêu đa chiều.

Những thách thức bảo mật của Linode đặc biệt phức tạp do bản chất động của các cuộc tấn công DDoS hiện đại.

Các cơ chế phòng thủ tĩnh truyền thống tỏ ra bất cập trước những kẻ tấn công thường xuyên thay đổi cách tiếp cận, chuyển đổi giữa các cuộc tấn công lưu lượng lớn, khai thác giao thức và tấn công lớp ứng dụng trong các chiến dịch đơn lẻ.

Chiến thuật tấn công linh hoạt này đòi hỏi một giải pháp phòng thủ có khả năng thích ứng với các mẫu mối đe dọa mới mà không cần cấu hình lại thủ công hoặc tạo ra gián đoạn dịch vụ trong quá trình học hỏi.

Ví dụ: Một cuộc tấn công có thể bắt đầu với UDP flood (tấn công lưu lượng), sau đó chuyển sang TCP SYN flood (khai thác giao thức), và kết thúc bằng HTTP slow attack (lớp ứng dụng) – tất cả trong vòng 15 phút.

Hệ thống truyền thống cần cấu hình lại từng bước, trong khi giải pháp mới có thể tự động thích ứng.

Tích hợp công nghệ Juniper và Corero giúp Linode chuyển đổi hạ tầng router MX hiện có thành những gì họ gọi là “các điểm giảm thiểu thông minh”.

Sự chuyển đổi này không chỉ là nâng cấp phần mềm đơn giản.

Nó tái định nghĩa cơ bản cách mạng xử lý và phản ứng với các mối đe dọa.

Mỗi router trở thành một nút phòng thủ tự trị, có khả năng phân tích traffic theo thời gian thực, phân loại mối đe dọa và triển khai biện pháp đối phó ngay lập tức.

Cách tiếp cận phân tán đảm bảo các hành động giảm thiểu xảy ra càng gần nguồn tấn công càng tốt nên giảm thiểu khả năng thiệt hại phụ cho traffic hợp pháp.

Sự chuyển đổi vận hành mà Linode đạt được mở rộng vượt ra ngoài khả năng kỹ thuật để bao trùm toàn bộ triết lý bảo mật của họ.

Công ty đã chuyển đổi thành công từ “phòng thủ thủ công sang mô hình tự động, kiên cường”.

Từ đó loại bỏ độ trễ phản ứng của con người trước đây tạo ra cửa sổ dễ bị tổn thương.

Tự động hóa giúp hệ thống có thể phản ứng với các mối đe dọa trong vài micro giây thay vì vài phút hoặc giờ cần thiết cho sự can thiệp của con người.

Quan trọng nhất, giải pháp cung cấp những gì Linode mô tả là “giảm thiểu minh bạch” và quá trình bảo vệ mượt mà đến mức khách hàng không biết khi các cuộc tấn công xảy ra.

Vì vậy giúp khách hàng duy trì niềm tin vào độ tin cậy dịch vụ và tính nhất quán hiệu suất.

Ví dụ: Trước khi triển khai, Linode ghi nhận trung bình 15-20 phút downtime mỗi lần bị tấn công DDoS lớn. Sau khi triển khai, con số này giảm xuống dưới 10 giây, với 99.9% các cuộc tấn công được ngăn chặn mà khách hàng không hề hay biết.

Có thể bạn quan tâm

Liên hệ

Địa chỉ

Tầng 3 Toà nhà VNCC

243A Đê La Thành Str

Q. Đống Đa-TP. Hà Nội

info@comlink.com.vn

Phone

+84 98 58 58 247